新型釣魚術與login失敗正衝擊Office 365

- 發布單位:TWCERT/CC

- 更新日期:2019-04-03

- 點閱次數:551

內文

●概述:

微軟主打的Office 365,除傳統Office套裝以外,尚有Exchange、SharePoint、Lync等online服務,並建置機器學習與AI安全保護,掃描email中來自惡意網域之link,繼5月份baseStriker之後,再度陷於風險。雲端資安公司Avanan根據在野攻擊案例,研究新型釣魚攻擊模式,利用Microsoft安全機制不偵測自家商品的特性,將惡意鏈結置入SharePoint檔案,受害者透過SharePoint邀請函開啟時,導向逼真的Office 365登入畫面,所鍵入私人帳密直接奉送駭客。理想作法可採用2FA或多元認證,讓駭客手中帳密難以運用,但Office 365最新認證功能啟用狀態時,將導致訂購者登入錯誤,微軟仍未解決login問題,故眼下暫無妥善反制釣魚能力,評估過去半個月,全球約有10% Office 365用戶受衝擊,而目前無法有效阻擋此釣魚手段,僅得依賴人工檢測可疑之處,辨識網址真偽。

●編註:

(1) Phishing新招無視內建保護機制

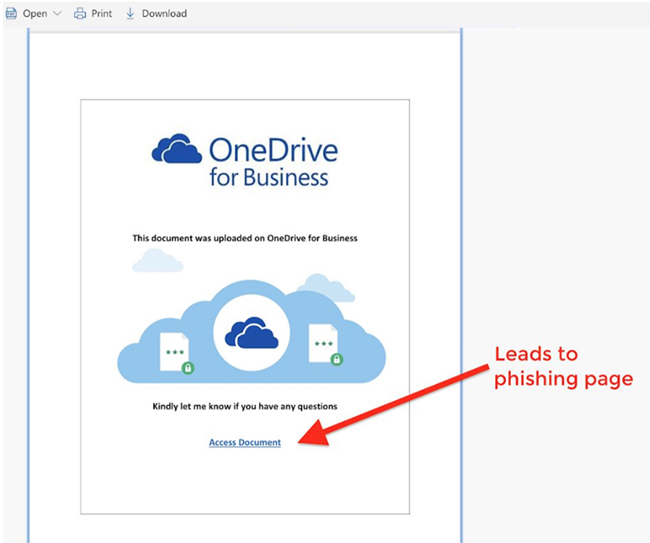

儘管Office 365保護機制會偵測已列黑名單之URL,但駭客總是有辦法得逞,這次新釣魚攻擊,則是將惡意鏈結置入SharePoint檔案,Office 365用戶收到官方SharePoint來信邀請,自然深信不疑,按下信內hyperlink自動開啟SharePoint檔案後,才是釣魚的開始,SharePoint檔內容模擬一個OneDrive資料之標準存取請求,以假亂真的Access Document按鈕卻指向惡意網址,導向假造的Office 365登入畫面,一旦鍵入私人帳密,駭客就多一筆進帳。

保護機制設計是針對可疑威脅來源進行掃描,但Microsoft不被定義成威脅,正好給駭客一個明確的打擊點,即便Microsoft安全機制偵測自廠產品,亦無法將可疑URL加入黑名單同時,又排除SharePoint檔案鏈結在外,如果放進黑名單的是完整URL字串,駭客換個網址也是舉手之勞。

結論是沒有完美的反釣魚技術,最好使用者皆訓練有素,能自行辨識攻擊。

(2)訂購戶無法登入

前段述及Phishing攻擊新手法,另有反制作法,即2-factor authentication (2FA),雙元認證若不足,則採多元認證。其實在Office 365最新認證功能,提供多元及第三方認證管道,不過8月16日起出現異常,Office 365訂購戶無法登入或啟用新服務,但停止新認證功能後,則回復正常,對此微軟仍無細部說明,僅持續監控調查異常事件,唯一能確定的事實,便是現在的Office 365成功登入後,防禦不住新釣魚手段。

影響產品

解決辦法

相關連結

- https://www.helpnetsecurity.com/2018/08/15/office-365-phishing-sharepoint/

- https://www.bleepingcomputer.com/news/microsoft/microsoft-office-365-having-login-and-activation-iss

- https://thehackernews.com/2018/08/microsoft-office365-phishing.html

- https://www.helpnetsecurity.com/images/posts2018/Office365-sharepoint-phishing.jpg