殭屍網路資安威脅與防護

- 發布單位:TWCERT/CC

- 更新日期:2023-01-10

- 點閱次數:5359

1.簡介

2.國際殭屍網路趨勢分析

3.我國電腦遭感染的威脅狀況

4.分析與建議

- 殭屍網路可發起多種攻擊,使目標網路崩潰,注入惡意軟體,收集資訊或執行CPU密集型任務等,已演化出2種主要架構與7種類型。

- 在2020 Q1與2021 Q1的國際殭屍網路趨勢分析中,remote access tool與credential stealer為最具規模、危害最大的兩種類型,而Emotet被列為最危險的殭屍惡意軟體之一,IcedID、Dridex、Quakbot、TrickBot類似Emotet,皆於發送大量惡意垃圾郵件入侵後,再用勒索軟體加密資料以達攻擊目的。

- 我國殭屍惡意軟體的感染數量,已呈現收斂下降的趨勢,例如mirai、sality、kratos皆大量感染一段時間後,數量降至極低,本報告也探討其它曾排入統計前10名的惡意軟體,並分析其趨勢及特點。

- 我國與國際趨勢排行榜差異,主要是因比較基準有所不同,但仍具參考意義,其次為攻擊目標差異,例如以挖礦為目標,便不會因攻擊而被通報,而在環境、產業、常見設備等存在差異,也導致結果不同。

- 除了一般性的防範殭屍惡意軟體建議,並根據趨勢分析結果,再提出特別注意之建議事項,包含應重視安全性更新,關注行動裝置、物聯網之安全性議題,以及挖礦惡意軟體的增長趨勢等。

一、簡介

殭屍網路是由C&C(command and control)伺服器控管的受感染設備所組成的網路,其規模可能超過一百萬台設備,其中C&C伺服器又稱惡意中繼站,由攻擊者操縱殭屍網路發起攻擊,旨在使目標網路崩潰,注入惡意軟體,收集資訊或執行CPU密集型任務等。

不管是技術或是成本層面,運行殭屍網路的門檻都不高,在暗網(dark net)上已提供各種租售方案,數十美金即可由駭客組織代為發動殭屍網路攻擊。在許多合法網站和YouTube上都有大量技術教學,導致殭屍網路難以阻絕。

利用殭屍網路發起的攻擊,包括:

- 分散式阻斷(DDoS)攻擊:DDoS攻擊需要發起大量的流量或是服務請求,故殭屍網路最為適合被用於DDoS攻擊。

- 挖礦:加密貨幣是通過求解加密的數學方程式而取得,需要大量的CPU運算或是磁碟空間,故透過殭屍網路的建立,讓眾多設備協助參與挖礦,增加其成功率。

- 資訊窺探:殭屍網路可用於監視網路流量,可以被動地收集資訊,也可以主動地將惡意代碼注入HTTP流量中。

- 阻塞(Bricking)攻擊:阻塞攻擊會刪除IoT設備的軟體模組,使其變得無用或阻塞,攻擊者可能會在多階段攻擊中使用阻塞攻擊,以隱藏發起主要攻擊時可能留下的線索。

- 垃圾郵件:殭屍網路會從用戶常輸入其電子郵件地址的地方收集資料,用於創建帳戶和發送垃圾郵件

隨著偵防技術的發展,殭屍網路亦隨之演進,主要可分為兩種架構:

- 集中式:傳統的殭屍網路運作結構是由客戶端與惡意中繼站組成,以C&C伺服器運行整個殭屍網路,因為架構簡單,如今仍是主要的殭屍網路結構方式。其缺點在於存在單點故障的問題,只需將C&C伺服器做重點清除,即可使殭屍網路失效。

- 去中心化類型:新一代的殭屍網路是P2P(point to point)的方式,殭屍網路中的各個節點設備彼此共享命令和訊息,不與C&C伺服器直接聯繫。P2P殭屍網路實施技術難度較高,但更具彈性,而且每個殭屍程序都獨立的擔任客戶端和服務端,清除難度很高。

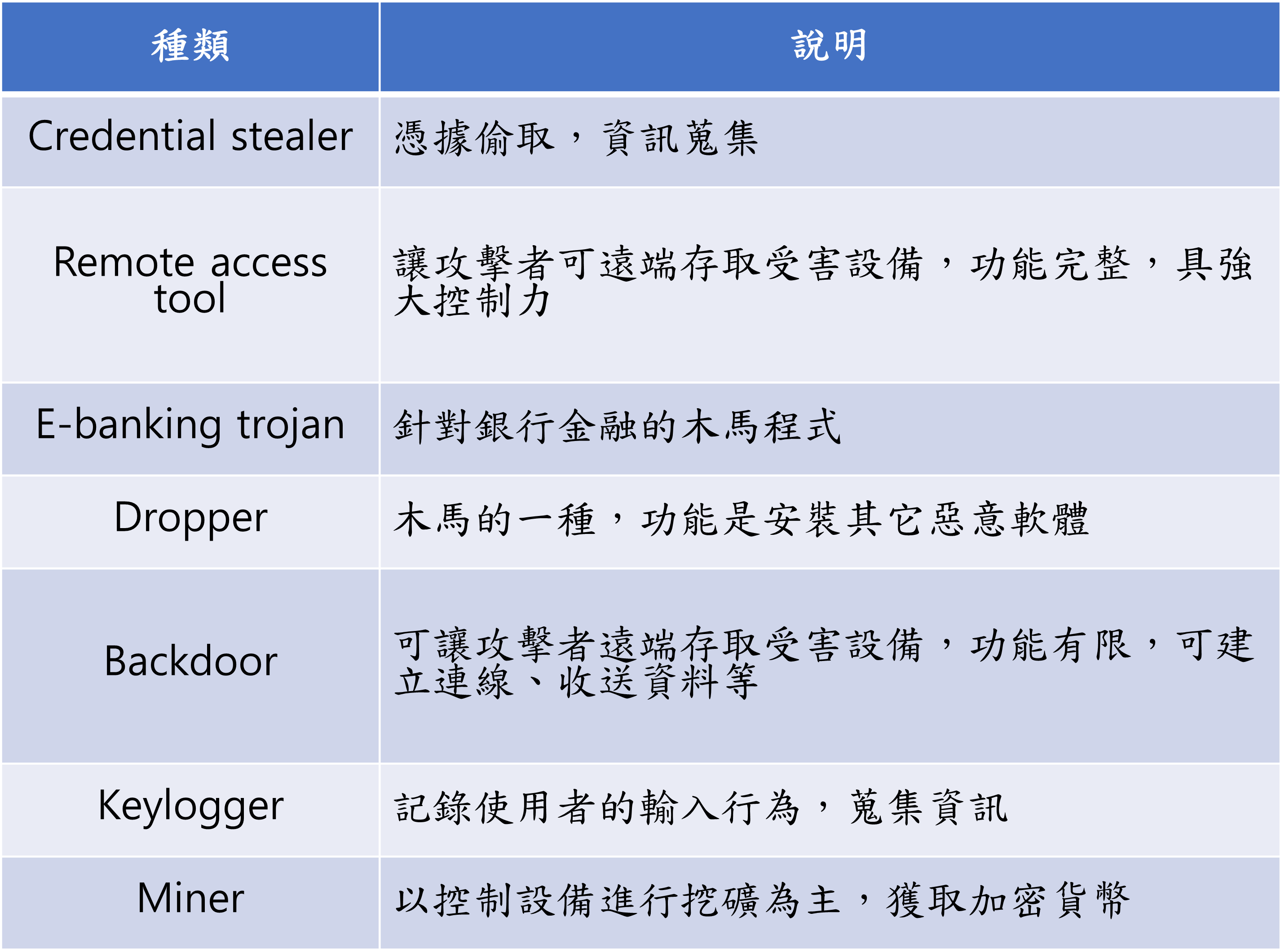

從殭屍惡意軟體的行為區分,則可分為以下7種類型,近年來的趨勢統計中,remote access tool與credential stealer為規模、危害最大的類型。

表1、殭屍惡意軟體行為類型

二、國際殭屍網路趨勢分析

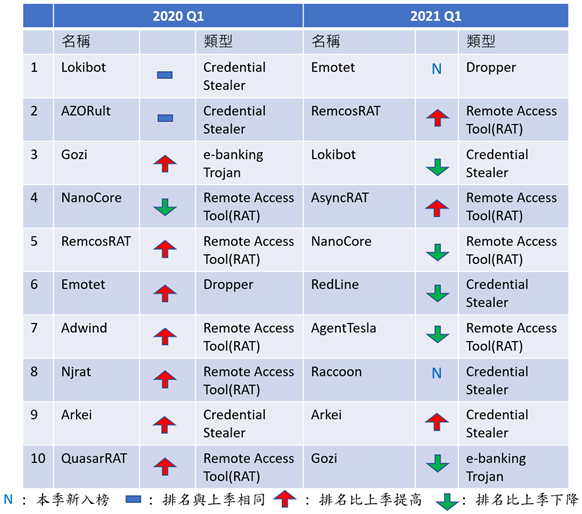

關於殭屍網路的公開統計資料並不多,主要以利用殭屍網路所發起的攻擊資料為主。而從殭屍網路規模的統計來看,參考2020 Q1與2021 Q1(如圖1)的國際殭屍網路排行進行趨勢比較,表中的排名變化是與前一季相比,2020 Q1是與2019 Q4相比,2021 Q1是與2020 Q4相比。

圖1、2020與2021 Q1國際殭屍惡意網路排行

2020年第一季,前10名的殭屍網路幾乎都是遠端訪問工具(RAT, Remote Access Tool)或憑據竊取(Credential Stealer)程序類型,只有Gozi(電子銀行木馬)和Emotet(Droppers / Backdoors)例外,而到了2021 Q1,主要類型依然是遠端訪問工具或憑據竊取程序類型。

兩種主要類型反映出的是,皆做為攻擊的前置步驟之用,透過大規模的蒐集受駭主機資訊與使用者憑據,將資訊再次販賣,亦或是從中篩取具有價值的目標,再進階的攻擊。由此可知殭屍網路除了發起DDoS等直接的攻擊外,大部分的功能也因應近年來駭客集團以賺取錢財為目的,因此轉變做為攻擊的前奏。

其中銀行木馬(e-banking trojan)在榜上雖然僅有一個上榜,但影響力不容小看,銀行木馬多數透過垃圾郵件散播傳染,其主要特性為竊取銀行帳號密碼,更有甚者,在2021年3月國內曾發現有10款運行於行動電話的銀行木馬APP,嚴重者可直接遠端操控轉移帳戶資金,直接的造成財產損失。

以下特別就較為嚴重之惡意軟體加以說明:

Raccoon Stealer:2019年底此惡意軟體出現,在2020 Q1上榜,它通過受害者主機上已存在的惡意軟體、垃圾郵件,漏洞攻擊工具等途徑傳播到主機中,主要目的是竊取資訊和使用者憑據。

Lokibot:Lokibot在Spamhaus這個資安單位的統計中已占據了排行第1名的地位長達2年,以殭屍網路規模來說,在國際上為近年來影響最大的惡意軟體之一。

AZORult:在過往AZORult是很嚴重的殭屍網路,2020發現AZORult殭屍網路活動略為減少,但仍是Q1的第二大威脅。

NanoCore和Remcos:這2個家族是RAT(遠端訪問)類型殭屍網路中,具有主導地位的惡意軟體,其功能也有互相參考演進的趨勢。

Emotet:主要針對全球的電子銀行客戶,隨時間演進其惡意行為,在2019年開始即被認為是最危險的殭屍網路之一,因為Emotet具有下載其它惡意軟體的功能,而且具有強大的閃避傳統特徵偵測機制的能力。

IcedID、Dridex、Quakbot、TrickBot:這些殭屍網路發送了大量包含惡意檔案的垃圾郵件,手法與Emotet相似,靠垃圾郵件入侵到企業網路後,再用勒索軟體對資料加密,以達攻擊目的。

三、我國電腦遭感染的威脅狀況

如前所述,殭屍網路為許多資安攻擊的發起基礎,但在趨勢分析上,國內缺乏殭屍電腦感染狀況的相關統計資料,故本報告採用國外通報資料進行分析。

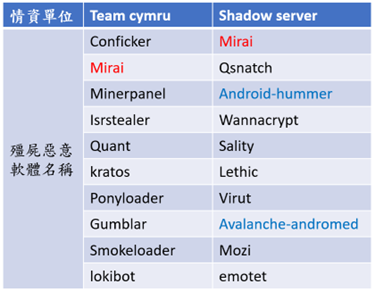

(一)情資來源

本報告主要依據TWCERT/CC的情資來源,Shadow Server與Team Cymru通報的殭屍網路情資。統計期間自2020年9月到2021年4月共8個月,國外情資單位所通報之資料為我國受殭屍惡意軟體感染的IP,殭屍惡意軟體共177種,以android行動裝置為目標的有18種,其它電腦與物聯網設備為目標的共159種,但主要的殭屍惡意軟體(感染超過1萬個IP以上)則只有10種。

從通報數量上看,Shadow Server約通報了80%的數量,Team Cymru約佔20%,各有側重的領域,其通報之惡意軟體種類幾乎沒有重複,只有mirai為兩個單位皆有通報,故本報告之分析是整合2個情資來源以完整涵蓋。

表2、情資單位通報的殭屍惡意軟體種類

(二)國內統計排名分析

本報告藉由通報情資進行國內感染狀況之分析,以下會從感染數量以及感染趨勢進行分析。

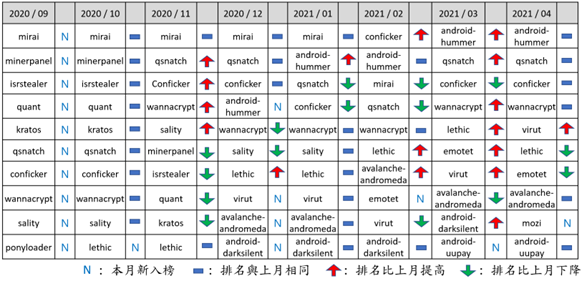

圖2為統計期間之感染數量排名,以前10名來說,2020年9月到2021年4月的逐月排名變動幅度不大,僅有少數新增的惡意軟體。

圖2、2020年9月到2021年4月感染數的逐月10大排名

將統計期間的感染總數量做排名則會得到圖3的前15名排行榜,前幾名的惡意軟體為國內被通報的主要殭屍軟體,例如mirai從2020年9月即為第一名,並持續了5個月,感染IP數量超過10萬,而11到15名則只有不到5千的感染數量。

圖3、曾出現在前10名的殭屍惡意軟體

以下逐一分析惡意軟體的趨勢與特點:

- 第1名的mirai主要以運行linux的物聯網設備為攻擊目標,會持續的在網路上掃描IP,並以常用的預設帳號密碼進行嘗試登入,待登入後再進行惡意軟體安裝等入侵行為。從圖2可見mirai的威脅已大幅降低。

- 與mirai有相似狀況的第6名sality、第10名kratos皆曾有過大量感染,而後經過通報國內相關單位處理後,感染數量降至極低。

- 第2名的qsnatch主要是利用QNAP的NAS設備弱點進行感染,感染數量雖有下降趨勢,但仍應持續關注。

- 第3名的conficker原本主要感染windows系統,但隨著不斷演進,已擴展到較為大型的物聯網設備,尤其是以醫療為主的MRI機器、CT掃描器等,是一種被駭客廣泛使用的惡意軟體家族。

- 第4名的android-hummer則是入榜唯一的行動裝置惡意軟體,裝置遭此惡意軟體感染後,即可依感染目的下載各種軟體,其特性是移除困難,在國內危害甚深。

- 第5名的wannacrypt即為知名的wannacry,與第10名kratos皆為勒索軟體,都是針對windows系統進行感染。

- 第6名的sality其特色為,受感染主機除了連回C2C 伺服器更新資訊外,相互間還會建立P2P網路,互相分享傳遞資訊,增加攻擊行為的複雜度,這點在第15名的mozi也有相同設計。

- 第7名minerpanel是唯一進入排行的挖礦用殭屍軟體,具備極強的藏匿躲避偵測功能,推測國內應仍有不少單純被用來挖礦的受駭主機。

- 第8名isrstealer以鍵盤側錄竊取機密資料,主要透過email附件傳遞,第11名的lethic亦以信件為主要傳播手段。

- 第9名quant是一種專門用來下載惡意軟體的loader工具,感染初期因無攻擊行為,故難以察覺,許多攻擊性強的惡意軟體利用quant作為前置步驟,造成極大危害。

- 第12名的virut主要是將惡意程式碼注入到可執行文件中,也會將惡意的iframe注入到HTML、PHP等網頁中,它的傳播途徑極難防範,也是排行榜中唯一與網站程式有關的。

- 第13名avalanche-andromeda與第14名的emotet雖然在國內感染排名不高,也是值得關注的2個惡意軟體

總體而言,15個惡意軟體,挖礦用的僅有一個,其它多為攻擊性強烈的類型,亦符合因對國外攻擊而被偵測的資料特性,故此分析較適合瞭解國內受此類型殭屍惡意軟體感染的狀況。

(三)國內與國際趨勢差異分析

由圖4可觀察到,通報排行榜上的惡意軟體出現的時間通常為2年以前,甚至是十幾年前,而在國際趨勢看來,惡意軟體的變化很快,新出現的惡意軟體很快會上榜,與國際上的統計有極大差異。

圖4、前15名的殭屍惡意軟體出現時間

與國際趨勢比較,其差異的原因有三:

一是因國內排行榜是依據對國外發起攻擊的IP進行統計,國外則為資安業者透過產品偵測或直接由偵察到的C&C伺服器得知,比較基準有所不同,但仍具參考意義。

二是因為惡意軟體攻擊目標差異,例如以挖礦為目標的殭屍惡意軟體較少會再向外發動攻擊,亦或是針對特定產品或對象,例如銀行、物聯網等具有區域或產業特性,導致我國的分析數據中較少此類型的惡意軟體。

三是整體環境差異,例如sality與virut等國外曾經造成重大威脅的惡意軟體,在國外排行榜已近乎消失,國內卻仍能名列前矛,可見國內環境仍適合其傳播感染。

四、分析與建議

殭屍網路是發起多種大規模攻擊的基礎,亦是攻擊步驟中惡意工具下載的一個過程,若能適當防範將可降低後續更為嚴重的資安危害。

防範殭屍惡意軟體的建議為:

- 定期的安全意識培訓,教導使用者/員工識別惡意連結或附件。

- 建立完善軟體更新程序,防範漏洞所產生的風險。

- 針對病毒的解決方案,保持防毒軟體最新狀態並定期掃描網路。

- 在網路上部署入侵偵測系統(IDS)。

- 建立端點保護方案,盡可能包括rootkit檢測能力。

再依據本報告所分析之主要的殭屍惡意軟體特性,提供以下建議。

- 幾個較早期的惡意軟體對國內危害仍大,這些惡意軟體可能持續在更新變種,唯有持續重視安全性更新,並且淘汰不再被維護的作業系統或軟體才是最有效的方法。

- 行動裝置的安全性議題,使用者可選擇購買通過資安標準檢測的手機,並注意惡意連結,謹慎下載APP,即可避免手機變成殭屍設備。

- 物聯網裝置通常具有同類型大量部署的特性,一旦物聯網裝置已超過產品生命週期無法取得更新,就應啟動產品汰換機制。而且選購新產品時,以選擇通過資安標準認證的產品較有保障。

- 對於挖礦用的殭屍惡意軟體亦需加以關注,因其隱匿功能不斷增強,在防護方法上,可由效能消耗狀況這個觀點切入觀察。