Magniber勒索軟體變種,目標鎖定臺灣等多個亞洲國家

- 發布單位:TWCERT/CC

- 更新日期:2020-05-26

- 點閱次數:2759

勒索軟體爆發出來的事件與病毒種類不勝枚舉,TWCERT/CC近日則獲報國內某單位遭「Magniber」勒索軟體攻擊,Magniber通常使用漏洞利用工具利用時下最新的軟體漏洞,各單位或個人應多加防範

勒索軟體十年前開始日益猖獗,不斷變換手法,病毒軟體升級變種,在網際網路四處流竄,全球受害事件漫天遍野。

知名如2016年透過電子郵件與網頁瀏覽散播肆虐全球的「Locky」勒索軟體,以及去年5月全球爆發「WannaCry」的重大感染災情震撼各界,同年6月底又出現2016年的「Petya」勒索軟體變種「NotPetya」(ExPetr),網路攻擊遍及全球。

更甚者如引誘使用者下載與執行偽造的Adobe Flash更新程式的「BadRabbit」;以及利用垃圾郵件、應用程式漏洞攻擊包,並且運用JavaScript和Word巨集來下載惡意程式的「Cerber」;還有能穿越Google和微軟Office雲端內建的木馬偵測機制的「ShurL0ckr」;和會竊取使用者的比特幣的勒索病毒Jigsaw變種,以及近期眾所皆知的SamSam鎖定中大型的公家機構,從醫療、教育、政府組織和一半比例的私人企業等,成功向受害者敲詐總金額高達590萬美元。勒索軟體爆發出來的事件與病毒種類不勝枚舉,更不用說會有更多因不願曝光而不為人知的那些未被爆出的黑數據。

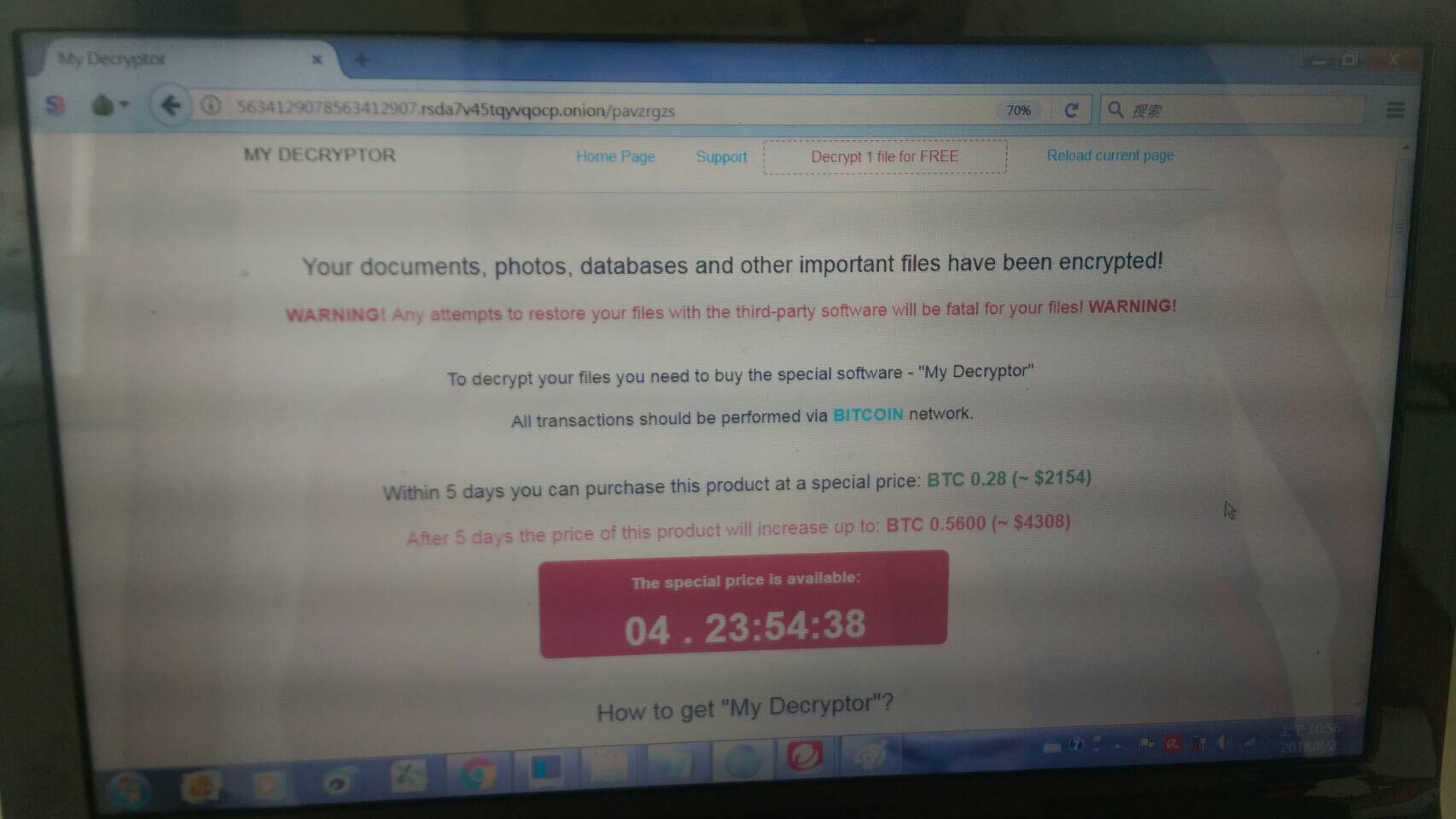

TWCERT/CC近日則獲報國內某單位遭「Magniber」勒索軟體攻擊,「Magniber」是在去年10月開始出現,有資安專家認為名字取自 Magnitude(由於惡意軟體是在 Magnitude 漏洞利用工具包的幫助下傳播)及 Cerber(因這個漏洞利用工具包之前已被 Cerber 病毒所用)。這個加密病毒是使用 AES-128 加密算法來加密資料的,早期版本檢測到韓語之外的其他檔案,會自行終止(刪除其 ping.exe 可執行檔案),表示僅對南韓的電腦發動攻擊。而據iThome報導,今年7月初,資安研究團隊發現,駭客再度翻新這個勒索軟體,目標鎖定在使用中文、韓文或是馬來西亞語的國家,其中包含了臺灣在內。

根據Malwarebytes近期的研究認為,和今年4月的GandCrab相似,使用漏洞利用工具利用時下最新的軟體漏洞,他們從Magnitude網站滲透工具中,發現新的Magniber利用的弱點,是最新的IE弱點CVE-2018-8174。雖然上述的弱點,Adobe與微軟都已經提供相關的修補程式,但若是使用者沒有安裝,便還是有機會受到這些勒索軟體攻擊。

資安人在針對預防勒索軟體則發表預防勒索軟體「三不四要」訣

針對近日發生勒索軟體此類資安問題,使用者應該把整個過程分割成三個環節,一是勒索軟體如何感染、二是災情如何擴散開來、三是事後該如何處理,要能從以上這三個環節來切入,認真思考原委,才能真正對症下藥,徹底解決問題,而針對以上這三個環節,筆者提出預防勒索軟體的「三不四要訣」,如下:

一不要:不要開啟未經確認的郵件與附件並關閉郵件預覽功能

二不要:不要點選可疑的網頁連結並關閉瀏覽器上的Flash、Active等元件

三不要:不要輕信中獎、優惠、折扣、贈送、免費等不實訊息字眼

一要:要再三確認給予資訊者身分,例如:電子郵件的寄件者身分、檔案提供者

二要:要確實安裝防禦軟體並定期更新,例如:防毒軟體、防火牆

三要:要開啟自動更新作業系統修補程式,例如:Windows Update

四要:要養成良好的備份習慣,例如:定期備份、多重備份、異機備份、異地備份

參考連結:

http://wubingdu.cn/magniber-%E5%8B%92%E7%B4%A2%E7%97%85%E6%AF%92/

https://www.ithome.com.tw/news/124669

https://www.ithome.com.tw/news/121296

https://www.ithome.com.tw/news/124904

https://www.ithome.com.tw/news/124747

https://www.ithome.com.tw/tech/119812

https://www.ithome.com.tw/voice/119800

https://www.informationsecurity.com.tw/article/article_detail.aspx?tv=13&aid=8479

相關連結

- http://wubingdu.cn/magniber-%E5%8B%92%E7%B4%A2%E7%97%85%E6%AF%92/

- https://www.ithome.com.tw/news/124669

- https://www.ithome.com.tw/news/121296

- https://www.ithome.com.tw/news/124904

- https://www.ithome.com.tw/news/124747

- https://www.ithome.com.tw/tech/119812

- https://www.ithome.com.tw/voice/119800

- https://www.informationsecurity.com.tw/article/article_detail.aspx?tv=13&aid=8479