常見勒索軟體的入侵管道與防護建議

- 發布單位:TWCERT/CC

- 更新日期:2023-03-06

- 點閱次數:2672

要防範勒索軟體,必須先對勒索軟體的攻擊途徑有所瞭解。勒索軟體感染在完整的攻擊行為中,是屬於末尾的步驟,因此企業如果能在先期發現攻擊跡象,便有可能阻止勒索軟體攻擊,也就是盡早發現憑證盜竊和橫向移動的跡象,可防止勒索軟體悄悄入侵企業網路。

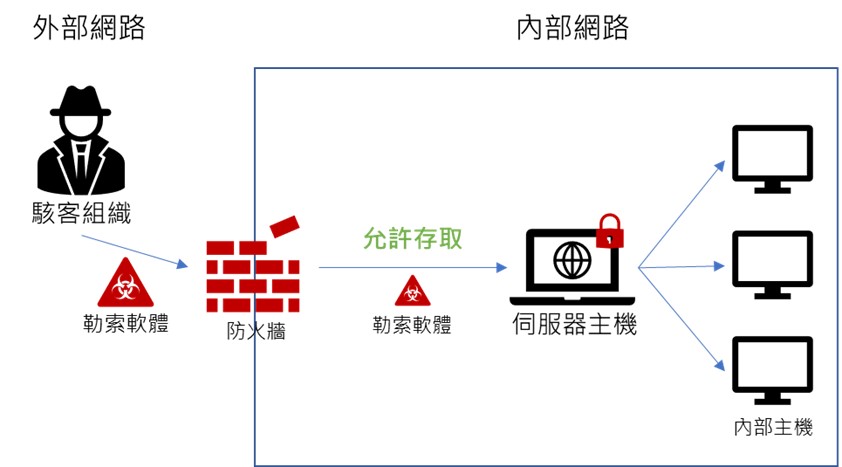

圖1:曝露於網際網路的設備漏洞與錯誤配置有可能成為資安的破口

(一)說明

任何曝露於外部網路的主機或伺服器都有可能成為資安的破口。攻擊者可以透過大量掃描的方式來探測網路上的主機,藉此發現存在漏洞或安全性設定錯誤的主機,因此任何可以直接被外部使用者連線的主機或伺服器都必須做好資安防護,將資安的攻擊面縮減到最少。

(二)防護建議

(1)盤點與確認主機服務(Service)開啟的必要性,以減少不必要的外部連線,例如:禁用非業務目的的連接端口和協定等。

(2)定期進行漏洞掃描以識別和修補漏洞。

(3)確保設備配置正確並啟用安全功能,例如:設備存取必須使用多因素認證、服務連線必須加密、軟韌體設備需隱藏版本資訊等。

(4)對於任何公開曝露的服務,例如:遠端桌面協議(RDP)、虛擬網絡計算(VNC)和檔案傳輸協定(FTP)等,應啟用多因素身份驗證(MFA) 並記錄系統登錄活動。

(5)評估是否需要在系統上打開遠端桌面協定(RDP, 端口3389)和服務器訊息模組(SMB, 端口445),並限制只能透過特定的受信任主機進行連線。

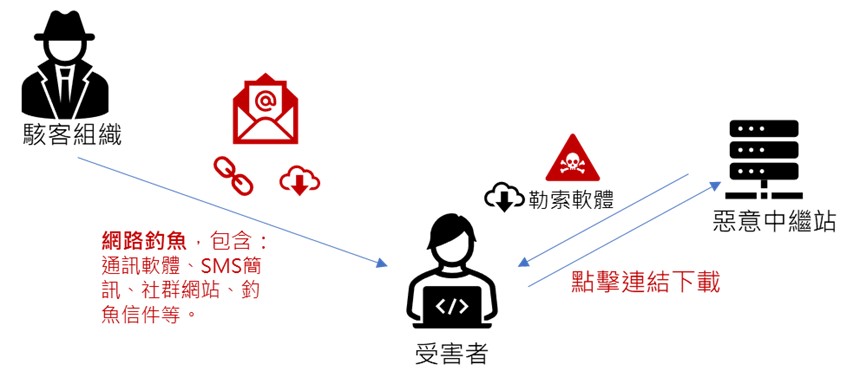

圖2:駭客透過網路釣魚傳遞勒索軟體

(一)說明

網路釣魚是傳遞勒索軟體最常見的方式,類似的方式有很多,包含:通訊軟體、SMS簡訊、社群網站、釣魚信件等。其中,釣魚信件是經常被使用的方式,攻擊者通常會將惡意連結或附檔透過社交工程的方式寄送到受害者的信箱,當受害者開啟信件中的惡意連結或附檔時,就會下載並執行惡意程式。

此外,透過惡意網址連接到釣魚網站或惡意下載點也是網路釣魚經常使用的手法,因此提高資訊安全意識,避免點選可疑通訊軟體和簡訊的連結是網路釣魚最有效的防護方式。

(二)防護建議

(1) 企業或組織內部須定期舉辦資安教育訓練,提高資安意識。

(2) 企業或組織內部須定期實行社交工程演練,加強識別潛在惡意電子郵件的重要性。

(3) 架設電子郵件過濾器,阻止含有惡意入侵指標的電子郵件傳遞,並使用防火牆阻止可疑IP。

(4) 使用SPF、DKIM、DMARC等檢查機制來保護電子郵件,降低電子郵件來源的欺騙和修改。

(5) 考慮禁用包含Microsoft Office Macro的電子郵件。

(6) 考慮禁用可被利用的附檔名,例如:.scr, .exe, .pif, .cpl等。

(7) 避免點選可疑來源的連結或附檔。

(8) 當收到可疑信件或連結時,須確認來源方的可信度,並查證內容的真實性。

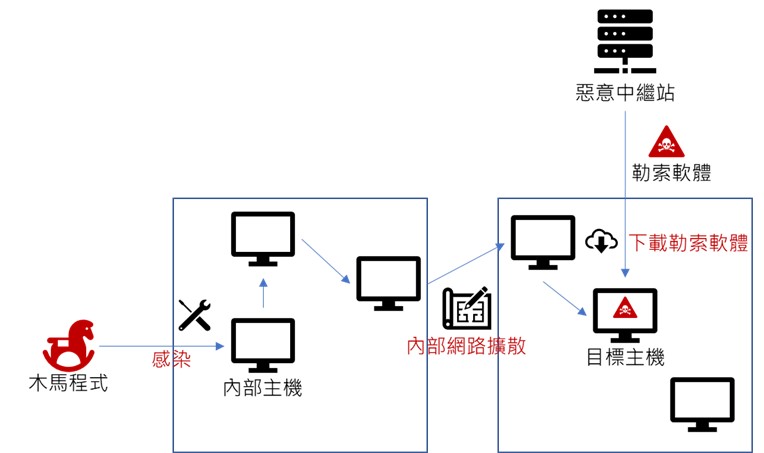

圖3:前驅惡意程式透過漏洞、網路釣魚等方式進入內部網路進行擴散

(一)說明

前驅惡意程式是感染勒索軟體前的信號,當惡意程式透過漏洞、網路釣魚等方式進入內部網路後,並不會直接安裝勒索軟體,而是在內部網路等待並尋找適合時機來下載勒索軟體本體。許多勒索軟體會先利用dropper等惡意程式感染受害者主機,在取得控制權後,才會從惡意中繼站下載勒索軟體的主程式。勒索軟體的感染分成很多階段,從進入受害者電腦到執行勒索軟體都是不同的惡意程式,並且這些惡意程式是從不同的命令控制伺服器取得,導致調查上有一定程度的困難。在感染惡意程式時必須有所警覺,例如:是否有其他不同惡意程式存在,或是有可疑連線等。

(二)防護建議

(1) 定期更新防毒軟體等資訊安全防護設備的入侵指標。

(2) 對所有應用程式啟用白名單機制,確保只有被授權的軟體可以運行,未被授權的軟體都被停止運行。

(3) 考慮導入IDS、IPS、SIEM、EDR等資安防護設備,用於檢測勒索軟體部署前發生的命令和控制活動以及潛在的惡意網路行為。

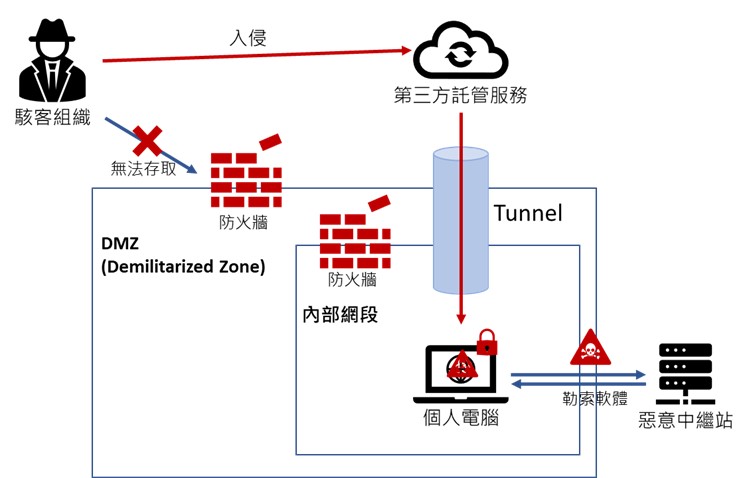

圖4:攻擊者利用託管服務供應商(MSP)入侵

(二)說明

企業或組織所使用的雲端託管服務必須來自可信賴的供應商,並且需要做好身分管理,因為攻擊者可能會利用託管服務供應商 (Managed Service Provider, MSP) 的網路連接對客戶組織內部進行訪問,並且用於傳遞勒索軟體,除此之外,攻擊者也可能竊取MSP的電子郵件帳戶來發送釣魚信件。因此,公司或組織針對MSP必須訂定較高的安全規範並確實執行,盡可能將攻擊管道縮小。

(二)防護建議

(1) 確保使用安全的託管服務提供商 (Managed Service Provider, MSP)或雲端服務提供商 (Cloud Service Provider, CSP)。

(2) 盡可能為所有服務使用多因素身份驗證 (Multi-factor authentication, MFA),特別是Web 郵件、虛擬專用網路和可以訪問關鍵系統的帳號。

(3) 確實執行最小權限原則,為所有用戶、軟體提供只有執行工作時需要用到的訪問權限。

(4) 定期盤點所有帳號的活動狀況,並禁用未使用的帳號。

(5) 為雲端服務啟用安全設置,包含日誌記錄檔、黑白名單機制、啟用可疑活動警報等。

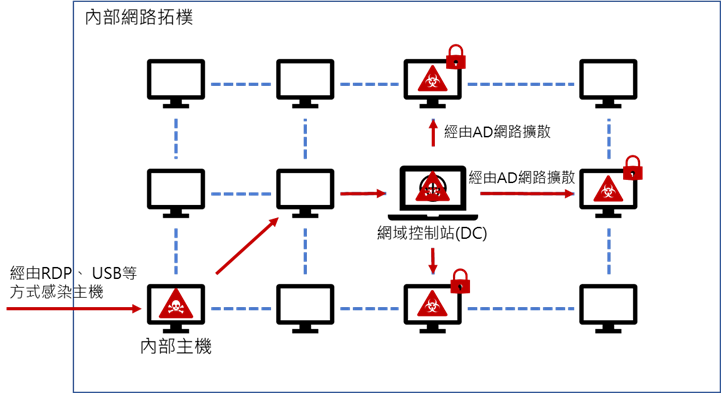

圖5:內部網路擴散

(一)說明

勒索軟體在感染公司或組織內部主機後,會滲透企業或組織網路並在內部散播,企業或組織必須具備足夠的網路能見度來主動回應或控制這些威脅所造成的影響,並減少重複感染的風險。當攻擊者進入公司內部後,通常以網域控制站 (Domain Controller, DC)為目標並將其當作傳播勒索軟體的中轉站。攻擊者在取得AD網路的控制權後,可以將勒索軟體散播至AD網路中所有的主機,資產損害的程度也大為提升。在資訊安全防禦的策略中,當攻擊事件發生時,應啟動資安事件應變計畫,並即時掌控資安影響範圍,藉此阻斷資安損害的範圍。當企業內部已遭勒索軟體入侵,為避免其他主機或重要資產遭到勒索軟體加密和外洩,應立即阻斷勒索軟體在內部網路擴散的路徑,實行斷網、隔離等防護措施。

(二)防護建議

(1) 使用實體網路分段,分離不同組織單位和IT資源,例如:OT網路和IT網路之間分離。

(2) 定期更新包含網路、系統和數據流的拓樸,可以在資安事件發生時,提供較全面的檢視,以阻斷損害擴散。

(3) 確保網域控制站 (Domain Controller, DC)的漏洞可以及時修補。

(4) 確保主機和DC之間的溝通必須使用SMB簽名(SMB signing),防止惡意程式執行重送攻擊。

(5) 網域控制站(Domain Controller, DC)的主機必須架設防火牆,並防止外部網路的存取訪問。

(6) 啟用網路設備和本地主機的系統日誌記錄檔功能,提供資安事件調查和追溯的參考。

(7) 企業或組織內部主機必須安裝資安防護軟體,並維持更新狀態。