Thunderbolt 3漏洞無法修復,加密資料可能遭竊

- 發布單位:TWCERT/CC

- 更新日期:2020-06-04

- 點閱次數:2581

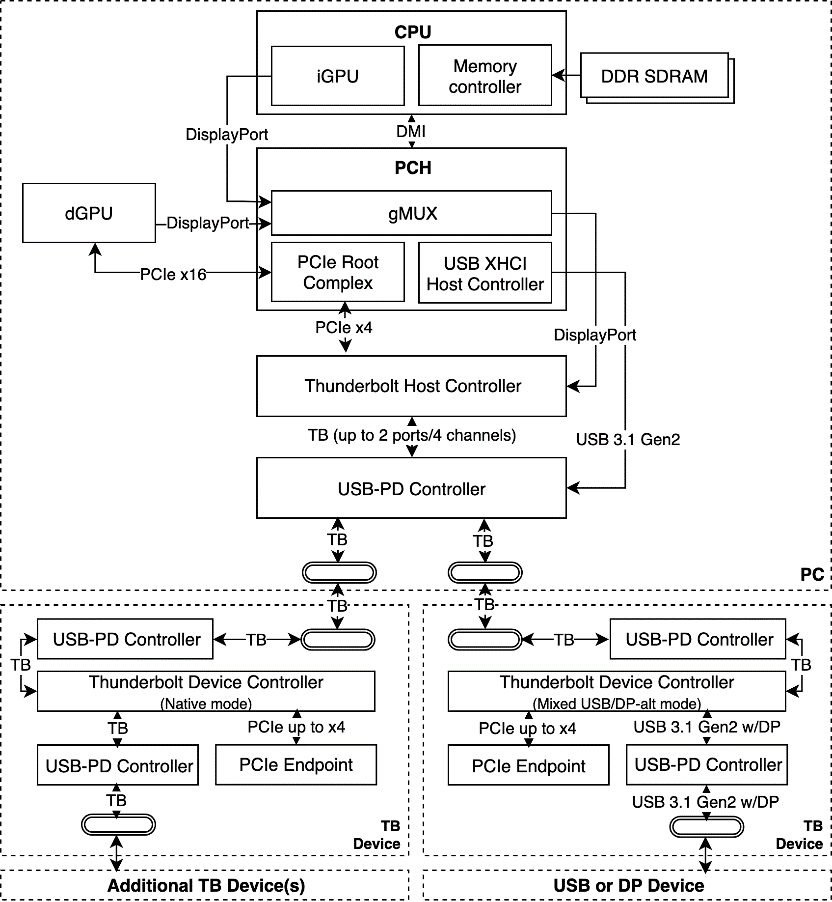

荷蘭安荷芬科技大學(Technische Universiteit Eindhoven)的研究人員Björn Ruytenberg,日前發表研究報告指出,廣泛內建於高階主機和筆記型電腦的高速傳輸界面 Thunderbolt 3存在嚴重的硬體安全漏洞,允許駭侵者能輕易地於數分鐘內,破解電腦安全加密並竊取使用者資料。

根據該研究人員於2020年4月的研究報告,藉由Thunderbolt 3直接存取系統記憶體(Direct Memory Access)的機制,即使使用者電腦已設定登入安全措施,或設定硬碟加密,駭侵者仍能於五分鐘內竊取電腦的資料及存取權。

由於該漏洞存在於Thunderbolt 3硬體中,在所有2019年以前所生產的電腦設備上,該漏洞均無法被修復,而2019年後出廠的電腦當中,也有部分設備存在該漏洞。根據Intel和Microsoft的聲明,使用者須啟用Windows 10中的「內核DMA保護」功能才能降低受侵駭的風險。而生產於2019年以前,硬體上不支援「內核DMA保護」的電腦設備,研究人員則建議將Thunderbolt 3介面永久停用。

在研究人員的測試中,僅有部分於2019年以後生產的HP和Lenovo設備有內建相對應的保護措施,並且在Windows和Linux系統上受危害的程度將大於使用macOS的電腦設備。

報告中也建議,使用者應依照Microsoft的建議,正確設定Thunderbolt 3 的內核DMA保護,若無法自行設定相關安全措施,應聯絡製造商或其他技術支援服務來確保設備安全。切勿將不信任的周邊設備連接電腦,並且在Thunderbolt 3介面已啟用的情形下,勿讓電腦設備離開視線或借予他人,以避免遭受該漏洞攻擊。

(Image by Björn Ruytenberg. Licensed under CC BY 4.0.)