LockBit 5.0 勒索軟體再度活躍,展現更高技術複雜度與跨平台攻擊能力

- 發布單位:TWCERT/CC

- 更新日期:2025-10-28

- 點閱次數:611

近期LockBit 5.0 勒索軟體再度現身,並帶來多項技術升級,顯示該勒索家族仍在勒索軟體生態系中維持高度活躍與影響力。LockBit 5.0 不僅強化程式混淆與反向分析防禦機制,更進一步加強其跨平台運作能力。根據趨勢科技研究團隊的樣本分析,LockBit 5.0 已出現可針對 Windows、Linux 與 VMware ESXi 等多種系統環境運作的變種,讓攻擊者能以單一攻擊行為影響混合雲或虛擬化環境,對企業營運造成更大範圍的影響。

根據樣本分析,Window平台的二進位檔案採用大量混淆與打包技術,利用多項反分析技術,包含繞過Event Tracing for Windows(ETW)與終止安全相關服務等方式下,透過DLL反射載入惡意酬載(payload)。Linux版本則延續類似攻擊手法,並新增針對特定目錄和檔案類型的命令列選項,以提高攻擊精準度。另一個針對VMware虛擬化環境的ESXi 變體,能在單次攻擊中加密整個虛擬機器下的基礎架構,進一步擴大營運中斷風險。

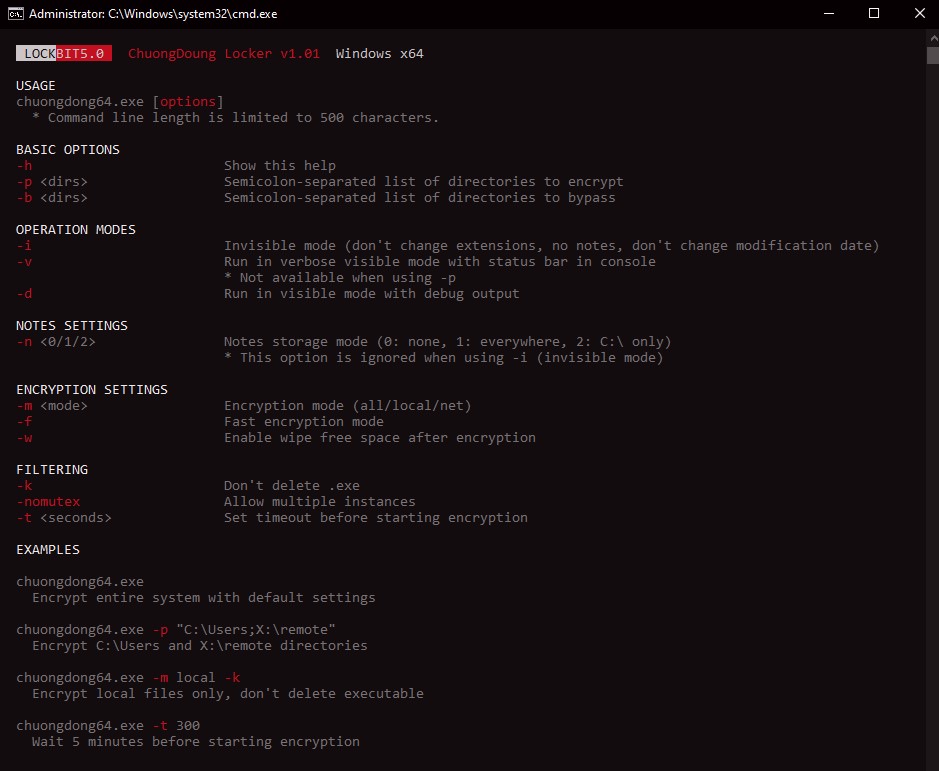

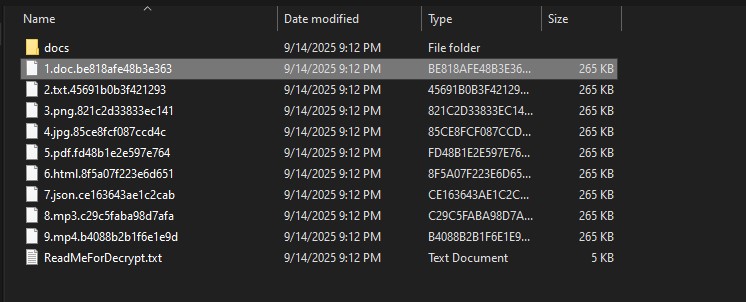

檢視LockBit 5.0 windows平台版本,透過-h參數可查詢使用指令,其展現簡潔使用者介面,清楚描述勒索軟體選項與設定,使攻擊者使用能更靈活,如圖1所示。加密檔案的副檔名則以隨機16字元格式呈現,增加復原的難度,如圖2所示。該版本仍保留與受害者互動功能,內建簡易聊天介面方便贖金協商;同時採用地緣政治迴避機制,偵測到俄語系統或俄國地理位置即停止執行。而Linux 版延續Windows 版的核心功能,展現跨平台能力,提供與windows版本相同的操作便利與彈性,這些設計不僅提升攻擊效率,也增加企業資訊安全防護挑戰。另外,VMware ESXi版則是針對虛擬化基礎架構環境上的重大升級,因ESXi主機通常同時承載多台虛擬機,攻擊者可透過單一惡意酬載在主機層級執行加密,迅速波及整個虛擬化環境並造成大規模營運中斷。

圖1:LockBit 5.0 Windows版的使用者介面。圖片來源:趨勢科技

圖2:LockBit 5.0 加密檔案附加隨機生成的副檔名。圖片來源:趨勢科技

面對LockBit 5.0的高技術威脅,企業與組織應積極加強跨平台的資安防護策略,尤其是虛擬化基礎架構的安全監控與管理,TWCERT/CC建議企業應採取以下安全措施:

1. 定期更新並修補所有作業系統和應用軟體

2.加強勒索軟體偵測與阻擋技術,如部署行為分析與異常監控工具

3. 強化資安意識訓練,警覺勒索軟體的社交工程攻擊

4. 設立嚴格的存取控制與隔離政策,減少橫向移動的風險

5.定期備份重要資料,並規劃事故後的資料恢復機制