33個開源TCP/IP Stack嚴重漏洞,數以百萬計的IT、OT及IOT設備將面臨攻擊危機

- 發布單位:TWCERT/CC

- 更新日期:2020-12-14

- 點閱次數:3037

研究人員發現了33個TCP/IP Stack的漏洞存在於4個開源的TCP / IP Stack中,而今年六月底JSOF曾發布TCP/IP 的Ripple20漏洞。由於這些漏洞會導致記憶體損毀或是記憶體存取的位置錯誤,這些情況可能造成資訊外洩、阻斷服務攻擊或遠端程式碼執行。

4個受影響的開源TCP / IP Stack分別為PicoTCP、FNET、Nut / Net及uIP,且分散在DNS、IPv6、IPv4、TCP、ICMP、LLMNR及mDN共七個TCP/IP Stack元件。這些漏洞將影響超過150間設備製造商,其中包括Devolo、EMU Electronic A、FEIG、Genetec、Harting、Hensoldt、Microchip、Nanotec、NT-Ware、Tagmaster、Siemens、Uniflow、Yanzi Networks的IT、OT及IOT的產品。

美國國土安全部網路安全暨基礎設施安全局(Cybersecurity and Infrastructure Security Agency, CISA)也針對此重大漏洞發出請提高警覺,並進行相關的建議措施與修補機制。

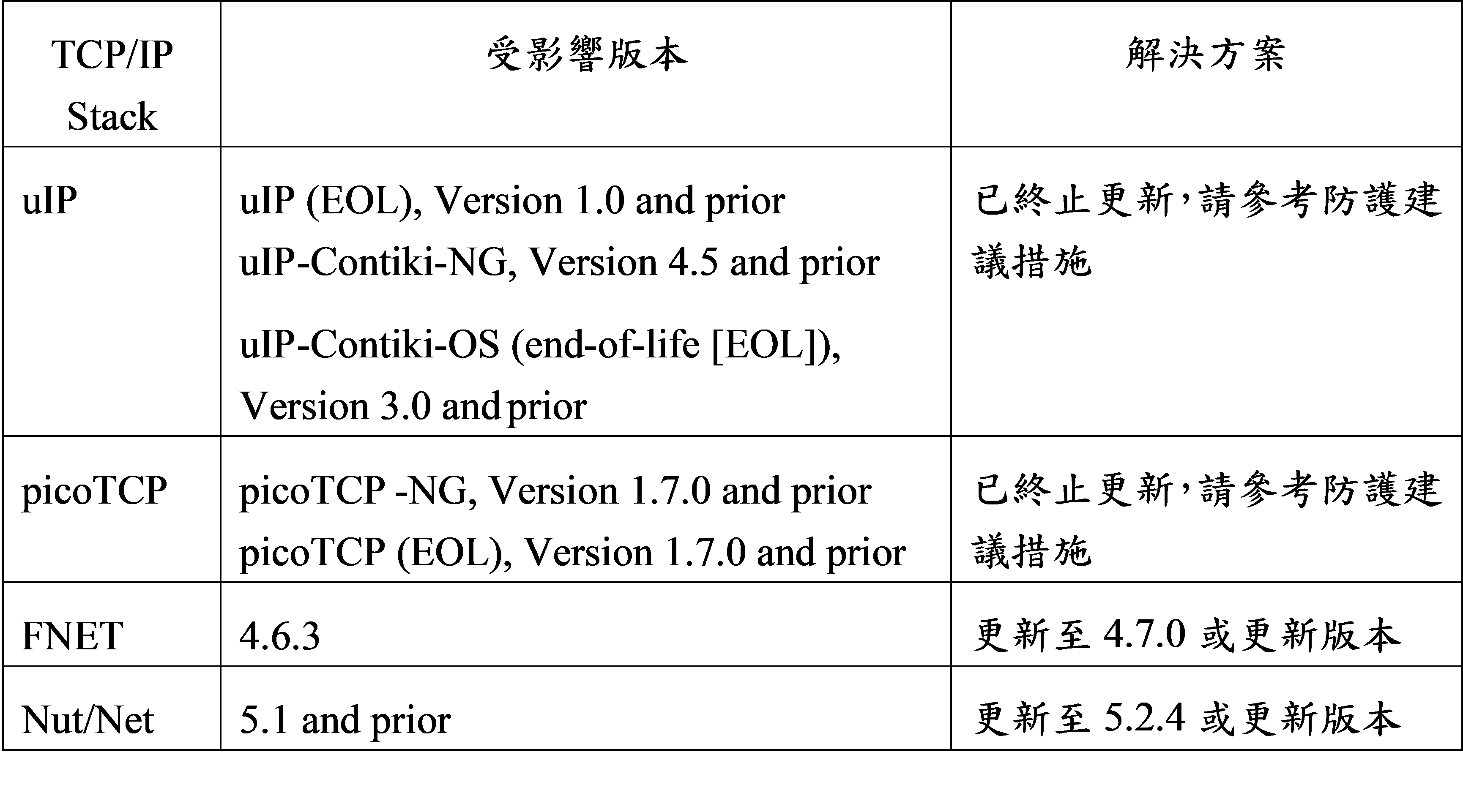

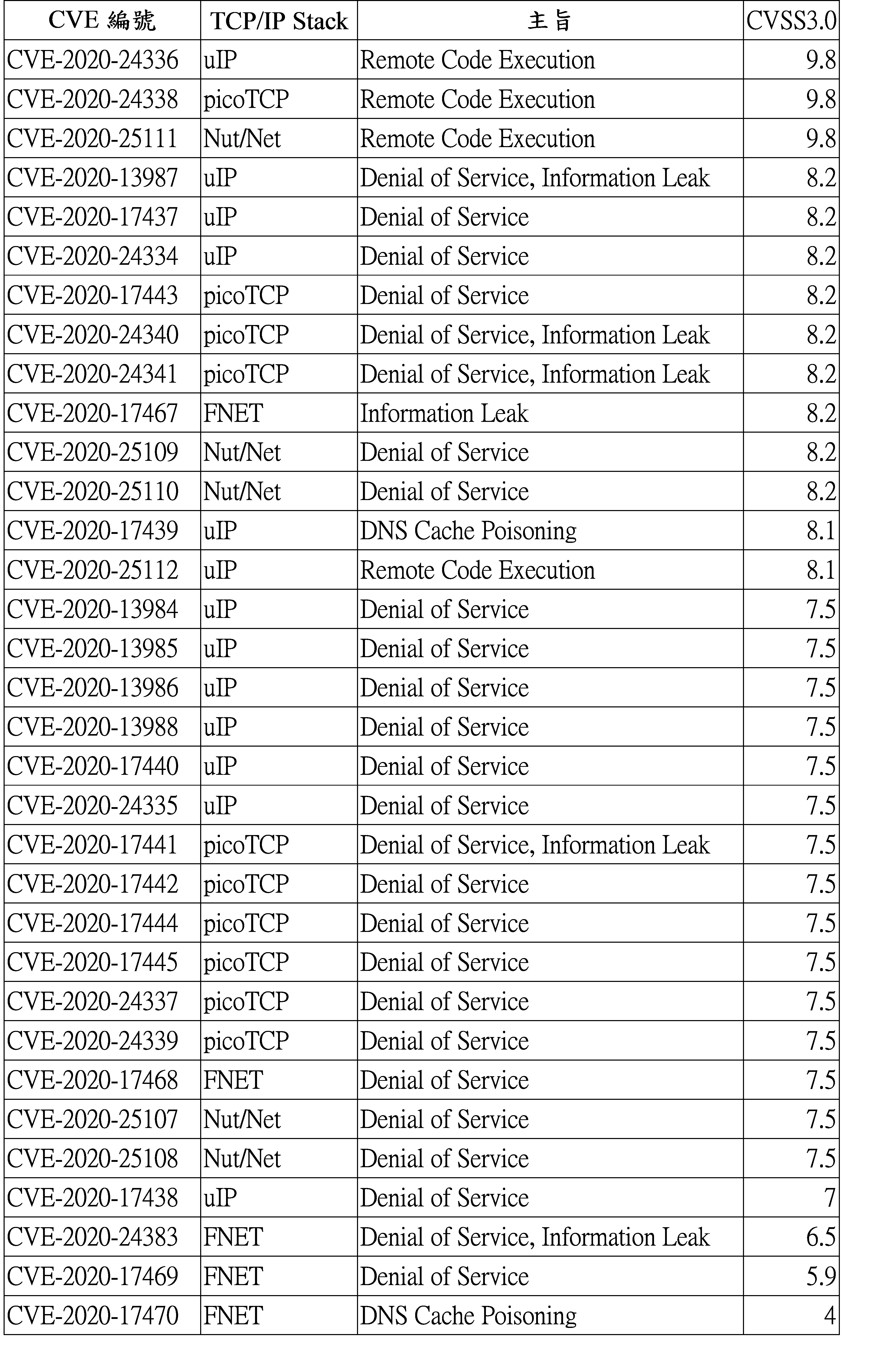

此33個漏洞因其攻擊記憶體的特性被稱為AMNESIA:33,當中包含3個CVSSv3風險等級為Critical,受影響的版本與相關CVE資訊如下:

- 建議防護措施

- 根據CVE編號進行對應的漏洞修補。

- IOT網路設備暴露於網路上,必要時以資安防護設備進行保護。

- 使用內部DNS服務進行查詢。

- 檢視網路設備記錄檔是否有異常流量。

- 暫停非必要的網路服務。