勒索軟體DoubleLocker針對Android進行雙重鎖定

- 發布單位:TWCERT/CC

- 更新日期:2019-03-23

- 點閱次數:708

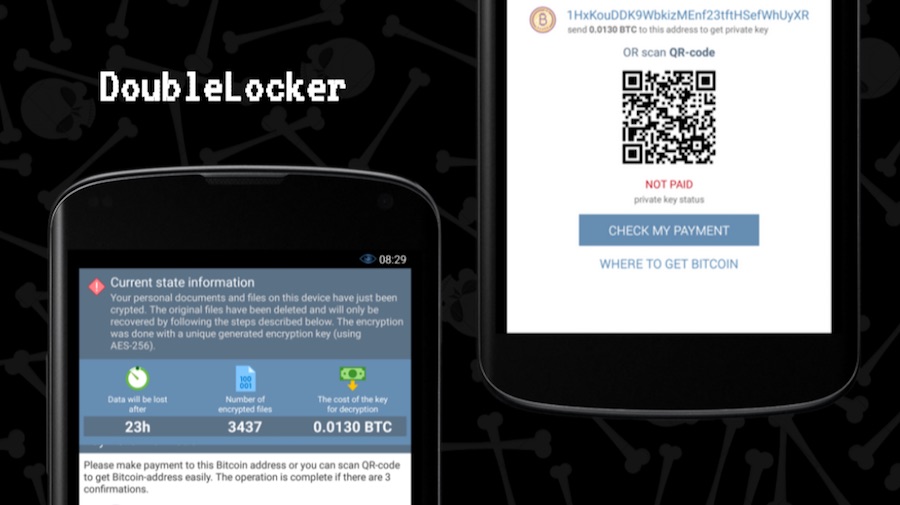

自106年5月起,DoubleLocker開始蔓延,駭客將其偽裝成Google更新檔,讓Android用戶安裝後,PIN碼遭竄改且檔案被加密,藉此敲詐0.013BTC(比特幣)。

事件說明

(1)Android Accessibility乃無障礙工具,本意指便利易用的特性,專為聽障、視障、肢障人士提供適宜介面與外接裝置設定,成為另類的手機互動方式,然accessibility service曾被銀行木馬(banking Trojans)濫用來竊取隱私金融資料(如PayPal帳號),新竄起的 DoubleLocker源於銀行木馬程式技術基礎,亦採相同手法,進行資料綁架犯罪。

(2)DoubleLocker散播途徑:係經由受駭網站呈現偽造Adobe Flash更新檔,一旦下載安裝,會要求使用者同意啟動Google Play Services Accessibility功能,獲准後具備手機管理權限,能把DoubleLocker設定成home主頁程式(the launcher),變身為launcher其實是個讓勒贖軟體久留的詭計。

(3)DoubleLocker勒索方式:真正的威脅等按下home鍵才開始,home鍵會啟動勒索軟體,由於accessibility service特性,用戶對親手執行DoubleLocker之事毫無所悉。勒索第一步,PIN碼被寫入亂數,新PIN碼未另存或寄送,駭客也不知PIN碼為何。第二步,以AES 加密演算法將主要存放目錄內檔案悉數加密,被綁架的檔案副檔名為cryeye。最後,顯示勒索畫面,要求24小時內付贖金0.013BTC,付款者才能收到解密密鑰,駭客遠端重設PIN碼,解鎖整支手機。

解決方案

(1)non-rooted Android手機:還沒按下home鍵,勒贖軟體未執行,回復原廠設定即可擺脫DoubleLocker,原廠設定步驟:開啟「設定」->[系統]-> [重設]->[恢復原廠設定]->[重設手機]->如要清除所有資料則觸[全部清除]->選取重新啟動裝置的選項。

(2)rooted Android手機:進入偵錯模式,以Android Debug Bridge (ADB)工具連接手機,移除儲存PIN值的系統檔,可解鎖重設PIN碼;然後進入安全模式,停用DoubleLocker管理權限並解除安裝;但加密檔案就無計可施。

(3)永遠從可靠網站下載app,直接連官網核實更新檔,安裝優質防護軟體,保持各程式即時更新。

參考連結:

https://www.welivesecurity.com/2017/10/13/doublelocker-innovative-android-malware/

https://thehackernews.com/2017/10/android-ransomware-pin.html

https://www.ithome.com.tw/news/117490

http://android0114.pixnet.net/blog/post/55726057-%E3%80%90%E6%95%99%E5%AD%B8%E3%80%91%E6%81%A2%E5%BE%A9%E5%8E%9F%E5%BB%A0%E8%A8%AD%E5%AE%9A

http://ascii-iicsa.blogspot.tw/2015/04/android-accessibility.html

http://cydiadev.com/wp-content/uploads/2017/10/ef850449eb7b0baa908ca840cf2ebd99.jpeg

相關連結

- https://www.welivesecurity.com/2017/10/13/doublelocker-innovative-android-malware/

- https://thehackernews.com/2017/10/android-ransomware-pin.html

- https://www.ithome.com.tw/news/117490

- http://android0114.pixnet.net/blog/post/55726057-%E3%80%90%E6%95%99%E5%AD%B8%E3%80%91%E6%81%A2%E5%BE

- http://ascii-iicsa.blogspot.tw/2015/04/android-accessibility.html

- http://cydiadev.com/wp-content/uploads/2017/10/ef850449eb7b0baa908ca840cf2ebd99.jpeg