又有新的鍵盤側錄程式注入攻擊,超過2000個 WordPress 網站受害

- 發布單位:TWCERT/CC

- 更新日期:2019-03-24

- 點閱次數:416

1. 繼去年12月,超過5,000個網站遭感染挖礦與鍵盤側錄的惡意程式後,資安研究人員再次警告,又發現超過2000個運行於開源 WordPress 內容管理系統的網站遭注入新的惡意程式。

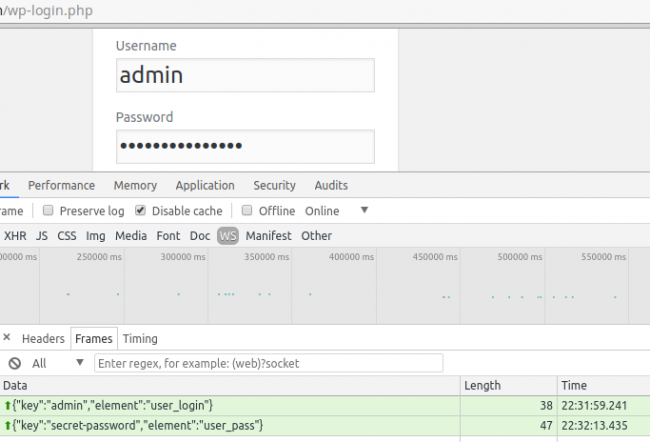

2. 該惡意程式同樣會記錄包括密碼以及管理員或訪問者的任何其他輸入資料,也安裝了瀏覽器中的數位貨幣挖礦器,導致站點訪問者電腦運行 Coinhive 的 JavaScript,從而無需警告即可挖掘數位貨幣 Monero。

3. 從網站搜索服務 PublicWWW 所提供的資料顯示,截至週一下午,該軟體包在2,092個站點中運行。

4. 網站安全公司 Sucuri 表示,這與12月份在近5,500個 WordPress 網站上運行並被清除的惡意代碼相似,而新的感染則在以下三個新的網站,msdns[.]online、cdns[.]ws和cdjs[.]online.

5. 攻擊者將 cdjs[.]online 腳本注入到網站的 WordPress 數據庫(wp_posts表)或 WordPress 主題的 function.php 中的 cdns[.] ws 和 msdns[.]online 腳本。

6. 注入鍵盤側錄程式的行為與之前的活動相同,腳本通過 WebSocket 協議將每個網站表單(包括登錄表單)輸入的數據發送給駭客。

注入的腳本包括:

hxxps://cdjs[.]online/lib.js

hxxps://cdjs[.]online/lib.js?ver=…

hxxps://cdns[.]ws/lib/googleanalytics.js?ver=…

hxxps://msdns[.]online/lib/mnngldr.js?ver=…

hxxps://msdns[.]online/lib/klldr.js

7. Sucuri 並沒有明確地說出網站是如何被感染的。攻擊者極有可能利用網站使用未安全更新的軟體而導致的安全弱點。

8. 雖然沒有上次近5,500個網站受害規模大,但再次感染率顯示仍然有很多網站在原始感染後未能妥善進行自我防護措施,有些網站可能甚至沒有注意到原來的感染。

●由於這些腳本讓攻擊者可以存取所有舊密碼,TWCERT/CC建議受害網站維運者應即更改所有網站密碼,想要清理受感染站點的人員應按照以下連結所提供之步驟操作。

https://sucuri.net/guides/how-to-clean-hacked-wordpress

參考連結:

https://arstechnica.com/information-technology/2018/01/more-than-2000-wordpress-websites-are-infected-with-a-keylogger/

https://blog.sucuri.net/2017/12/cloudflare-solutions-keylogger-on-thousands-of-infected-wordpress-sites.html

https://publicwww.com/websites/%22msdns.online%22/

https://publicwww.com/websites/%22cdjs.online%22/

https://publicwww.com/websites/%22cdns.ws%22/

相關連結

- https://arstechnica.com/information-technology/2018/01/more-than-2000-wordpress-websites-are-infecte

- https://blog.sucuri.net/2017/12/cloudflare-solutions-keylogger-on-thousands-of-infected-wordpress-si

- https://publicwww.com/websites/%22msdns.online%22/

- https://publicwww.com/websites/%22cdjs.online%22/

- https://publicwww.com/websites/%22cdns.ws%22/