專家警告Memcached DDos攻擊可能很快成為危險的威脅,並密切觀察趨勢中

- 發布單位:TWCERT/CC

- 更新日期:2019-03-24

- 點閱次數:589

被濫用來擴大DDoS攻擊,形成所謂的「Memcached DDoS攻擊」。

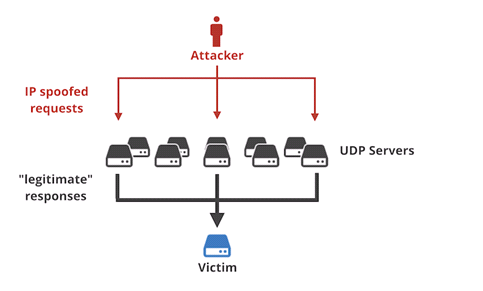

Memcached DDoS攻擊的手法相當簡單:攻擊者藉由UDP port 11211向目標伺服器送出要求,欺騙(spoof)受害者的IP;雖然送到伺服器的要求只有幾bytes,但是回應可以是千萬倍大,構成所謂的「擴大攻擊(amplification attack)」。

此攻擊由Cloudfare的研究員首先發現,當時的攻擊達260 Gbps;至Arbor Network觀察到時,攻擊已可達500 Gbps以上。Arbor Networks的研究人員並總結出以下幾項Memcached DDoS攻擊的特點:

1.每個封包(packet)大小為1428 bytes (包括第二層乙太網路架構的1442 bytes),並且沒有進行資料分割(memcached段大規模回應在第七層,如同ntp)。

2.攻擊者通常會給予一套配上長度隨機密鑰或值的memcached反編譯工具或擴大工具優先地位,並將memcached的要求與這些配套的密鑰或值連結,用以欺騙目標主機或網路的IP。

3.攻擊者也可以在TCP port 11211送出要求,但是因為TCP要求不一定能一直被欺騙,所以駭客喜歡透過UDP發動攻擊。

4.此種攻擊為零時差攻擊,並且將資料極度迅速的送交客戶,同時具有要求小但回應大(可大到1MB)的特性。

大部分的Memchached DDoS 攻擊來自北美與歐洲由OVH、DigitalOcean與Sakura作為主機的伺服器,並約有5,700個與memcached伺服器相關的獨立IP引發攻擊。根據Shodan查詢所提供的資料,目前有88,000個使用Menchached的不安全伺服器,大部分分布在美國、中國大陸與法國,因此Memchached DDoS 攻擊的狀況可能會迅速惡化。

針對Memcached DDoS攻擊,Cloudflare提出以下三點建議:

1.如無必要,請勿開啟UDP支援;若不得不開啟,請不要將UDP支援設定為「預設(by default)」。

2.將使用memcached協定的伺服器自網際網路隔離。

3.網際網路服務供應商應修補協定漏洞,並防杜IP欺騙(IP spoofing)。

參考連結:

http://securityaffairs.co/wordpress/69656/hacking/memcached-ddos-attacks.html