分散式阻斷服務攻擊(DDoS)趨勢與防護

- 發布單位:TWCERT/CC

- 更新日期:2022-08-12

- 點閱次數:10282

1.簡介

2.分散式阻斷服務攻擊案例

3.分散式阻斷服務之防護

4.分析與建議

- 分散式阻斷服務 (Distributed Denial-of-Service, DDoS)攻擊,是一種由攻擊者利用受操控的大量殭屍網路裝置,對企業伺服器進行頻寬或資源難以負荷之攻擊,導致企業無法順利提供服務之攻擊型態。

- DDoS攻擊可分為頻寬消耗與資源消耗兩種類型攻擊,雖其針對的目標及執行之手段不盡相同,但所欲造成之影響結果,同樣是讓企業無法提供合法使用者獲得服務。

- 根據統計,2022年每一季之DDoS攻擊數量都比2021年來得高,這也顯示不論是企業、組織,甚至資安單位都應開始將DDoS攻擊之防禦納入優先需求,以避免在DDoS攻擊數量漸增的情況下,遭受攻擊而產生嚴重損失。

- 隨著國內資通設備數量的大量增長,導致國內不論是企業受到DDoS攻擊,亦或被操控作為殭屍網路攻擊他國,都時有所聞。因此,如何防範DDoS攻擊,將是所有企業及組織迫在眉睫之營運需求。

- 為避免因DDoS攻擊而蒙受損失,有諸多產品及服務可供企業安裝及使用,並且可針對各種不同類型之DDoS攻擊,透過有效且精確之過濾機制,以及專業之防護服務,達成大幅降低DDoS攻擊之影響結果。

一、簡介

分散式阻斷服務(Distributed Denial-of-Service, DDoS)攻擊,是阻斷服務(Denial-of-Service, DoS)攻擊的進階版,駭客發送大量的網路封包或服務請求,使得受害系統主機因網路頻寬超出負荷或耗盡資源而癱瘓,無法提供正常服務。

DDoS攻擊所欲達成影響結果之模式,主要可分為頻寬消耗及資源消耗兩種攻擊類型[1]:

- 頻寬消耗型攻擊:此類型DDoS攻擊主要是攻擊者會透過傳送大量無效、甚至惡意放大流量的服務請求給受害主機或伺服器,而這些大量的無用請求,會使得主機或伺服器的網路頻寬壅塞,導致一般正常使用者無法順利登入或連線,產生該主機或伺服器癱瘓之後果。

- 資源消耗型攻擊:此類型DDoS攻擊主要是針對受害主機或伺服器本身提供一般使用者服務的資源,攻擊者會透過大量的服務請求,但不讓服務請求完成,而是讓受害主機或伺服器不斷重複這些無效的行為,導致主機或伺服器資源都被用來處理攻擊者的大量無效請求,已無多餘資源可回應一般使用者的請求。

DDoS攻擊類型,又可細分為多種不同的攻擊模式。頻寬消耗型攻擊的手法眾多,並且大多為透過特殊協定產生之放大攻擊,包括[2][3]:

- Memcached放大攻擊:Memcached是一種分散式之高速資料庫緩衝系統,提供高效率存取及高擴展性,許多企業及網站都已使用以提供更佳的使用者體驗。但此系統本身缺乏認證及安全管理機制,因此容易被攻擊者操控為進行DDoS攻擊的利器。攻擊者首先會將大量數據植入暴露於網際網路中的Memcached伺服器中,並且偽裝成受害主機之身份,對Memcached伺服器進行請求,而被植入大量資料的Memcached伺服器便會將這些資料依據請求傳送給受害主機。大量的資料傳輸除了該受害主機外,亦可能造成其周圍的網路節點無法順利處理,導致受害主機無法順利收到一般使用者的正常請求並回應。此種攻擊之放大係數為10,000至51,000,為所有DDoS放大攻擊中放大倍率最高者。

- NTP放大攻擊:網路時間協定(Network Time Protocol, NTP)是一種允許主機之間透過封包交換進行系統時間同步之網路協定。但在NTP協定中,有一個monlist指令,當NTP伺服器收到monlist請求後,會回傳多筆近期與之通訊的列表,該列表最高限制為600筆。而攻擊者便可利用此機制,以偽裝之IP位址寄送monlist請求給NTP伺服器,則NTP伺服器便會將至多600筆之數據傳送給遭攻擊者偽冒的IP位址,導致遭偽冒之受害主機因一次大量的數據傳輸,造成其網路頻寬無法負荷,致使受害伺服器無法正常提供服務。此種攻擊之放大係數為556.9,為所有DDoS放大攻擊中放大倍率次高者。

- DNS放大攻擊:在某些特殊的請求中,DNS伺服器會回應比請求封包更大的封包給請求發起方。而攻擊者便可利用此機制,偽裝成受害主機的身份,向DNS伺服器發起放大封包的請求,並且讓DNS伺服器回傳大量的放大封包給受害主機,導致受害主機頻寬因此壅塞,致使一般使用者無法順利連線。此種攻擊手法相當常見,其放大倍率為28至54。

DDoS的攻擊模式,除了上述之頻寬消耗型攻擊外,亦有針對伺服器資源之資源消耗型攻擊,其攻擊模式包括[2]:

- SYN Flood攻擊:此種攻擊主要是透過TCP連線之三向交握時,伺服器端在收到SYN封包後,便會回應請求端並保留一通信埠提供請求端連線之用,並在收到請求端確認的ACK訊息後開始後續連線作業。然而,攻擊者卻利用此機制,傳送偽冒來源IP位址之SYN請求封包給受害伺服器,而受害伺服器會回應給偽冒IP位址並且保留連接埠,然而,在伺服器等待回應的期間,攻擊者仍會大量持續傳送SYN請求封包,且這些封包的偽冒來源IP讓伺服器無法順利收到回覆,導致其連接埠逐漸因SYN請求而分配完畢,因而產生無其他連接埠可供一般使用者使用了。

- 應用層DDoS攻擊:應用層為提供使用者完整的服務,伺服器回應請求時所進行的動作也會較其他層來得更多,因此需要消耗更多資源,例如使用者一個簡單的網頁存取請求,伺服器就必須先進行資料庫的查詢、API的調動,才能生成網頁,甚至可能還需驗證請求端的憑證,其所需耗費的資源較請求端超出許多。因此,攻擊者便可透過此機制,以殭屍網路大量傳送應用層之請求封包給受害伺服器,導致受害伺服器不堪負荷而中斷正常的服務。

- 低速緩慢攻擊(Low and Slow Attack):此種攻擊主要是透過相當冗長的請求過程,佔據受害伺服器之服務資源,拉長服務時間,卻又保持其速率不讓連線超時,使得受害伺服器無法對一般使用者提供服務。低速緩慢攻擊所需之頻寬較小,且難以與一般流量區分,相較於大規模流量之DDoS攻擊,此種攻擊不容易被發現,卻仍會導致受害伺服器服務被拖慢,進而產生服務中斷之問題

根據上述六種攻擊手法,雖攻擊者所利用之工具或協定不盡相同,但均會造成受害主機或伺服器無法負荷,使得服務中斷,嚴重影響企業運行。

二、分散式阻斷服務攻擊案例

隨著個人電腦、行動裝置,甚至物聯網裝置的數量大量增長,攻擊者在植入惡意程式後可操縱的設備數量大量增加,雖然越來越多的伺服器或主機所能承載流量負荷的能力也越來越大,但仍趕不及攻擊者傳送惡意大量封包的增長速度,因此DDoS攻擊之資安事件仍常有所聞。而該類型之攻擊手法常見於國際之資安事件,在國內發生之案例亦不少,除了國內企業或組織遭受DDoS的攻擊外,亦有許多為國內防護不足之設備遭攻擊者利用,藉以作為跳板攻擊其他企業或國家。依上述,就國內外相關重大案例彙整如下:

[國內企業/組織遭受DDoS攻擊案例]

- 國內政府機關遭Op Taiwan活動之Anonymous Asia DDoS攻擊[7][8]:

在2015年7月,當時對於學生課綱之相關爭議不斷,導致許多大小不一抗爭活動持續延燒,而當時駭客組織Anonymous Asia在Facebook專頁表態支持反課綱學生,並且透過DDoS方式陸續攻擊我國諸多政府機關以及相關民間組織。此次攻擊活動被命名為Op Taiwan,且Anonymous Asia除了國內成員外,同時也號召菲律賓、加拿大、香港、中國大陸及美國等各地匿名者團體,於2015年8月1日針對我國政府機關及相關組織共同發動DDoS攻擊。在遭受攻擊的一週期間,各機關陸續採取阻擋攻擊來源、新增阻擋設備及限制頻寬等措施,以緩解攻擊產生之影響;同時藉由網際網路接取服務業者獲得通報單位處理國內攻擊來源,以及透過TWCERT/CC針對他國攻擊來源進行通報及處理。此次事件,Anonymous Asia宣稱其已經成功攻擊14個政府機關以及數間民間組織,所幸此次攻擊並未造成嚴重損失及後果。 - 國內多家券商遭DDoS攻擊勒索虛擬貨幣[9]:

在2017年2月,國內逾十間證券公司收到署名為Armada Collective寄送之勒索信件,威脅要求該證券公司支付七至十個比特幣,以當時市價換算,約為新臺幣27至30萬元,否則便會進行DDoS攻擊癱瘓這些證券公司之網站。實際上,在一月底股市休市沒多久,便出現了零星災情,在開春交易首日更出現達800Mbps之攻擊流量,而攻擊者揚言此僅為試探性攻擊,如若證券公司不支付款項,便會在四天後之2月7日發動TB等級之攻擊。金管會立即出面協調NCC、國內三家網際網路接取服務業者以及行政院資安處,嚴密監控相關網際網路流量,預前防範以降底可能的損害風險。在預告日的前一天,證券公司出現第二波災情,一直持續至預告當日,另有三家證券公司成為DDoS新的攻擊受害者,所幸當日並未出現攻擊者預告之TB級攻擊,最大僅出現GB等級攻擊,並且大多數證券公司在受到攻擊後,於半小時內便都恢復正常運作,並未產生嚴重的損失。雖然此次攻擊未出現嚴重的受害者,但也顯示著新興勒索攻擊的出現,讓DDoS攻擊成為企業所需防堵的主要目標之一。 - 國內多家主機代管商遭大規模DDoS攻擊使得網站服務遭受影響[10]:

在2020年9月,國內多家主機代管商遭到大規模之DDoS攻擊,最早出現於9月19日傍晚,第一家受害廠商於其官網中證實遭受攻擊,並且攻擊狀況於隔日開始逐漸增長,一天內就有遭遇三波攻擊的情形,每次持續約1至2小時,導致諸多網站服務受到影響。但此次攻擊事件尚未結束,另有兩間廠商分別在22日及23日於其Facebook粉絲專頁中表示公司正遭受嚴重DDoS攻擊。此次攻擊較為特殊之處,是攻擊來源之IP位址均來自於國內,因此許多針對國外IP位址進行DDoS防護之機制無法涵蓋。尤其此次攻擊來源IP位址多為視訊監控錄影主機(Digital Video Recorder, DVR),而當時大部分DVR設備多為使用弱密碼及開啟Telnet服務之設備,使得攻擊者入侵難度大幅降低,易於遭駭成為殭屍網路之設備。

[物聯網裝置/設備遭利用對境外進行DDoS攻擊]

- 大量網路攝影機遭駭以對他國網路公司進行DDoS攻擊[11][12]:

在2016年10月,美國網路效能管理公司Dyn遭到極為大量之DDoS攻擊,此事件主要是由受Mirai惡意程式感染之殭屍網路進行攻擊,涉及數千萬個IP位址,其攻擊流量最高達到1.2 Tbps,成為DDoS攻擊歷史中,數一數二大規模之攻擊事件。在攻擊期間,使用Dyn域名服務之諸多網站,如Twitter、Amazon、Spotify、Netflix以及華爾街日報等知名網站,都無法順利提供服務。同時,也導致Dyn總計有8%客戶被迫暫停服務。在此事件中,殭屍網路主要由逾五十萬台的網路攝影機所組成,然而,在其中卻有為數不少的網路攝影機之IP位址來自國內。其原因為這些網路攝影機提供Telnet連網功能,加上預設帳號密碼並未強制要求使用者修改,導致攻擊者得以透過遠端操縱這些網路攝影機,進行此次極大流量之DDoS攻擊。 - 大量裝置遭用以對他國金融機構進行DDoS攻擊[13][14]:

在2016年11月,俄羅斯5間銀行遭到大量DDoS攻擊,這5間銀行分別於不同時間點遭受攻擊,平均攻擊時間為1小時,最長的攻擊則持續了12個小時之久。根據統計,此次事件中,攻擊者是透過遭受特定惡意程式感染之殭屍網路進行攻擊,這些殭屍網路包含逾2萬4千台以上不同的設備,並且在這些大量的殭屍網路設備中,有一半以上的設備來自美國、台灣、印度及以色列,其中一部份為使用弱密碼之物聯網裝置,顯示諸多使用弱密碼的裝置,早已成為攻擊者利用的工具而不自覺。DDoS攻擊可利用的設備數量也隨之增加,雖然許多企業的伺服器能提供的資源也大幅增長,但在攻擊類型及流量都急劇成長的情況下,仍然難以在短時間內負荷攻擊者所帶來的惡意流量,因此仍造成受DDoS攻擊的企業,其服務仍會產生中斷之現象。

隨著網路設備的種類和數量不斷增加,攻擊者進行DDoS攻擊可利用的設備數量也隨之增加,雖然許多企業的伺服器能提供的資源也大幅增長,但在攻擊類型及流量都急劇成長的情況下,仍然難以在短時間內負荷攻擊者所帶來的惡意流量,因此仍造成受DDoS攻擊的企業,其服務仍會產生中斷之現象。

為避免DDoS攻擊造成企業的服務中斷,除了增加伺服器所能提供之資源外,應針對異常大流量封包進行過濾及時防堵,以降低中斷服務及流失客戶之風險。

三、分散式阻斷服務攻擊之防護

為避免企業因遭受DDoS攻擊而對其服務產生嚴重影響,企業應設立相關防護機制及設備,從最初的異常流量偵測、流量分析,以及後續的攻擊處理及回應等,都是為防禦DDoS攻擊應建立之系統,使企業在不影響正常流量的情況下阻絕惡意流量的攻擊,方能維持企業系統順利運行。而針對DDoS攻擊之頻寬消耗和資源消耗兩種類型,其所需之系統、設備及機制卻不盡相同,因此,彙整兩種類型之DDoS攻擊所需防護相關工具如下[15]:

- 頻寬消耗DDoS攻擊:

- 交換器(Switch):大部分的交換器都具有速率限制以及存取控制(Access Control List, ACL)機制,能控制欲流入伺服器之流量,進行相關限制,避免網際網路頻寬無法負荷。甚至有些交換器還提供如過濾有問題封包之Bogon Filter與Deep Packet Inspection,可針對諸多如偽冒他人IP位址之Memcached DDoS攻擊、NTP DDoS攻擊,以及DNS放大攻擊等進行初步辨識及過濾。

- 路由器(Router):大部分的路由器都具有速率限制以及存取控制(ACL)機制,避免突然湧入的大流量封包造成服務中斷。並且可啟用入口過濾(Ingress Filtering)機制,針對封包之來源IP位址進行檢測和過濾,避免偽造IP位址之Memcached DDoS攻擊、NTP DDoS攻擊,以及DNS放大攻擊。

- 網路流量清洗(Flow Cleaning):為了能在不影響企業資源的情況下阻擋惡意流量,企業可將大量的流量導入清洗中心(Cleaning Center)進行分析和隔離。流量清洗服務主要有:常駐防禦及動態防禦兩種,前者將企業所有流量一律導入清洗中心全時進行分析,後者則是平常不做流量導入,一旦偵知有攻擊發生時,立即機動將流量導入進行分析。清洗中心在收到流量後,會透過其監測設備和防護系統,將合法流量及惡意流量區隔,再導回企業本身提供服務。此種防護機制,其所能防護之DDoS攻擊種類,主要由提供服務之廠商所建立之設備和機制所定,目前大多數服務商已可針對Memcached DDoS攻擊、NTP DDoS攻擊,以及DNS放大攻擊等提供清洗防護。

- 資源消耗DDoS攻擊:

- 防火牆(Firewall):防火牆為系統最基本之防護工具,並且隨著防火牆防護類型及準確性的提升,管理員除了設定可阻擋特定網路協定、Port及IP位址等資訊外,甚至有許多防火牆能透過大數據或人工智慧模式,辨別網際網路流量是否異常,並且針對異常流量進行阻擋和示警,以便在不影響正常合法流量通過的情況下,有效阻絕DDoS攻擊。防火牆主要可針對資源消耗類型之DDoS攻擊,例如SYN Flood攻擊及應用層DDoS攻擊等類型,透過辨識流量內之攻擊封包並進行隔絕,以達成降低DDoS攻擊威脅之目的。

- 交換器(Switch):大部分的交換器都具有速率限制以及存取控制(Access Control List, ACL)機制,亦可針對封包延遲進行Traffic Shaping機制,能防範低速緩慢攻擊與SYN Flood攻擊;同時,交換器也有針對應用層惡意請求造成之應用層DDoS攻擊防禦之Delay Binding功能,得以在第一時間偵測惡意封包並進行相對應之防護。

- 路由器(Router):具有速率限制以及存取控制(ACL)機制,並且可啟用入口過濾(Ingress Filtering)機制,針對封包中來源IP位址進行檢測和過濾,避免偽造IP位址之SYN Flood等攻擊。

- 入侵防禦系統(Intrusion-Prevention Systems, IPS):入侵防禦系統主要是透過特殊特徵比對,對異常流量進行阻擋及防護之系統。可針對特殊性質以及特定通訊協定方式之DDoS攻擊,例如SYN Flood及應用層DDoS攻擊等進行防護

- 網路流量清洗(Flow Cleaning):其所能防護之DDoS攻擊種類,雖主要需由提供服務之廠商所建立之設備和機制所定,但大多數提供流量清洗之廠商,都可針對大部分常見DDoS攻擊進行防護,包括SYN Flood攻擊、應用層DDoS攻擊及低速緩慢攻擊等類型,以提供客戶完整、乾淨的網路環境。

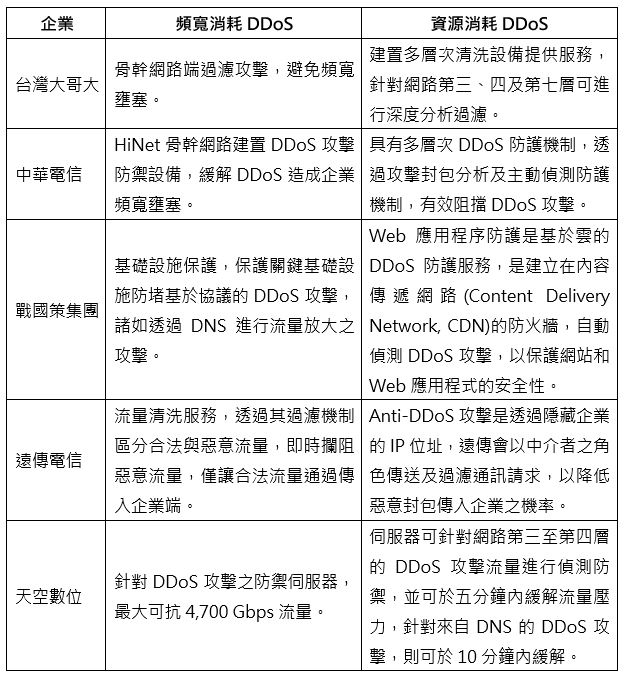

綜上所述,DDoS攻擊已成為攻擊者最常使用的攻擊手段之一,企業為避免在遭受DDoS攻擊後蒙受嚴重損失,必須建置相關防護系統和設備,以利在攻擊事件發生第一時間察覺並有效防制,減少攻擊所帶來之影響。隨著DDoS攻擊所能利用之裝置及手法類型越來越多樣化,雖然企業可自行建置防禦設備和機制,但其防禦效果如何仍存有疑慮。因此,許多國內廠商紛紛推出針對DDoS攻擊之防禦服務,全方位協助企業從裝置的選擇、安裝,到即時監控以及事件處理等工作,讓企業得以建立更為完善之DDoS攻擊防護系統與機制,可參考表1:國內企業DDoS防禦服務彙整表。

表 1:國內企業DDoS防禦服務彙整

資料來源:[16][17][18][19][20]

由上可知,許多資安單位及網際網路接取服務業者多已推出相關防護機制和設備,讓企業得以透過與之合作,大幅降低DDoS攻擊所帶來之威脅,從而提升整體網際網路之安全。

四、分析與建議

- DDoS攻擊種類、數量及手法類型眾多,企業難以透過單一機制和系統進行全面防範,甚至開始出現透過DDoS攻擊癱瘓企業服務後,進行金錢勒索等行為,因此企業已將DDoS攻擊防護列為營運的重要目標。

- 為從根源杜絕DDoS攻擊,應減少攻擊者可操縱的殭屍網路數量,尤其在近期物聯網的發展快速,在便利性提升的狀況下,其資安防護往往尚未完備。因此,建議從一般使用者到企業本身,在建置、安裝任何裝置時,都應審慎進行安全性評估及做好完善的防護設定,尤其避免使用預設密碼或弱密碼,以保障設備本身之安全性,避免被駭成為殭屍網路之一員。

- 為避免企業受到DDoS攻擊後,其服務受到嚴重之損害衝擊,應儘量減少可能受影響之區域和嚴重程度。建議企業應針對其提供服務之任何應用程式及資源,不應公開並減少開放不必要的通信埠(port),以便在事件發生時可快速因應並專注處理範圍。此外,建議企業可透過內容傳遞網路(Content Delivery Network, CDN)或負載平衡器等方式,減少因大流量封包而對設備之關鍵運行部分產生影響之風險。

- 為避免企業在受到DDoS攻擊後,其伺服器因無法負荷大流量封包而產生服務中斷之狀況,建議企業應建立具有彈性的伺服器或雲端伺服器廠商,一旦出現DDoS攻擊事件,可即時增加伺服器和網際網路頻寬等資源,加強負荷能量,甚至透過備援伺服器提供服務,減少企業在受到DDoS攻擊後無法運行之問題。

- 由於許多DDoS攻擊中,大量的殭屍網路往往來自於不同的國家,因此建議企業除了防禦外,我國業界也需建立與國外資安單位之聯繫,例如透過TWCERT/CC與國外CERT組織建立溝通橋樑,以便能在第一時間與攻擊來源之國家進行通報,從根源解決DDoS攻擊威脅。

相關連結

- Gaia. “DDoS攻擊是什麼? 弄懂常見DDoS攻擊手法與防禦措施”

- CloudFlare. “什麼是 DDoS 攻擊?”

- US-CERT. “UDP-Based Amplification Attacks”

- Kaspersky. “DDoS attacks in Q2 2022”

- Kaspersky. “DDoS attacks in Q1 2022”

- Kaspersky. “DDoS attacks in Q4 2021”.

- 財金資訊季刊. “淺談匿名者網路攻擊事件與防範作為”

- 行政院國家資通安全會報 技術服務中心. “DDoS 攻擊簡介與案例分享”

- iThome. “臺灣史上第一次券商集體遭DDoS攻擊勒索事件”

- iThome. “臺灣多家主機託管商遭DDoS攻擊,元兇是國內IP疑大量DVR設備遭入侵”

- iThome. “【資安周報第47期】傀儡網路氾濫,臺灣成為全球DDoS攻擊幫兇”

- iTWire. “DDoS attack on Dyn costly for company: claim”

- Kaspersky. “DDoS attack on the Russian banks: what the traffic data showed”

- BBC News. “Russian banks hit by cyber-attack”. Retrieved November 23, 2020, from the World Wid

- 國家資通安全會報 技術服務中心. “DDoS 攻擊手法與防護策略重點摘要”

- 台灣大哥大. “多層次DDoS防禦服務

- 中華電信. “DDoS防護服務”

- 戰國策集團. “抗DDoS攻擊服務”

- 遠傳. “遠傳Imperva Application Security”

- 天空數位. “防禦伺服器 / DDOS PROTECTION SERVER”