防範社交工程!駭客利用網站假冒手法進行攻擊

- 發布單位:TWCERT/CC

- 更新日期:2025-03-17

- 點閱次數:29858

TWCERT/CC近期接獲外部情資,駭客社交工程手法更為精細,為取信於收件者,將依據收件者輸入公司域名,動態產生相應的登入頁面,進一步提高網站的可信度。建議企業與使用者加強社交工程防護措施。

情資顯示,攻擊者寄送包含釣魚連結於附檔之惡意電子郵件,當收件人開啟附件並點擊連結後,會被引導至釣魚網站。為了規避自動化沙箱檢測,攻擊者利用Captcha進行驗證,經人工確認後才會顯示頁面內容。此時,攻擊者採用將網頁背景模糊化的頁面,誘導收件人輸入個人資料,再根據收件人所輸入的公司域名,動態生成相應的登入頁面,包含公司商標和相關背景圖,以增加網頁真實性,欺騙收件人是合法的系統登入介面。圖1為此攻擊手法之流程圖。

圖1:利用Captcha進行驗證,偽造登入系統頁面。資料來源:TWCERT/CC整理

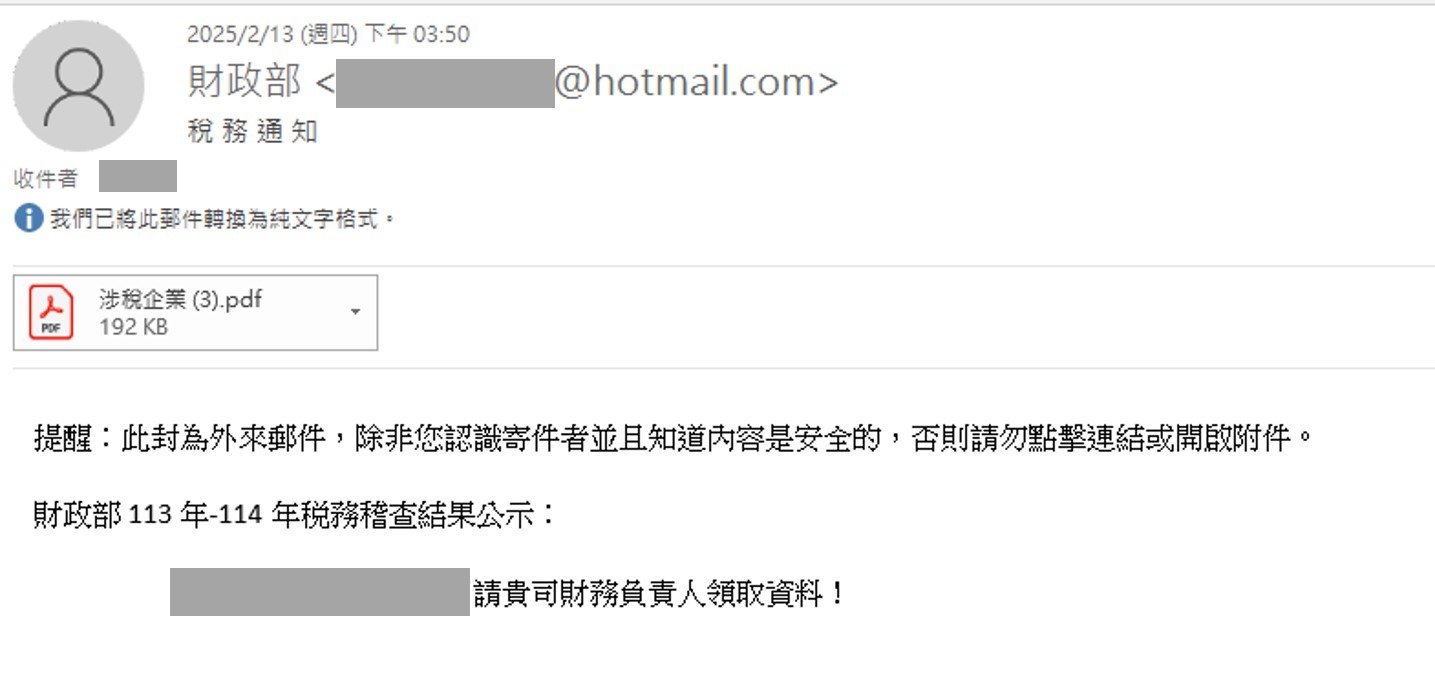

TWCERT/CC與國家資通安全研究院近期亦觀察到駭客通過模仿公務機關名義發送社交工程郵件,試圖竊取企業與個人的敏感資訊,如近期駭客偽冒財政部或稅務機關發送涉及稅務事宜的電子郵件、偽冒勞動部發送勞工退休相關事宜的電子郵件等。

圖2:駭客偽冒財政部發送稅務事宜之釣魚郵件

辨識來自公務機關的電子郵件變得至關重要,防範此類攻擊,可採取以下幾點:

1.域名驗證:檢查郵件的發送者域名是否為官方的政府域名,如「.gov」或「.gov.tw」。即使域名看似合法,也要注意細節,駭客可能使用相似的字符進行欺騙,如「.g0v」、「.gov.tw1」等類似域名誘導使用者。

2.郵件內容分析:官方郵件通常會提供明確的指示和聯絡方式,若要求執行重要操作,可直接聯繫相關政府門進行確認,勿隨便點擊郵件中的連結。此外,若是正式文件通常會使用實體公文書信掛號,並非以電子郵件形式通知。

3.防護措施:安裝並定期更新防毒軟體,確保病毒碼隨時保持更新,攔截並過濾可疑郵件。

4.加強宣導:企業需定期對員工進行資安教育,提高對社交工程攻擊的認識和防範能力。

TWCERT/CC提醒民眾在接獲相關電子郵件時,應特別注意寄件者來源是否正常,以防範潛在的網路攻擊。此外,駭客經常變造惡意網址,如org.tw則改成0rg.tw,提高攻擊成功率,在點擊信件連結時,應再確認網址正確性。民眾應提高警覺,避免隨意點擊不明連結,以確保個人與企業資訊安全。