開源 GitHub 專案 ChatGPT 漏洞遭大規模濫用,美國為主要攻擊目標

- 發布單位:TWCERT/CC

- 更新日期:2025-04-10

- 點閱次數:27792

資安業者Veriti的研究員發現一個正被積極利用的伺服器端請求偽造(SSRF)漏洞,編號為CVE-2024-27564(CVSS:6.5)。此漏洞允許攻擊者利用ChatGPT(基於 PHP開源GitHub 專案)的pictureproxy.php元件(commit ID為f9f4bbc),通過「url」參數發起任意請求,繞過安全控制,控制ChatGPT請求指定資源,從而可能導致敏感資訊洩漏。

伺服器端請求偽造(SSRF, Server-Side Request Forgery)是一種網路安全漏洞,攻擊者利用應用程式的請求功能,使伺服器發送惡意請求到未經授權的內部或外部資源。這種攻擊通常發生在應用程式允許用戶提供 URL 請求遠端資源,但沒有適當驗證的情況下,攻擊者可利用SSRF漏洞存取企業內部資源、繞過IP限制、對內網發動攻擊等。

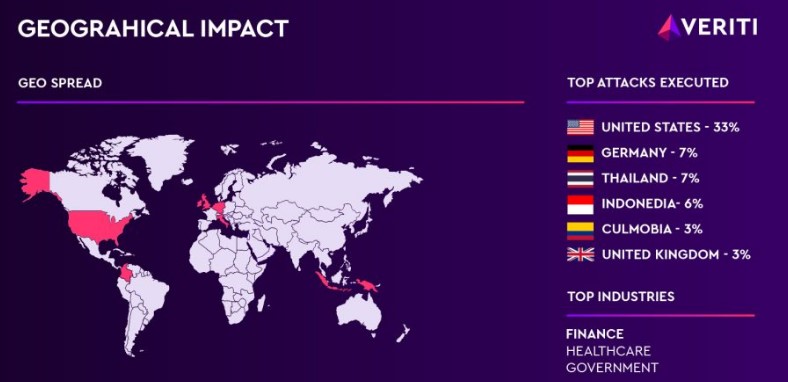

這一漏洞正被超過一萬個IP位址積極利用,對全球多個組織造成影響。主要受影響的行業是金融業,美國是受影響最大的國家,占比達到33%。其他受影響的國家包括德國和泰國,各占7%;此外,醫療照護與政府機關亦是受影響的領域。圖 1 是Veriti偵測到CVE-2024-27564漏洞攻擊的區域分布圖。

圖1: Veriti 公司偵測到主要的受駭地區

儘管這一漏洞被歸類為中等風險,但受害的組織主要是因為入侵防禦系統(IPS)、Web應用程式防火牆(WAF)和防火牆設置不當所引起。企業通常會積極修補高風險等級的漏洞,而忽略中低程度風險的漏洞。然而,Veriti研究員強調:「沒有任何漏洞小到可以忽略不計,攻擊者會利用他們能找到的任何弱點。」

此連結(https://www.youtube.com/watch?v=R9zsRGYc2PA)是Veriti公司提供的攻擊演示的影片。為了防範此類攻擊,資安團隊應定期檢查入侵防禦系統、Web 應用程式防火牆 和防火牆配置,以確保系統受到充分的保護,可以抵禦外來攻擊。

以下是目前偵測到的攻擊者 IP 地址:

31.56.56[.]156

38.60.191[.]7

94.156.177[.]106

159.192.123[.]90

119.82.255[.]34

103.251.223[.]127

104.143.229[.]115

114.10.44[.]40

116.212.150[.]192

145.223.59[.]188

167.100.106[.]99

174.138.27[.]119

212.237.124[.]38

216.158.205[.]221

更新日期:2025年4月10日

本文所提及之「ChatGPT」為基於PHP開源Github專案的其中一個元件。由於原文表達可能引起誤解是目前市面上所使用的ChatGPT,故進行相應的修改。