Oracle雲端服務驚傳資料外洩,疑似使用舊漏洞CVE-2021-35587

- 發布單位:TWCERT/CC

- 更新日期:2025-04-15

- 點閱次數:24484

近期駭客論壇BreachForums出現名為rose87168的用戶,宣稱可存取Oracle 雲端伺服器並出售敏感資料,包含單一登入(Single Sign-on,SSO)憑證、輕型目錄存取協定(Lightweight Directory Access Protocol,LDAP)帳密、OAuth2金鑰和客戶資訊。由於這些敏感資料可能導致大規模供應鏈攻擊,引起各方關注。儘管Oracle公開否認,但新加坡資安業者CloudSEK進行深入了解後,提供免費工具供大眾檢查是否為潛在受影響對象。

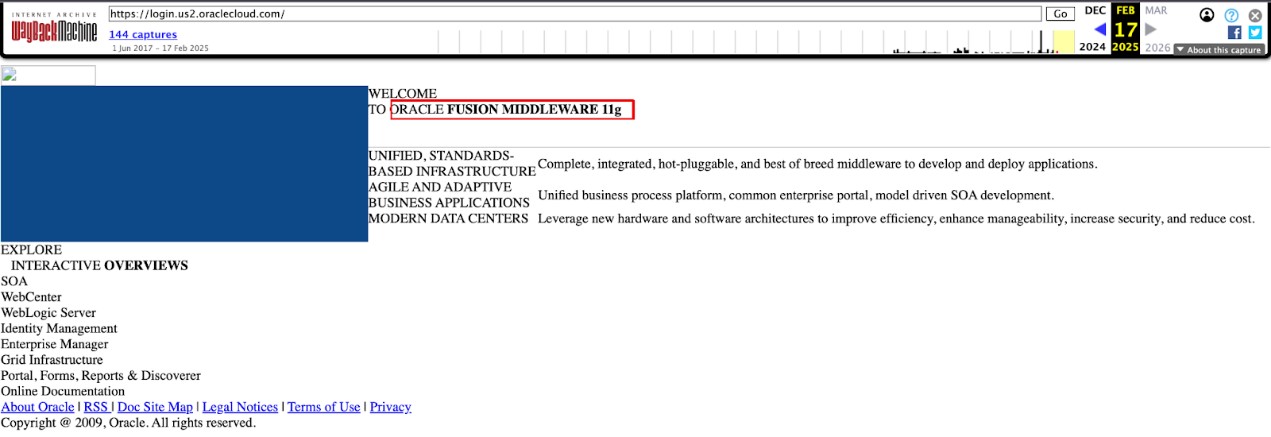

CloudSEK的研究報告顯示,駭客透過成功攻擊「login[.]us2[.]oraclecloud[.]com」子網域並建立文件做為攻擊證據。根據圖1的Wayback Machine紀錄顯示,該網域伺服器為Oracle Fusion Middleware 11G,且從情資得知該服務存在弱點CVE-2021-35587(CVSS:9.8),影響代理程式元件OpenSSO Agent,受影響版本包含11.1.2.3.0、12.2.1.3.0和12.2.1.4.0。而此在攻擊發生前幾週,目標伺服器已被Oracle關閉。

圖1:Wayback Machine的login[.]us2[.]oraclecloud[.]com紀錄。圖片來源:CloudSEK

根據此次事件,CloudSEK提出三項關鍵證據證明,外洩資料確有關用戶實際資料,而非單純只是測試資料:

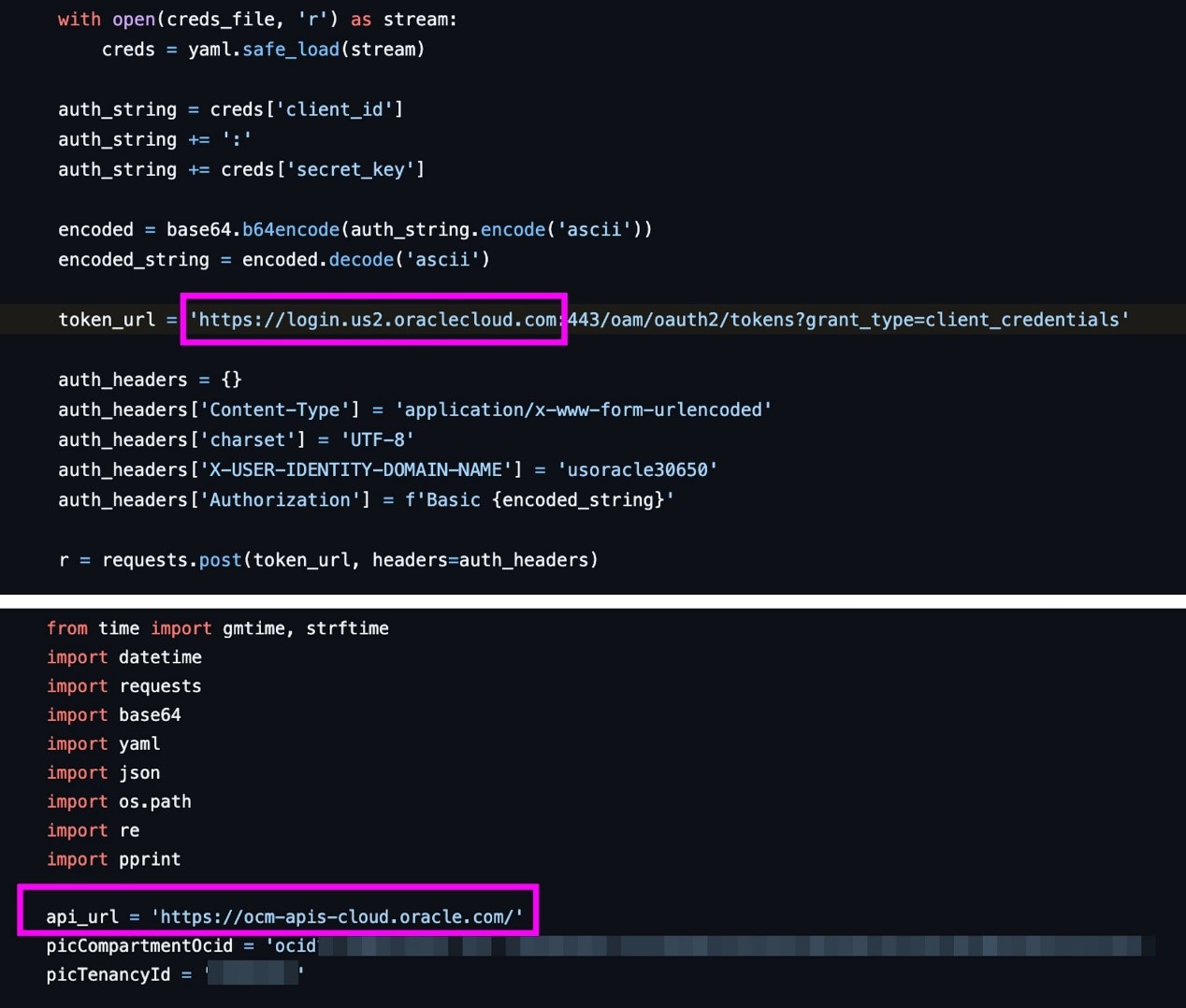

證據1-「login[.]us2[.]oraclecloud[.]com」目的

CloudSEK在Oracle官方Github儲存庫發現與「login[.]us2[.]oraclecloud[.]com」相關OAuth2流程腳本。此腳本使用「客戶端憑證授予」的方式驗證API請求,再利用client_id和secret_key(Base64 編碼)產生token向URL發送POST請求,接著該token 會做為授權標頭,用於後續API請求中的Bearer token。證明該伺服器為正式環境並非測試或臨時環境。

圖2:證據1-login[.]us2[.]oraclecloud[.]com目的。圖片來源:CloudSEK

證據2-真實客戶域名與駭客清單匹配

駭客提供的樣本資料中,某些網域為Oracle的雲端用戶,並非虛擬或測試用戶。如sbgtv[.]com、nexinfo[.]com、cloudbasesolutions[.]com、nucor-jfe[.]com和rapid4cloud[.]com。

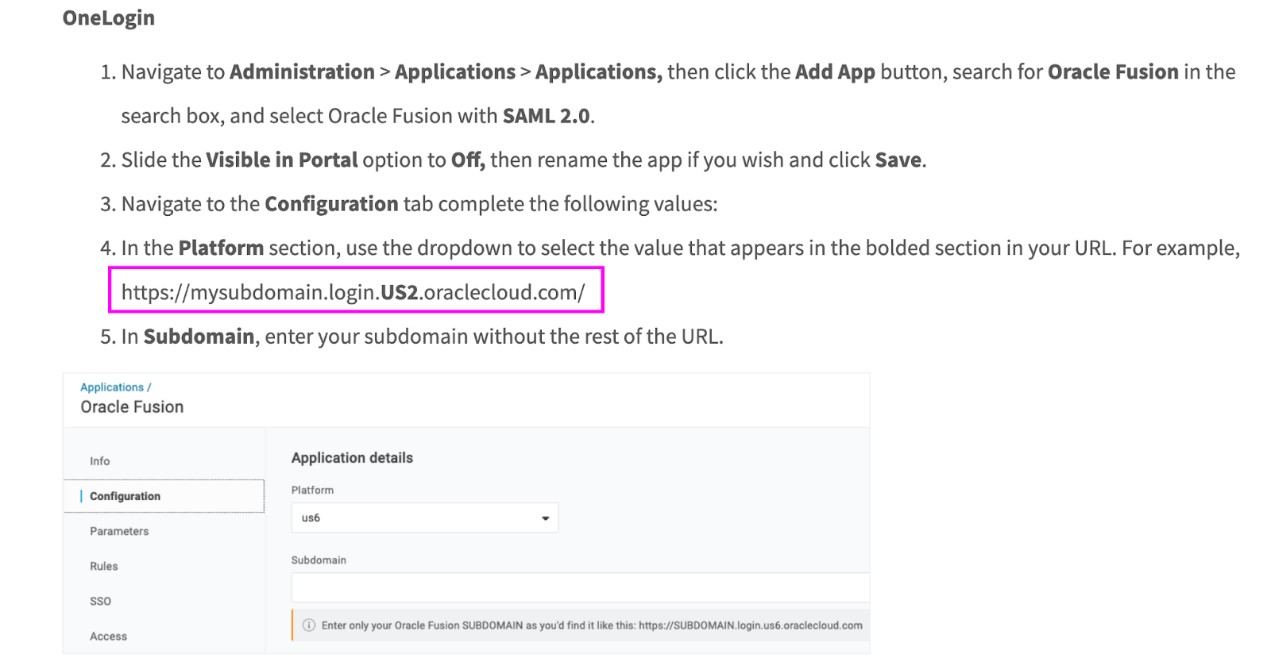

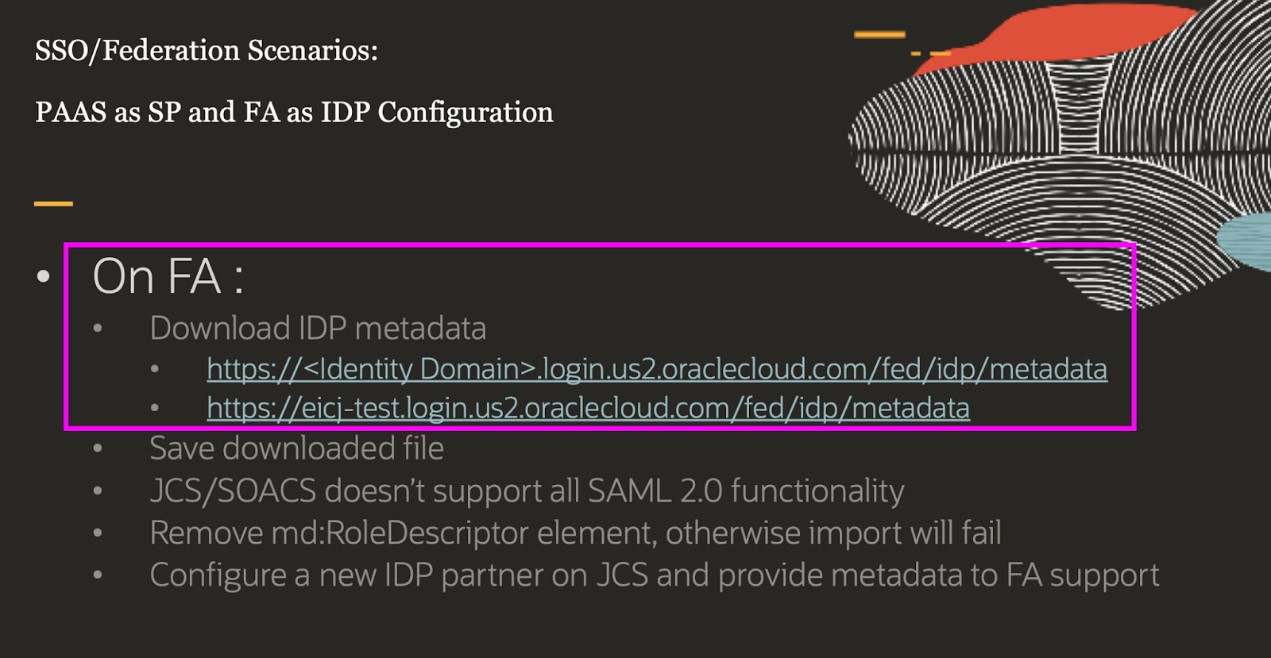

證據3-「login[.]us2[.]oraclecloud[.]com」用於生成SSO設定

IAM解決方案供應商OneLogin曾經發表有關Oracle Fusion文章,其內容描述如何以SAML作為Oracle Fusion提供SSO進行設定OneLogin,如圖3所示。此外,Oracle Cloud部署和遷移合作夥伴Rainfocus提供的手冊中也建議使用者下載,如圖4所示。

圖3:OneLogin發表的知識庫文章。圖片來源:CloudSEK

圖4:Rainfocus發布的使用手冊。圖片來源:CloudSEK

本次大規模資料外洩約600萬筆紀錄,其中包括敏感的身分驗證相關資料,增加未授權存取和企業間諜活動的風險。此外,憑證外洩最為嚴重,若加密的SSO和LDAP密碼遭破解,可能導致Oracle雲端環境進一步出現漏洞。同時,駭客可對受影響的企業進行勒索,要求支付贖金將資料刪除。

CloudSEK提出對應措施:

1. 憑證更新:變更所有SSO、LDAP和相關憑證,確保強密碼原則和採用多因子認證(MFA)。

2. 事件調查和取證:進行徹底調查以識別潛在的未經授權的存取並減輕進一步的風險。

3. 威脅情報監控:持續追蹤暗網和駭客在論壇中與洩漏資料相關的討論。