釣魚信 + OneDrive + DoH!Earth Kasha 對台日展開高隱匿間諜行動

- 發布單位:TWCERT/CC

- 更新日期:2025-05-26

- 點閱次數:23604

趨勢科技揭露APT組織Earth Kasha(歸類為APT10的子群)於2025年3月針對台灣與日本政府機關及公營機構發起一波網路攻擊活動,經調查研判,其主要目的為竊取機敏資料並進行間諜活動。此次攻擊利用釣魚郵件散播新版的ANEL後門程式,攻擊行動展現該組織攻擊手法與行為的技術不斷提升。

攻擊過程中,Earth Kasha利用已成功取得權限的帳號,向特定目標寄送含有OneDrive連結的釣魚郵件,此連結指向包含惡意Excel文件的壓縮檔,文件名稱及內容設計具吸引力,如《修正済み履歴書》、《臺日道路交通合作與調研相關公務出國報告》、《應徵研究助理》等,誘使受害者點擊並啟用巨集功能。

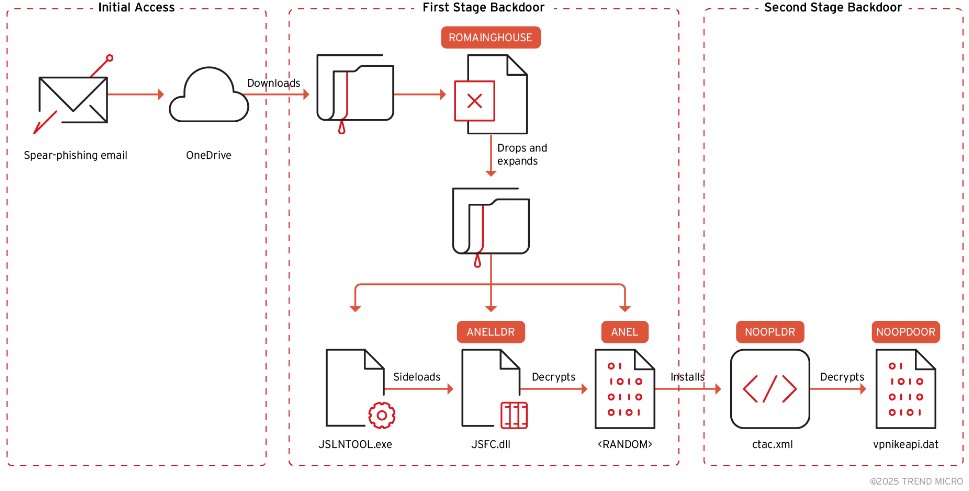

根據趨勢科技的分析,這些惡意Excel文件實際是具備dropper功能的惡意程式,並將其手法命名為ROAMINGMOUSE。不同於2024年曾利用Word文件並透過滑鼠移動觸發攻擊的手法,ROAMINGMOUSE以Excel文件作為載體,且需使用者主動點擊滑鼠後,才啟動後續的惡意載入程序。此外,ROAMINGMOUSE透過Windows管理工具(WMI)將合法的執行檔以參數形式注入explorer.exe,藉此繞過傳統防毒與行為監控機制。隨後透過利用DLL劫持(DLL Hijacking)技術載入惡意DLL(ANELLDR),最終植入並啟用ANEL後門程式。圖1展示了本次攻擊的完整流程。

此次攻擊使用的主要惡意檔案包含:

- 正常的可執行檔(JSLNTOOL.exe、JSTIEE.exe、JSVWMNG.exe,作為啟動器)

- 惡意DLL載入器(JSFC.dll,命名為 ANELLDR)

- 隨機命名的加密後門程式,ANEL Payload

- 合法的支援的DLL載入器(MSVCR100.dll)

圖1:2025年3月Earth Kasha的攻擊流程。圖片來源:趨勢科技

在此次攻擊的ANEL中,發現攻擊者開始對版本號進行加密,試圖掩蓋惡意程式的演化。另外,ANEL在某些案例中會進一步下載並安裝另一個後門程式NOOPDOOR,其最新版本開始支援DoH(DNS over HTTPS)技術,DoH是一種可將DNS查詢封裝在HTTPS通訊中,藉此繞過傳統DNS偵測機制,讓惡意中繼站通訊更難被攔截與追蹤,大幅提升後門隱匿能力。

針對此次Earth Kasha的進階APT攻擊,趨勢科技提出以下防禦建議:

1. 提高警覺性:使用者應對來路不明且含有雲端連結或附件的電子郵件保持高度警戒,避免輕易點擊或下載。

2. 停用巨集功能:建議企業與用戶停用網路下載文件中的Microsoft Office巨集自動執行功能,以防止惡意程式藉由文件植入。

3. 加強DNS監控:資安團隊應持續監控DNS活動,特別留意透過HTTPS的異常DNS請求,以防範利用DoH的惡意通訊。

以下為趨勢科技提供此次攻擊行為的IoC:

Domains:

srmbr[.]net

kyolpon[.]com

IPs:

172[.]233[.]73[.]249

172[.]105[.]62[.]188

192[.]46[.]215[.]56

139[.]162[.]38[.]102

HASH(SHA 256):

詳細請參考以下網址:https://documents.trendmicro.com/images/TEx/Earth-Kasha-Blog-IoCshFxTmpo.txt