FBI和CISA聯合公告LummaC2攻擊手法

- 發布單位:TWCERT/CC

- 更新日期:2025-06-12

- 點閱次數:14772

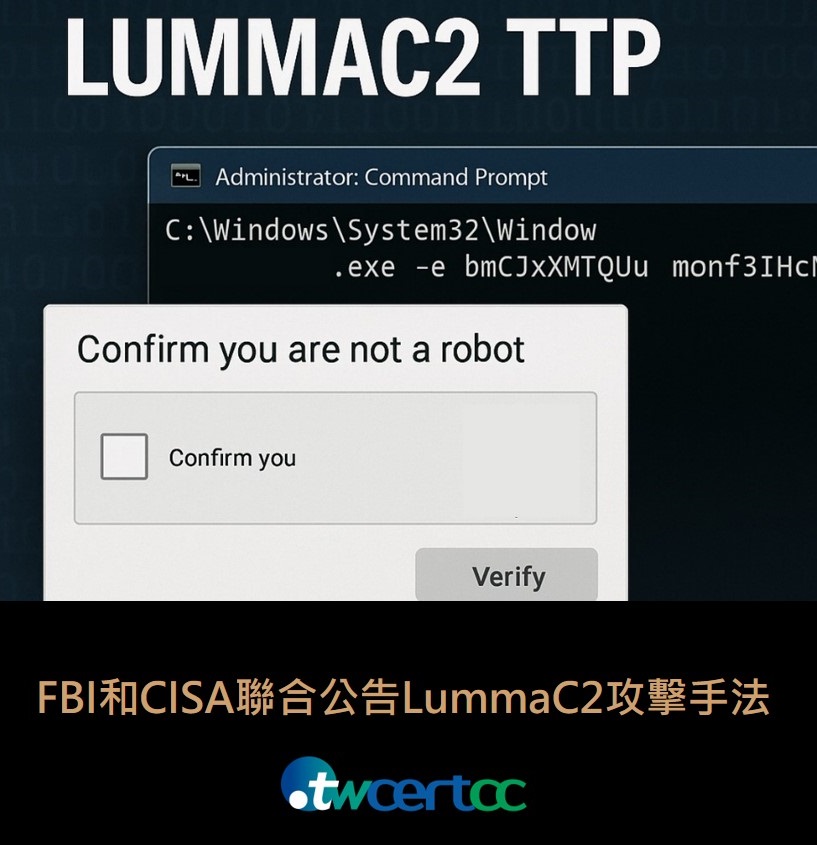

2025年5月中旬,美國聯邦調查局(FBI)與美國網路安全暨基礎設施安全局(CISA)聯合發布公告,揭露LummaC2攻擊手法,並公開攻擊者的已知策略、技術和程序(TTP)以及攻擊指標(IoC)。LummaC2是一種資訊竊取惡意軟體,常透過魚叉式釣魚連結和附件,誘使受害者下載並執行惡意payload。攻擊者還會偽造CAPTCHA,誘騙毫無戒心的使用者點擊執行。該CAPTCHA實際上包含指令,會自動開啟windows執行視窗並貼上內容,當受害者按下「Enter」鍵後,惡意的Base64編碼PowerShell腳本即被執行,進而完成攻擊流程。

為了混淆追蹤與規避防禦,攻擊者將LummaC2嵌入偽裝成流行軟體中,藉此繞過端點偵測和回應系統(EDR)及防毒軟體等標準網路安全措施。一旦受害者電腦系統遭感染,LummaC2會自動竊取用戶的敏感資料,包括個人身分訊息、財務憑證、加密貨幣錢包等,對受害者造成嚴重資安威脅。

執行LummaC2.exe後的運作流程可分為以下幾個步驟:

- 執行LummaC2.exe時,程式會顯示解密對話框,詢問使用者是否繼續操作。選擇「Yes」,程式將進行解密並呼叫命令與控制(C2)網域;若選擇「No」,程式即退出。

- 解碼後的C2網域會被惡意程式用以發送POST請求。當請求成功時,解碼後的網域字串指標會儲存在全域變數中,供後續檢索與解析JSON格式的回應資料。

- 程式利用API查詢受害者的使用者帳號名稱和電腦名稱,並將資料進行雜湊處理與比對。若比對成功,則呼叫最終子程式,啟動後續惡意行為。

針對LummaC2等資訊竊取惡意軟體的威脅,企業與個人應持續強化資安防護措施。建議啟用多因子認證(MFA),有效防止未經授權的帳號登入;同時定期更新作業系統與應用程式,修補已知漏洞以降低攻擊。此外,應加強員工資安教育教育,提升對網路釣魚及社交工程攻擊的辨別與警覺性,並定期進行模擬演練和強化意識。同時,軟體應從官方管道下載,避免使用來路不明或盜版程式,以降低被植入惡意程式的風險。面對不斷演進的資安威脅,唯有多層防禦與持續監控,才能有效降低。

詳細IoC請參考CISA官方公告網址:https://www.cisa.gov/news-events/cybersecurity-advisories/aa25-141b

相關連結

- Threat Actors Deploy LummaC2 Malware to Exfiltrate Sensitive Data from Organizations

- Justice Department Seizes Domains Behind Major Information-Stealing Malware Operation

- FBI and Europol Disrupt Lumma Stealer Malware Network Linked to 10 Million Infections

- Lumma infostealer malware operation disrupted, 2,300 domains seized