Swan Vector APT行動針對台日機構發動多階段滲透攻擊

- 發布單位:TWCERT/CC

- 更新日期:2025-06-27

- 點閱次數:22426

Seqrite Labs APT 團隊近期揭露一項名為「Swan Vector」的進階持續性威脅(APT)行動,針對台灣、日本的教育機構與機械工程產業展開網路攻擊。該攻擊活動透過仿真的履歷表與財務文件進行社交工程,誘使受害者點擊釣魚郵件中的附件,進而植入後門程式並取得系統長期控制權。

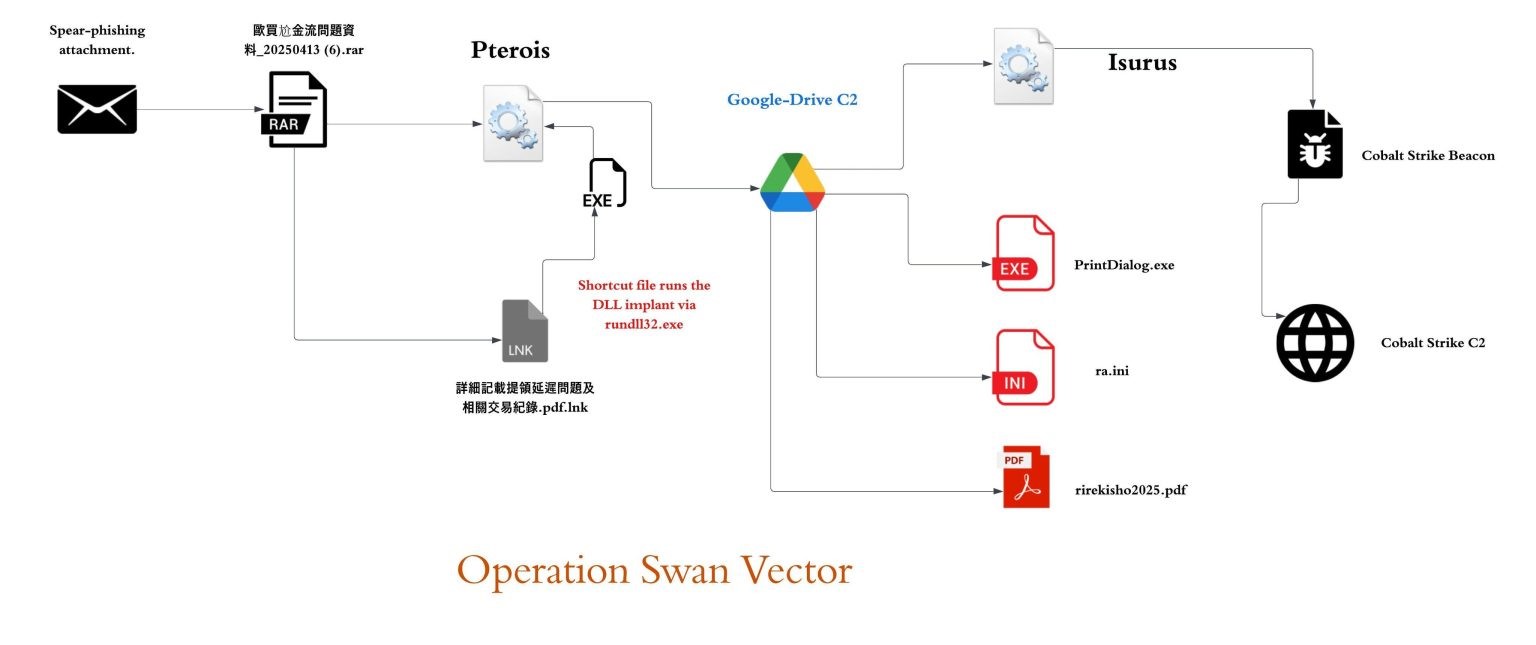

從初始感染至最終建立遠端控制通道,攻擊採取多階段方式進行。最初的感染載體為壓縮檔「歐買尬金流問題資料_20250413(6).rar」。壓縮檔中包含一個惡意捷徑檔(.lnk)與一個偽裝成圖片的DLL檔案。一旦捷徑被執行,系統便會透過 rundll32.exe執行第一個後門程式Pterois,並從遠端伺服器下載誘餌文件與下一階段載荷。

圖1:下載之PDF誘餌文件。圖片來源:Seqrite

圖2:誘餌文件為日文履歷表。圖片來源:Seqrite

Pterois使用OAuth憑證完成身份驗證,利用Google Drive作為C2通訊平台。其下載的檔案中包含合法的執行檔PrintDialog.exe及惡意DLL(Isurus),兩者結合後便可載入設定檔中的加密shellcode。整個過程透過API混淆與Syscall執行,幾乎不留痕跡,難以偵測。

最終階段則部署Cobalt Strike beacon,與託管於日本的伺服器(IP:52[.]199[.]49[.]4:7284)建立通訊,完成遠端控制通道,進一步實現持續性滲透與資料竊取。

圖3:Swan Vector感染鏈。圖片來源:Seqrite

此次行動展現之模組化設計、進階技術(如API混淆、DLL側載、Google Drive濫用、syscall注入)與行動成熟度,整體與Winnti、Lazarus、APT10等東亞知名APT組織存在技術重疊與行為模式相似,結合語言線索與攻擊時間,推測背後攻擊者可能來自東亞地區且長期對特定區域進行持續滲透與情報蒐集。

建議各組織強化釣魚郵件檢測、監控DLL側載行為與異常合法程式使用模式,並加強對LOLBin(Living Off the Land Binaries)濫用、Google Drive非典型OAuth活動之分析與回應。此外,須準備應對策略,以因應未來可能擴及Python、OneDrive Launcher等更多合法應用程序之攻擊變種。

以下為Seqrite提供此次攻擊行為的IoC:

IP: 52[.]199[.]49[.]4

| 檔案名稱 | IoC |

| PrintDialog.exe | 7a942f65e8876aeec0a1372fcd4d53aa1f84d2279904b2b86c49d765e5a29d6f |

| PrintDialog.dll | a9b33572237b100edf1d4c7b0a2071d68406e5931ab3957a962fcce4bfc2cc49 |

| ra.ini | 0f303988e5905dffc3202ad371c3d1a49bd3ea5e22da697031751a80e21a13a7 |

| rirekisho2025.pdf | 8710683d2ec2d04449b821a85b6ccd6b5cb874414fd4684702f88972a9d4cfdd |

| rirekisho2021_01.pdf | 8710683d2ec2d04449b821a85b6ccd6b5cb874414fd4684702f88972a9d4cfdd |

| wbemcomn.dll | c7b9ae61046eed01651a72afe7a31de088056f1c1430b368b1acda0b58299e28 |

| svhost.exe | e0c6f9abfc11911747a7533f3282e7ff0c10fc397129228621bcb3a51f5be980 |

| 0g9pglZr74.ini | 9fb57a4c6576a98003de6bf441e4306f72c83f783630286758f5b468abaa105d |

| KpEvjK3KG2.enc | e86feaa258df14e3023c7a74b7733f0b568cc75092248bec77de723dba52dd12 |

| LoggingPlatform.dll | 9df9bb3c13e4d20a83b0ac453e6a2908b77fc2bf841761b798b903efb2d0f4f7 |

| python310.dll | e1b2d0396914f84d27ef780dd6fdd8bae653d721eea523f0ade8f45ac9a10faf |

| ra.ini | 777961d51eb92466ca4243fa32143520d49077a3f7c77a2fcbec183ebf975182 |

| pythonw.exe | 040d121a3179f49cd3f33f4bc998bc8f78b7f560bfd93f279224d69e76a06e92 |

| python.xml | c8ed52278ec00a6fbc9697661db5ffbcbe19c5ab331b182f7fd0f9f7249b5896 |

| OneDriveFileLauncher.exe | 7bf5e1f3e29beccca7f25d7660545161598befff88506d6e3648b7b438181a75 |

| Chen_YiChun.png | de839d6c361c7527eeaa4979b301ac408352b5b7edeb354536bd50225f19cfa5 |

| 針對提領系統與客服流程的改進建議.pdf.lnk | 9c83faae850406df7dc991f335c049b0b6a64e12af4bf61d5fb7281ba889ca82 |

詳細IoC請參考Seqrite公告網址:https://www.seqrite.com/blog/swan-vector-apt-targeting-taiwan-japan-dll-implants/