駭客偽冒通訊軟體,釣魚攻擊再升級

- 發布單位:TWCERT/CC

- 更新日期:2025-07-25

- 點閱次數:29483

TWCERT/CC掌握外部威脅情資,駭客組織持續升級社交工程與釣魚攻擊手法,近期發現有駭客團體疑似偽冒通訊軟體,透過散布惡意程式或設置釣魚網站,引誘導使用者下載安裝,進而植入惡意程式,導致個人資料外洩或帳號盜用。

今(2025)年2月至3月間駭客組織偽冒知名通訊軟體,透過社交工程手法誘導使用者下載惡意檔案,進而植入惡意程式並竊取資料。依據調查顯示,已有多名使用者受害,相關攻擊活動影響範圍廣泛。

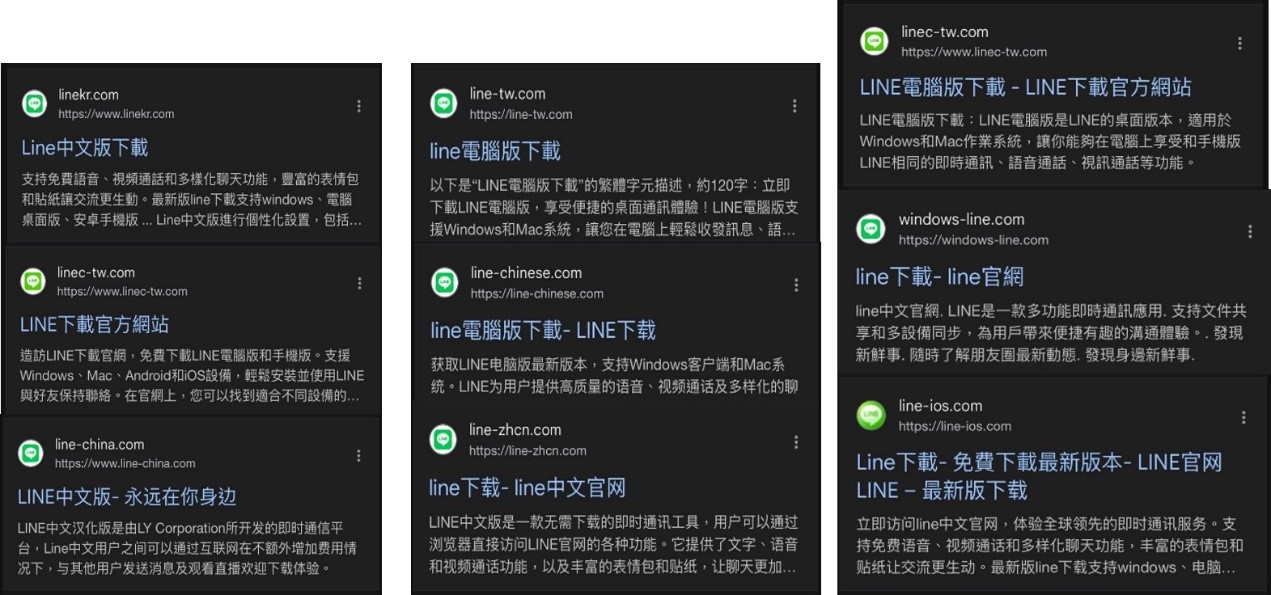

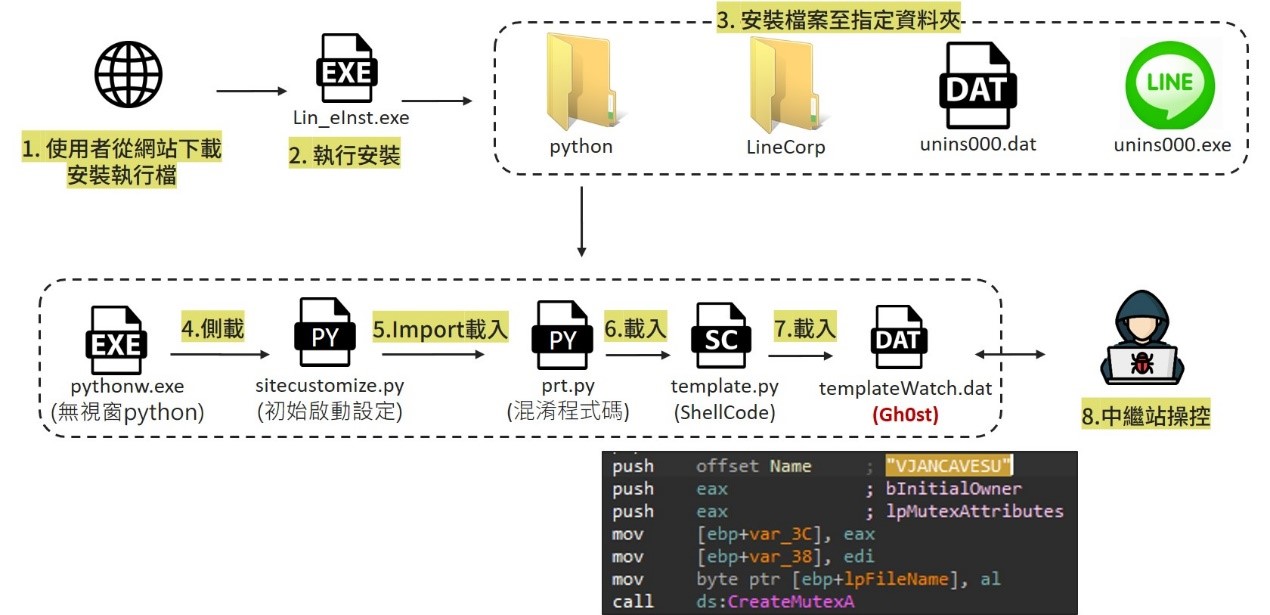

國家資通安全研究院分析惡意樣本後,發現駭客利用多層次封裝後門程式,配合社交工程與SEO偽冒網站的攻擊手法,致使防護機制與端點偵測工具不易辨識和阻擋。此惡意檔案除了包含基本後門模組、檔案管理模組、鍵盤側錄模組,還新增了遠端控制HVNC模組,可操控隱藏桌面。圖1為駭客組織使用SEO攻擊手法,圖2為駭客組織攻擊流程。

圖1:駭客組織使用SEO攻擊手法。圖片來源:資安院

圖2:下載偽冒通訊軟體之攻擊流程圖。圖片來源:資安院

目前,2025年6月所使用的惡意檔案已能被主流防毒軟體偵測與攔截,但資安監測發現,自7月起駭客持續推出變種版本,試圖繞過防護機制,顯示攻擊行動並未停止。建議使用者下載通訊軟體或任何應用程式時,務必前往官方網站或合法應用程式商店(如Google Play、Apple App Store)下載,切勿輕信來路不明的連結或第三方來源。此外,建議設備安裝可靠的防毒軟體,定期掃描系統,並保持軟體更新,以提升防護能力。對於可疑訊息或連結,應避免點擊或回應,若有疑慮,應主動向官方客服查證,確保資訊安全不受威脅。

以下是偽冒LINE網站之連結:

www[.]lineoe[.]com

www[.]linerm[.]com

www[.]linecl[.]com

www[.]line-tww[.]com