Outlook「一鍵後門」一年後仍未封堵!Specula 框架持續威脅企業資安

- 發布單位:TWCERT/CC

- 更新日期:2025-08-22

- 點閱次數:20107

2024 年公開的 Specula 框架,原本被視為紅隊測試的經典案例,如今在一年後依然可行。研究顯示,微軟雖已在 2017 年修補 CVE-2017-11774 (CVSS:7.8),並移除 Outlook Home Page UI 選項,但核心功能並未完全封鎖。只要修改單一登錄檔值,攻擊者即可重新啟用,讓 Outlook 成為隱蔽的 C2 後門。

資安公司 TrustedSec 研究員 Oddvar Moe 在 2024 年公開 Specula C2 框架,示範如何透過 Outlook 的「Home Page」功能將郵件用戶端轉化為命令與控制(C2)通道。他指出,只要在 Windows 登錄檔新增 EnableRoamingFolderHomepages=1,並設定特定的 WebView URL,Outlook 就會自動載入遠端 HTML 頁面並執行 VBScript。即使漏洞早已修補,這項技巧在 2025 年 7 月的一個研討會主題中《Redteam Chronicles: A C2 Story – Outlook's One-Setting Wonder》仍被證實能在大型企業的滲透測試中成功運用,顯示微軟並未徹底封鎖該功能。而資安公司 Mandiant 也曾觀察到 APT 團體(如 UNC1194)利用過類似的 Outlook Home Page 技術,凸顯這並非單純的研究展示,而是真實存在的威脅模式。

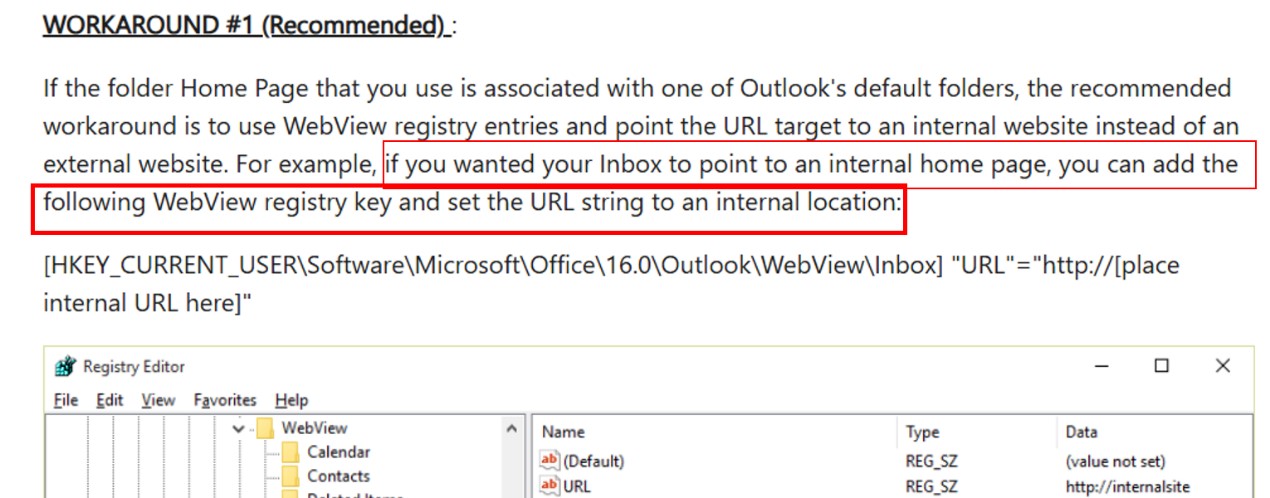

微軟當初設計此功能,是為了讓企業能將 SharePoint 等網站整合至 Outlook 主畫面。然而,研究人員發現,只要修改登錄檔,即可在沒有系統管理員權限的情況下重新啟用該功能,讓 Outlook 自動載入遠端 HTML 頁面並執行指令(如圖1)。

圖1: 重新啟動漏洞,圖片來源:微軟官方文件

Moe 表示,團隊在多次紅隊演練與滲透測試中成功運用此手法,證明這項攻擊途徑依然存在。他強調:「我們不是為了炫技,而是要提醒產業界,這樣的攻擊依舊有效。只要微軟沒有徹底移除,紅隊與攻擊者就會繼續使用。」

雖然微軟已逐步淘汰 VBScript(Windows 11 24H3 可手動移除,預計 2027 年才全面停用),但尚未徹底封鎖 Home Page/WebView 功能。因此,Specula 框架在 2025 年仍能被用來建立隱密的 C2 通道

在防禦層面,可採取以下緩解措施:

1. 在 Windows 11 24H3 版本起,使用者可選擇移除 VBScript,並預計於2027年全面預設移除。

2. 建議升級至新版 Outlook,避免使用舊版,降低被 Home Page/WebView 功能濫用的風險。

3. 可透過群組原則或自訂腳本,防止 URL 設定遭到竄改。

4. 監控登錄檔的變更,例如以下路徑中的 URL 欄位:

- HKCU\Software\Microsoft\Office\

\Outlook\WebView\Inbox - HKCU\Software\Microsoft\Office\

- HKCU\Software\Microsoft\Office\

這項研究提醒企業:即便舊漏洞已經修補,官方文件中保留的啟用方式仍可能成為隱密後門。企業必須持續強化系統防護與監控,以避免類似攻擊再度發生。