OWASP 2025年Web應用安全十大威脅揭曉,存取控制漏洞位居榜首

- 發布單位:TWCERT/CC

- 更新日期:2025-12-11

- 點閱次數:11837

2025年OWASP Top 10 Web應用程式安全風險清單正式公布,今年的排名出現顯著異動,反映當前資安威脅的快速演變。存取控制漏洞(Broken Access Control)持續位居榜首,而安全配置錯誤(Security Misconfiguration)與軟體供應鏈缺失(Software Supply Chain Failures)則躍升至第二、第三位,顯示企業在雲端架構與第三方組件管理上面臨更大的挑戰。

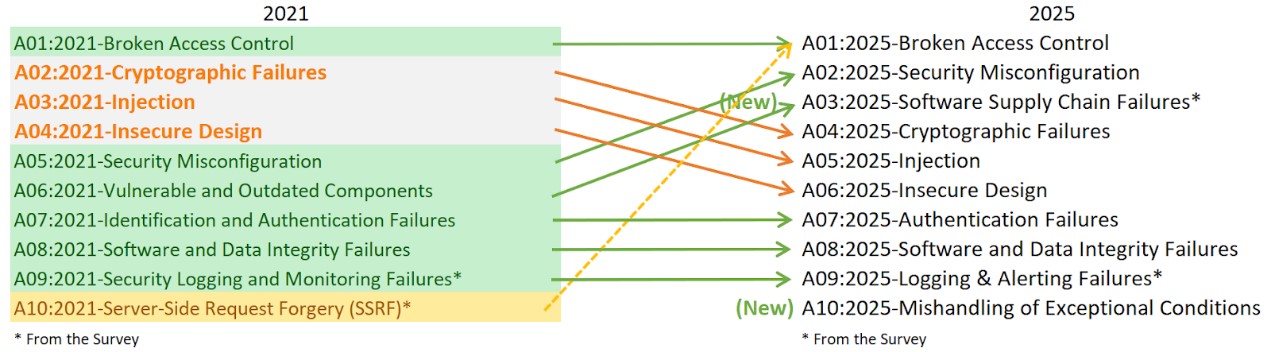

今年2025年OWASP Top 10 Web應用程式安全風險清單新增兩大類別,分別為「軟體供應鏈缺失」和「特殊情況處理不當」,同時將伺服器端請求偽造(SSRF)合併至「存取控制漏洞」。其中,「軟體供應鏈缺失」首次進入前三,突顯開源套件與第三方服務的風險日益增加。而「加密機制失效」與「注入攻擊」雖仍列榜上,但排名下降,顯示組織針對這些漏洞已累積一定程度的防護能量。最後,新類別「特殊情況處理不當」涵蓋軟體在不可預測壓力下的表現,從錯誤處理不佳到邏輯崩潰,隨著系統互連且AI驅動的趨勢,此領域的風險正逐漸上升。詳細排名參閱圖1,各類別之說明請參閱表1。

圖1:2025年OWASP Top10從2021年到2025年的變化。資料來源:OWASP Top10

| OWASP排名 | 類別 | 簡要 |

A01:2025 | 存取控制漏洞 (Broken Access Control) | 允許攻擊者繞過授權或未經授權存取 |

A02:2025 | 安全配置錯誤 (Security Misconfiguration) | 系統、應用程式或雲端服務設定不正確 |

A03:2025 | 軟體供應鏈缺失 (Software Supply Chain Failures) | 第三方軟體建置、分配或更新過程中出現中斷或其他問題 |

A04:2025 | 加密機制失效 (Cryptographic Failures) | 缺乏加密、加密強度不足、加密金鑰外洩等相關錯誤 |

A05:2025 | 注入攻擊 (Injection) | 攻擊者向輸入欄位插入惡意程式碼或命令 |

A06:2025 | 不安全設計 (Insecure Design) | 設計和架構缺陷等相關風險,涵蓋應用程式邏輯錯誤 |

A07:2025 | 身份驗證失敗 (Authentication Failures) | 攻擊者誘騙系統將無效或錯誤的使用者識別為合法使用者 |

A08:2025 | 軟體及資料完整性失效 (Software or Data Integrity Failures) | 未能有效防止將無效或不受信任的程式碼或資料視為可信任的有效資料 |

A09:2025 | 日誌記錄與告警 (Logging & Alerting Failures) | 缺乏日誌記錄與告警,導致無法偵測攻擊與漏洞,且難以快速有效進行回應 |

A10:2025 | 特殊情況處理不當 (Mishandling of Exceptional Conditions) | 包含開啟失敗、錯誤處理不當、邏輯錯誤以及系統可能遇到的其他異常情況 |

表1:2025年OWASP Top10之敘述說明。資料來源:TWCERT/CC彙整

2025年OWASP Top10的異動提醒組織,在面對這些新舊資安威脅時,資安防護必須與時俱進,針對排名變動的風險加強對策,才能有效降低資安事件發生的機率,以下是TWCERT/CC提供的建議:

- 強化存取控制機制,採用最小權限為原則,並定期審查權限設定,避免未授權存取。

- 完整盤點第三方元件與供應商,建立追蹤機制(如SBOM),落實供應鏈安全評估與持續監控。

- 建議針對對外服務網站定期執行如弱點掃描、滲透測試等安全檢測,降低潛在暴露在外之弱點遭利用之風險。

- 增加安全身份驗證機制,要求多因子驗證 (MFA),並限制失敗登入嘗試次數。

- 建議企業成立產品應變團隊(PSIRT),以建置異常處理與事件回應機制,確保系統面對異常狀況時仍能維持安全。

- 定期更新安全意識與技術訓練,掌握最新威脅與防禦技術。