MongoDB伺服器面臨MongoBleed記憶體資料外洩風險

- 發布單位:TWCERT/CC

- 更新日期:2026-01-28

- 點閱次數:3155

近期MongoDB公布一項高風險資安漏洞CVE-2025-14847(CVSS 4.x:8.7),影響多個MongoDB伺服器版本,近期已被證實遭攻擊者積極利用,全球逾8.7萬台對外公開的伺服器可能面臨敏感資料外洩風險。該漏洞源於驗證參數長度時處理不當,允許未經身分驗證的遠端攻擊者可傳送精心設計的zlib壓縮通訊封包,藉此取得記憶體中的敏感資料,包括資料庫密碼、存取金鑰、憑證及其他敏感資料。

美國網路安全暨基礎設施安全局(CISA)已於2025年12月29日將此漏洞納入已知利用漏洞(KEV)目錄,提醒企業與政府機關優先修補。由於PoC程式碼已公開,資安研究人員建議立即套用官方修補程式;若短期內無法立即套用修補程式,建議採取的應變措施包括:暫時停用MongoDB的zlib壓縮功能、重新評估伺服器對外開放的必要性,並同步加強日誌監控,以即時發現異常的認證或連線行為。

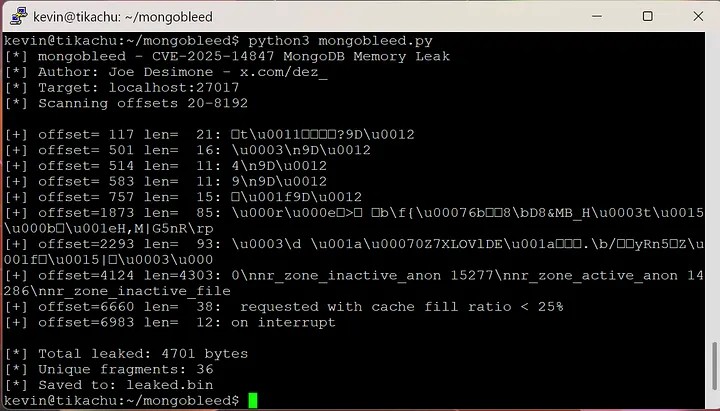

技術細節顯示,CVE-2025-14847發生於MongoDB Server處理zlib壓縮訊息並進行解壓時,對「解壓後資料長度」的回報/處理出現錯誤:系統誤以已配置的緩衝區大小為有效資料長度,而非實際解壓後的資料長度,導致回應中可能夾帶未初始化的堆(heap)記憶體殘留資料。攻擊者可透過送出特製請求反覆觸發此行為,逐次取得不同的記憶體片段,累積後有機會拼湊出敏感資訊(如憑證、金鑰或Token等)。該漏洞具備「洩漏記憶體殘留資料」的特性,被研究人員命名為「MongoBleed」,如圖1實驗結果所示。

圖1:MongoBleed漏洞導致敏感資料外洩的實驗結果。圖片來源:Kevin Beaumont

以下是根據這次漏洞的建議和防護措施:

- 盤點現有MongoDB版本與系統設定,確認是否屬於受影響範圍

- 優先更新至官方已修補版本(8.2.3、8.0.17、7.0.28、6.0.27、5.0.32 或 4.4.30);已停止支援的舊版系統,應儘速升級或汰換為可獲得安全更新版本。若無法立即修補,應暫時停用zlib壓縮或改用其他壓縮機制

- 部署入侵防禦系統(IPS)及Web應用防火牆(WAF),以攔截異常或畸形zlib封包請求,並持續監控可疑流量

- 加強內部監控與異常行為分析機制,限制MongoDB直接暴露於網路

- 啟用身份驗證及網路隔離措施,以降低遭入侵與資料外洩的風險

相關連結

- MongoBleed (CVE-2025-14847): MongoDB Memory Leak Flaw

- MongoDB Unauthenticated Attacker Sensitive Memory Leak

- Exploited MongoBleed flaw leaks MongoDB secrets, 87K servers exposed

- MongoDB Vulnerability CVE-2025-14847 Under Active Exploitation Worldwide

- Merry Christmas Day! Have a MongoDB security incident.

- December 27 Advisory: MongoBleed - Critical MongoDB Uninitialized Memory Disclosure Vulnerability [C

- Make minimally sized buffers for uncompressed Messages