數百萬台 Toyota、Hyundai、KIA 汽車面臨無線車鑰遭駭侵者複製的風險

- 發布單位:TWCERT/CC

- 更新日期:2020-05-20

- 點閱次數:2650

- 資安事件摘要

資安專家指出 Toyota、Hyundai、KIA 等三家車廠使用的無線車鑰系統,其加密演算法存有資安漏洞,駭侵者可輕易取得密鑰資訊,進而竊走車輛。

- 資安情資重點說明

比利時 KU Leuven 大學和英國伯明罕大學的研究人員,日前共同發表研究報告,指出市售多款 Toyota、Hyundai、KIA 車輛使用的無線車鑰加密傳輸協定,存有嚴重漏洞,其加密密鑰可被駭侵者輕易複製。

該研究報告指出,這三大車廠的部分車款,其無線車鑰系統使用的德州儀器 DST80 系統,存有資安漏洞;駭侵者可以利用售價相當便宜的 RFID 掃瞄傳輸裝置,在一定距離內掃瞄無線車鑰,就能取得足夠的資訊;接下來還可以用同一個 RFID 掃瞄傳輸裝置偽裝成真正的無線車鑰,開啟車門並發動車輛。

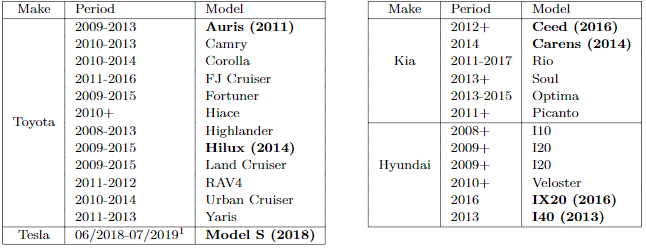

受該漏洞影響的車款,包括 Toyota 2008 年到 2016 年的 Auris、Camry、Corolla、RAV 4、Yaris、Hiace、Hilux等,KIA 2011 到 2017 年的 Carens、Soul、Picanto 等,以及 Hyundai 2008 到 2013 年的 i10、i20、IX20、Veloster 等車款。

據 Wired 報導指出,Toyota 已經確認這個資安漏洞確實存在,但該公司認為實務上並不容易使用這個漏洞來竊取車輛,因為必須在很短的距離內才能進行無線車鑰的掃瞄。

值得注意的是,該報告也列入了 Tesla Model S 2018 年款式,不過 Tesla 在去年發布的韌體更新中,已經修補了這個漏洞。

詳細的車款列表,可參考表1受影響車輛列表。

表 1、受影響車輛列表

資料來源:UNIVERSITY OF BIRMINGHAM AND KU LEUVEN

- 建議採取資安強化措施

1、建議受影響車輛列表的車主,應至廠商官網查詢車輛的最新資安漏洞訊息,或是與原車廠進行聯繫,保障車輛安全。

2、車主應根據車廠釋出的新版韌體,將韌體更新至最新版本,以修補漏洞,避免車子遭竊。