隱形戰場:TIDRONE鎖定台灣軍事與衛星產業深度滲透

- 發布單位:TWCERT/CC

- 更新日期:2024-10-16

- 點閱次數:10960

TIDRONE是趨勢科技於2024年發現並命名的APT組織,該組織針對台灣的軍事和衛星產業發動精密的網絡攻擊,特別集中於無人機製造商。趨勢科技目前推測,此APT組織可能與中國有關,並擁有兩個專屬惡意程式,CXCLNT主要用於竊取受害者的電腦資訊,而CLNTEND則是一種遠端存取木馬,支援五種協定以與惡意中繼站進行溝通,協定分別為TCP、HTTP、HTTPS、TLS和SMB。

TIDRONE主要的入侵方式為以下兩種:

- 利用UltraVNC遠端桌面存取軟體下載惡意程式。

- 滲透ERP系統進行攻擊。(趨勢科技的分析報告指出,受害者均使用相同的 ERP 系統)

程式執行的流程與以往的中國APT組織相似,均透過執行器(Launcher)進行DDL側載(Dll-SideLoading)的方式,載入惡意載入器(Loader)。接著,解密已加密的惡意負載(payload),獲取最終的惡意程式。

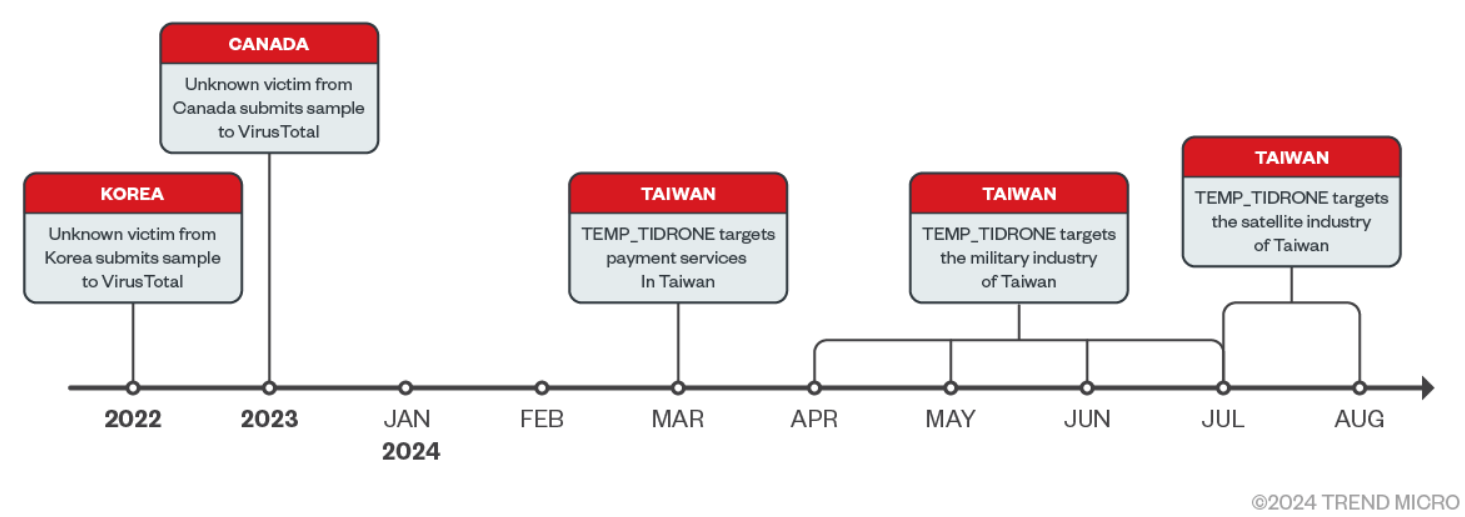

趨勢科技透過VirusTotal分析上傳的惡意程式,發現受害地區遍及韓國、加拿大及台灣,如圖 1 所示。這顯示攻擊者針對的目標地區各不相同,因此各國應對此威脅保持警惕。

圖1:圖為 2024 年從 VT 獲取的受害者來源整理,取自趨勢科技文章

趨勢科技表示,針對攻擊者使用的惡意中繼站名稱,觀察到該組織傾向於利用正規公司的名稱來誤導使用者點擊,例如此次攻擊使用的惡意中繼站包括symantecsecuritycloud[.]com、microsoftsvc[.]com 和 windowswns[.]com,這三個名稱均仿照常見的公司名 Symantec, microsoft, windows。

建議企業和使用者採取以下的措施進行防護:

- 從可信賴的來源端下載軟體。

- 對社交工程保持高度警惕。

- 安裝防毒軟體並保持系統更新至最新版。