Gophish被利用成為網路釣魚攻擊工具

- 發布單位:TWCERT/CC

- 更新日期:2024-10-29

- 點閱次數:12410

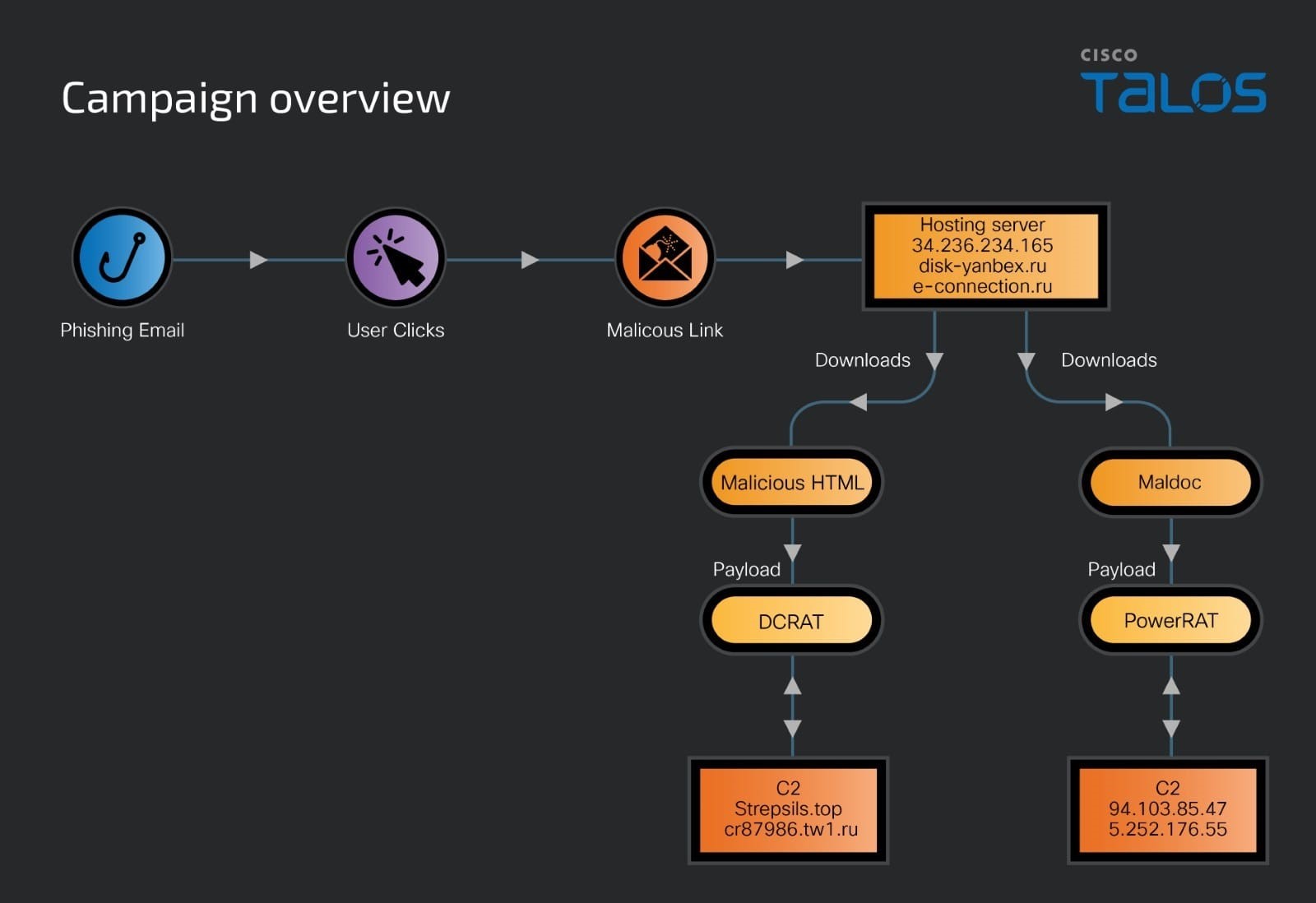

思科Talos的研究人員近日發現,未知的威脅者正在利用Gophish框架發起網路釣魚攻擊,並散播兩種惡意軟體:DarkCrystal RAT(簡稱DCRat)以及一種尚未記錄的遠端存取木馬PowerRAT。

Gophish是一個開源的釣魚攻擊框架,旨在幫助組織測試其防禦釣魚攻擊的能力,該工具提供簡便的電子郵件模板,使用者可以輕鬆發送和追蹤電子郵件活動。

根據研究,此一攻擊活動主要透過兩種媒介展開:一是基於惡意的Word文檔,另一則是包含惡意JavaScript的HTML文件。受害者在攻擊過程中需要主動介入,以便在其設備上下載並啟用PowerRAT或DCRat,從而進一步威脅其資訊安全。

此次攻擊活動的主要特徵包括:

- 攻擊者可存取受害者的遠端控制,執行任意命令、管理文件和監視使用者行為。

- 攻擊者可以在受害者的設備上,下載並執行其他檔案。

- 透過竊取插件模組,RAT可以從受害者電腦中竊取憑證、文件及財務資訊,並截取螢幕截圖與記錄鍵盤操作。

- RAT會在ProgramData、Pictures、Saved Games 和Windows 開始功能表等資料夾中建立多個偽裝為合法Windows執行檔案的二進位檔案,如csrss.exe、dllhost.exe、taskhostw.exe 和winlogon.exe。也會使用隨機檔案名稱和”.log” 副檔名來隱藏自己的存在。

圖1. 釣魚攻擊總覽,圖片來源於Cisco Talos研究報告

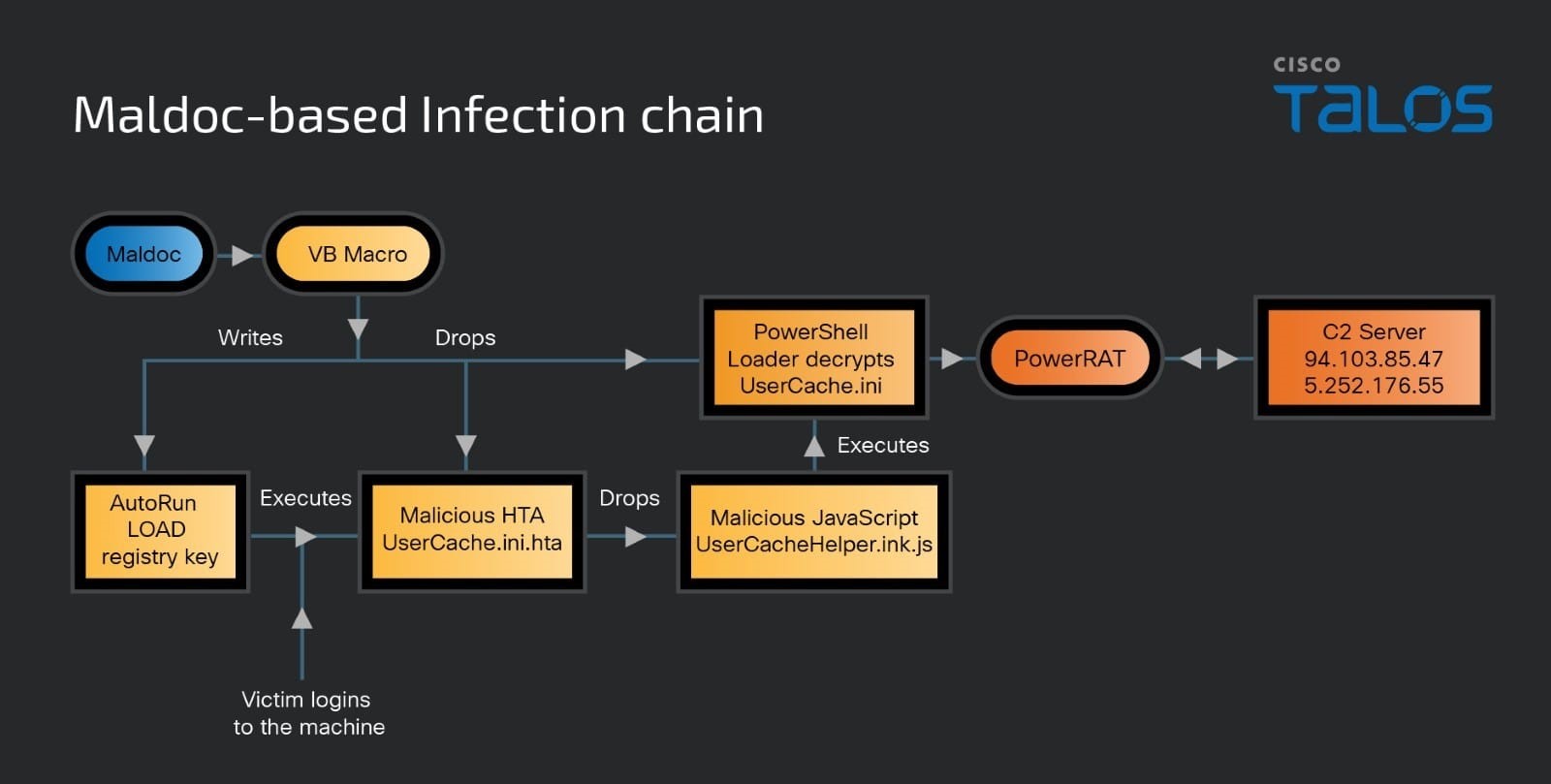

PowerRAT的攻擊手法流程如圖2所示,當受害者開啟惡意檔案並啟用巨集時,惡意巨集會擷取HTML應用程式檔案和PowerShell載入程式,HTML應用程式隨後刪除負責執行PowerShell載入程式的 JavaScript 檔案,並利用合法Windows二進位檔案執行。該惡意檔案可以進行系統偵查、收集驅動器序列號,並連接至位於俄羅斯的遠端伺服器以接收進一步指令。

圖2. 基於Maldoc感染產生的PowerRAT,圖片來源於Cisco Talos研究報告

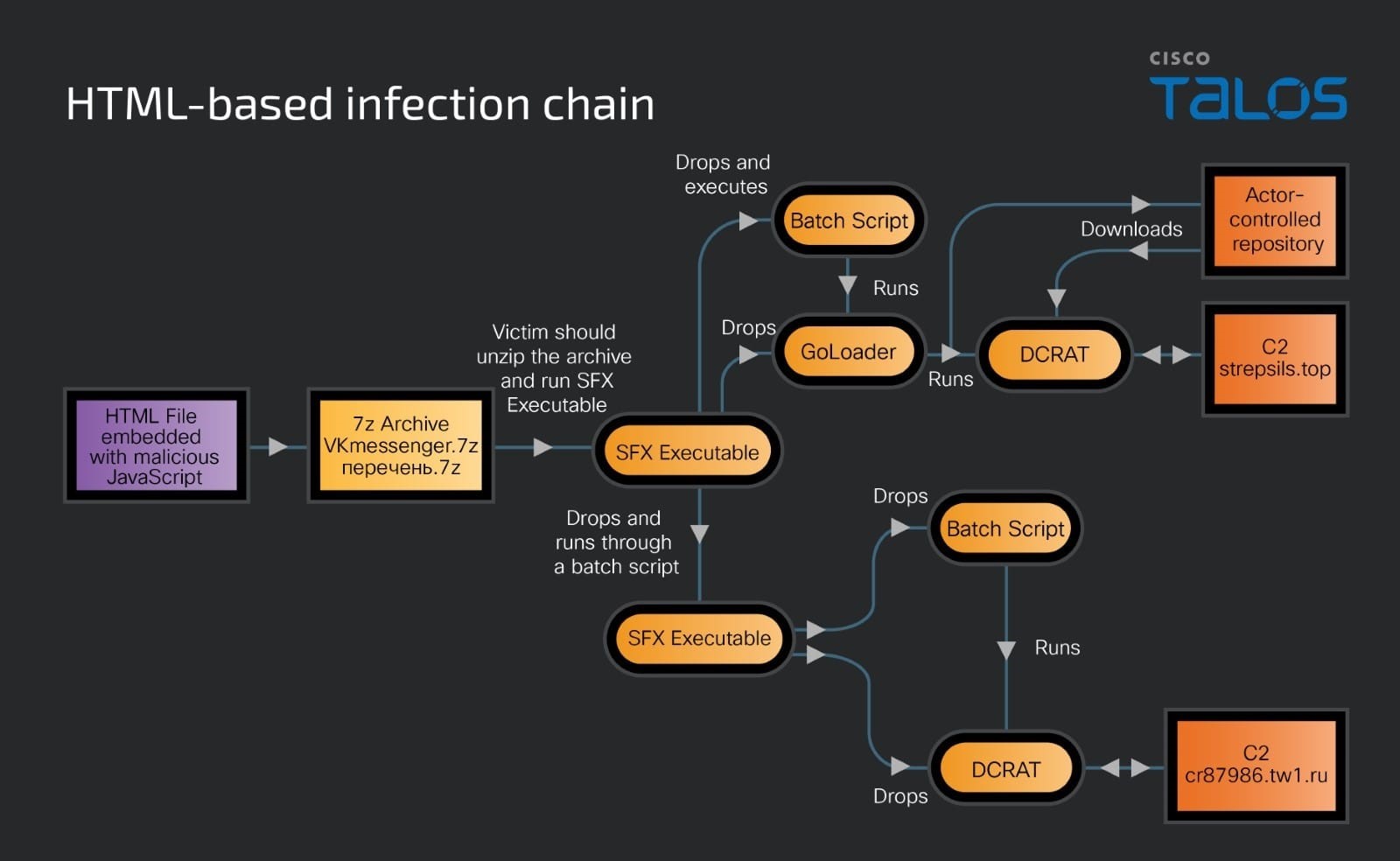

此外,攻擊者在此次活動還包含DCRAT的攻擊手法流程如圖3所示,使用嵌入惡意JavaScript的HTML文件,透過釣魚郵件發送給受害者,當受害者點擊釣魚郵件中的鏈接時,包含惡意JavaScript的遠端HTML文件,會在受害者的電腦瀏覽器打開,並執行多步驟的過程,最終下載並執行DCRAT,其中JavaScript中包含惡意SFX RAR可執行的7-Zip壓縮檔。

圖3. 基於HTML感染產生的DCRAT,圖片來源於Cisco Talos研究報告

使用者在處理不明來源的電子郵件時,應保持高度警惕,切勿隨意點擊來路不明的連結或是附件,防止成為這些複雜攻擊的受害者,企業和個人也應加強對釣魚攻擊的防範措施,並保持對新興威脅的關注。