新型惡意軟體SteelFox偽裝破解工具竊取使用者敏感資料

- 發布單位:TWCERT/CC

- 更新日期:2024-11-20

- 點閱次數:15213

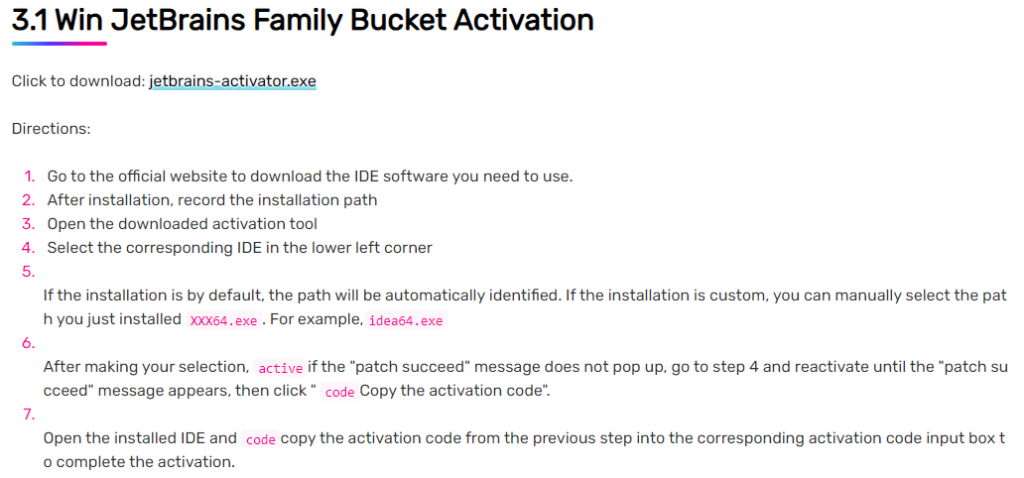

SteelFox是一款新型的惡意軟體,主要透過論壇貼文、Torrent追蹤器與部落格等平台進行傳播。該惡意軟體偽裝成知名流行軟體的破解工具,包括Foxit PDF Editor、AutoCAD和JetBrains等,旨在竊取使用者的信用卡資料、瀏覽紀錄及其他敏感資料,甚至利用使用者的設備進行加密貨幣挖礦。

卡巴斯基的研究人員指出,SteelFox並不針對個人或組織,而是對全球無差別進行大規模攻擊,目前資安產品成功檢測並阻止超過11,000次的攻擊,受害者主要分布位於巴西、中國、俄羅斯、墨西哥等國家。該惡意軟體最初透過論壇或Torrent追蹤器上散布含有惡意軟體的破解工具下載連結,誘導使用者下載安裝。當使用者啟動破解工具時,SteelFox安裝過程要求授予管理者權限,並在系統中植入惡意程式,以便進一步發起後續攻擊。

圖1:SteelFox利用論壇進行傳播。圖片來源:SECURELIST

SteelFox使用AES-128加密技術避開嵌入式PE解析器進行偵測,隨後採用AES-NI指令集簡化加密過程。接著建立新的系統服務,使其能透過重新啟動,讓惡意程式在系統中保持運作狀態。當SteelFox成功控制受害者主機,會進一步在系統檔案中植入更多惡意軟體,且將自己註冊為Windows服務,使得檢測和刪除惡意檔案變得更加困難。

當取得管理者權限後,將會創建在內部運行的WinRing0.sys服務,此驅動程式存在CVE-2020-14979 與CVE-2021-41285 等漏洞,攻擊者可利用前述漏洞將權限提升至NT/SYSTEM等級,NT/SYSTEM權限比管理員權限更強大,允許攻擊者不受限制存取訪問系統任何資源,此驅動程式也是XMRig加密貨幣挖礦的一部分,使得攻擊者能夠使用受害者設備進行加密貨幣挖礦。

此外,SteelFox設計複雜的自我驗證機制,以確保只在合法的服務環境中執行,以避免被防毒軟體檢測。

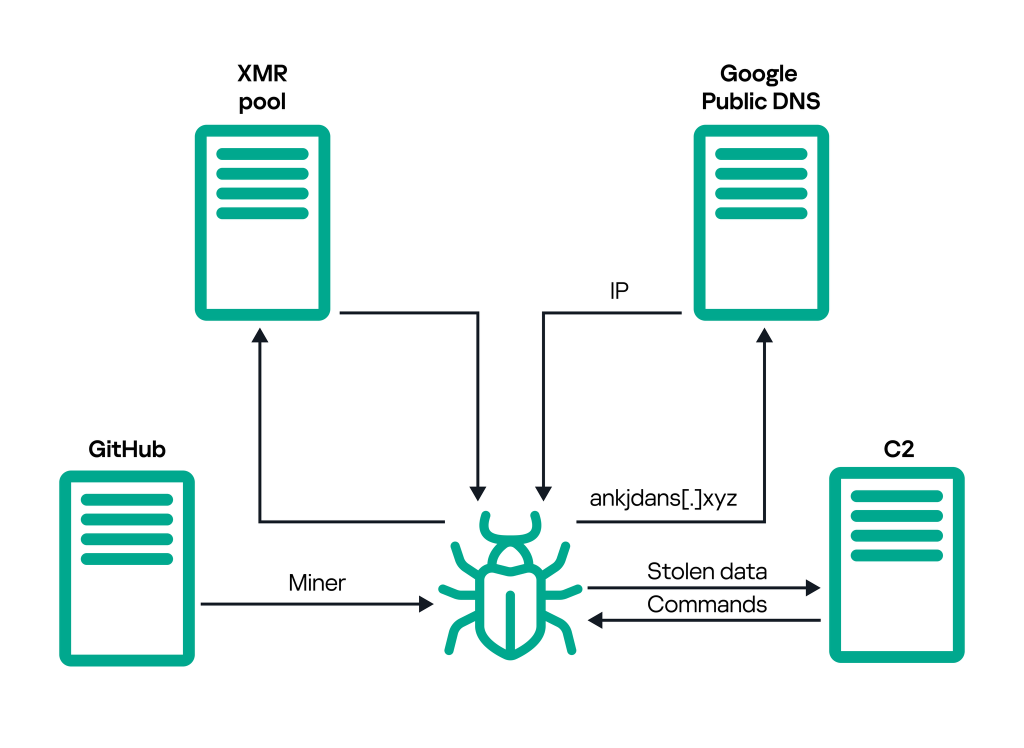

SteelFox顯著的特點是安全通訊模型,一旦嵌入系統,惡意軟體自動透過動態分配IP位置和C2伺服器進行加密通訊,此連線採用SSL pinning 和 TLS v1.3,有效防止數據在傳輸過程中被攔截。當連線建立後,攻擊者開始收集受害者的敏感資料,如cookie、信用卡資料和瀏覽紀錄等,並將這些資料組合成JSON格式後發送至C2伺服器。

圖2:SteelFox的連接圖。圖片來源:SECURELIST

為了降低此類惡意活動,建議使用者從官方網站下載正版軟體,並對於任何免費破解軟體保持高度警惕。避免下載來路不明的軟體或破解工具,並定期更新作業系統及防毒軟體,以提高應對各類惡意程式的防範能力。