Venom Spider利用 MaaS平台部署的新型惡意程式

- 發布單位:TWCERT/CC

- 更新日期:2025-01-07

- 點閱次數:14094

提供各種MaaS工具聞名的駭客組織Venom Spider (又稱Golden Chickens) 在2024年8月至10月期間,發現兩個惡意程式RevC2 和 Venom Loader使用其 MaaS工具進行部署。根據Zscaler的研究報告指出,這可能是新一代惡意程式家族的早期版本,未來有可能升級為更複雜的攻擊行動。

MaaS (Malware-as-a-Service) 是一種將惡意程式商品化的模式,駭客無需自行編寫或編譯惡意程式,而是直接訂購其他駭客開發的攻擊工具包,這種營運模式大幅降低發動網路攻擊的門檻,擴大網路安全威脅的範圍。

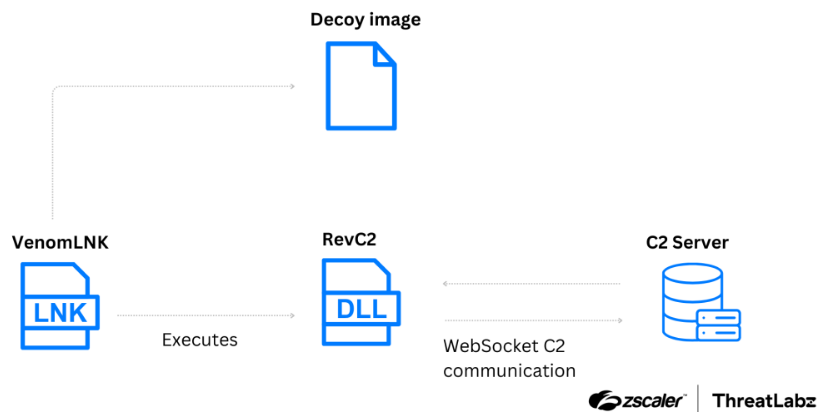

第一次的攻擊行動在2024年8月至9月,攻擊手法由VenomLNK檔案開始,此LNK檔包含一個混淆的批次(BAT)腳本,當腳本啟動後,會執行一張含有API檔案內容的圖片,利用該API文件作為誘餌,傳遞並執行能夠竊取敏感資料的RevC2後門程式,RevC2再透過WebSocket與C2進行通訊,其C2位置為ws://208.85.17[.]52:8082。

ThreatLabz開發模擬RevC2的Python腳本,供使用者測試設備是否有相關受害跡象,該腳本已上傳至ThreatLabz的Github儲存庫中,網址為:hxxps://github.com/ThreatLabz/tools/tree/main/revc2。

圖1:以RevC2作為有效負載的攻擊鏈。圖片來源:Zscaler Blog

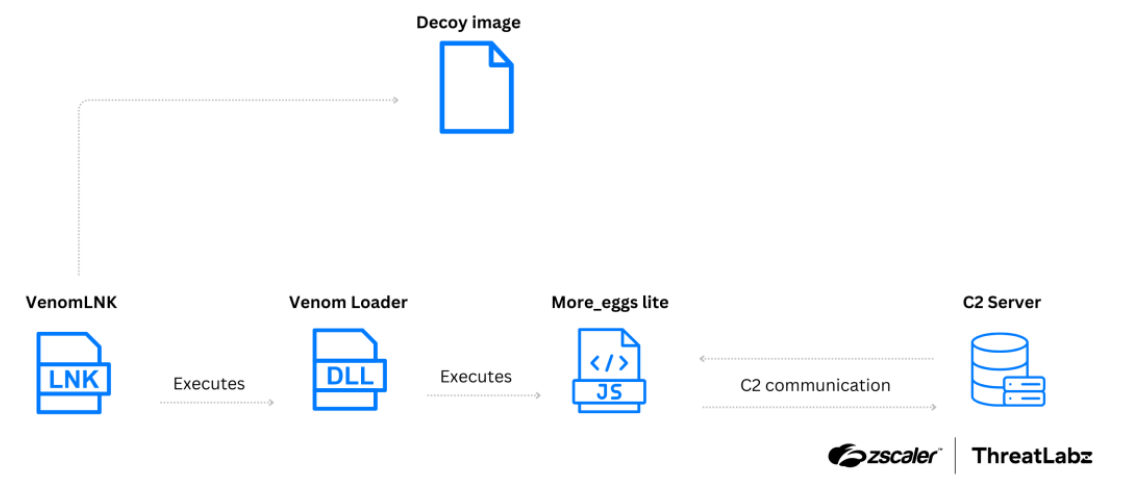

Zscaler ThreatLabz 研究人員觀察到第二次的攻擊行動則在2024年9月至10月期間進行,其攻擊手法與第一次相似,但此次攻擊以虛擬貨幣交易為誘餌,傳遞惡意程式Venom Loader並載入以JavaScript編譯的後門程式More_eggs lite,此後門程式含有遠端程式碼執行的功能。

圖2:以More_eggs lite作為有效負載的攻擊鏈。圖片來源:Zscaler Blog

利用MaaS所提供的工具進行網路攻擊日益增多,技術也不斷進化,民眾和企業應提高警覺,防範惡意程式、定期檢查系統安全,對抗網路威脅。