揭露!中國警方操控的 Android 間諜軟體曝光

- 發布單位:TWCERT/CC

- 更新日期:2025-01-06

- 點閱次數:18090

資安公司 Lookout 近期發現一款名為 EagleMsgSpy的Android 間諜軟體,並認為該軟體由中國操控,主要用於監控使用者的手機。這款間諜軟體能從 Android手機中竊取大量資料,包含通訊訊息、螢幕錄影、通話記錄等。目前尚未發現iOS系統的版本。

根據上傳至 VirusTotal的版本資料顯示,該間諜軟體自2017年起已被使用,至今仍持續開發與演變,存在多個變種。Lookout 資安團隊表示,目前在Google Play商店或其他應用程式商店並未觀察到此惡意程式的存在。

Lookout分析報告指出,此款間諜軟體似乎是由一個軟體開發商提供給多個客戶使用,因為要求使用者輸入特定的頻道(channel),每個頻道對應一位使用者。透過歷史樣本的分析,資安專家發現該惡意程式在加密金鑰的混淆和儲存方式上不斷變化,顯示開發者對隱蔽性和抗分析能力的重視,證實該惡意程式正積極維護。

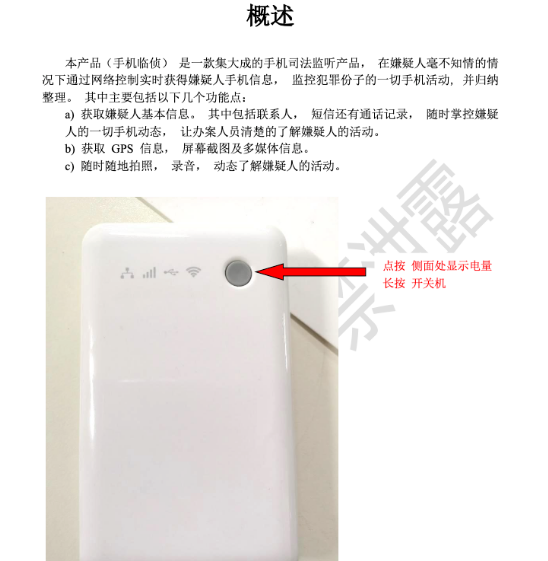

該間諜軟體主要目的為竊取Android手機上面的資料,包含通訊軟體的訊息(QQ、Telegram、Viber、WhatsApp、微信)、監控螢幕畫面、通話紀錄、簡訊、聯絡人資訊、GPS座標位置、無線網路資訊、瀏覽器書籤等。資料被竊取後,首先存放於設備檔案系統中的隱藏資料夾,再壓縮並加密傳送至惡意中繼站。圖1為Lookout 研究人員發現針對此間諜軟體的說明文件,內容包含安裝設備和使用。

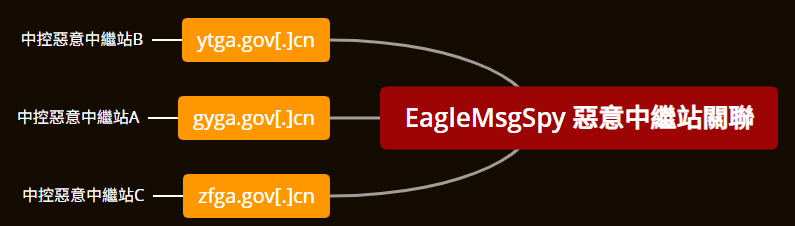

追蹤EagleMsgSpy的過程中,Lookout研究人員發現惡意中繼站所使用的IP位置曾與武漢中企軟通科技有限公司的子網域有關聯,後續調查該中國企業使用的根網域為tzsafe.com,其中字串tzsafe是間諜軟體的監控模組密碼,因此分析人員認為此間諜軟體是由武漢中企軟通科技有限公司所開發和維護。圖2是整理Lookout研究人員發現該間諜軟體所使用的惡意中繼站之關聯圖。

使用者應提高警覺,除安裝可靠的防毒軟體並定期掃描手機外,保持系統和應用程式的最新版本。此外,應從官方網站下載應用程式,提高對網路釣魚攻擊的敏感度。這些措施能顯著降低資料被竊取的風險,保護個人隱私與安全。