駭客對Google日曆釣魚手法的調整

- 發布單位:TWCERT/CC

- 更新日期:2025-01-07

- 點閱次數:20307

Check Point資安團隊近期揭漏駭客新型社交工程攻擊手法,透過修改寄件標頭誘使受害者點擊Google日曆邀請連結,進而竊取個人或企業資料。在研究期間,該團隊觀察超過4,000封類似釣魚郵件,受害者涵蓋教育機構、醫療服務、建築公司及銀行等。

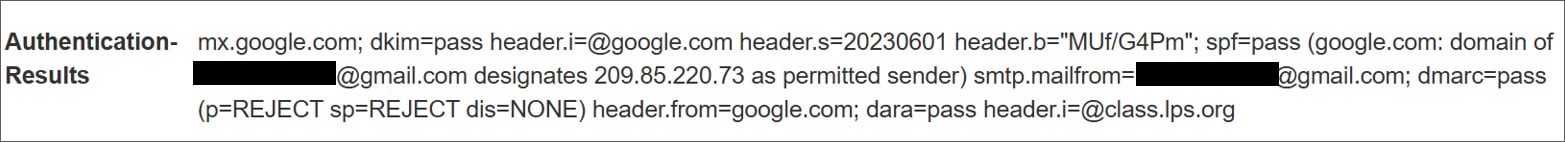

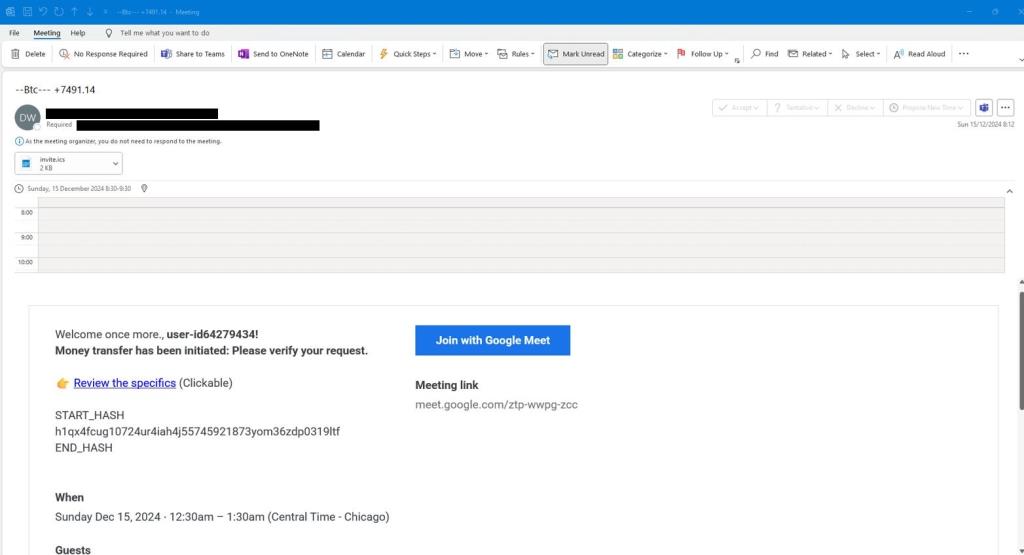

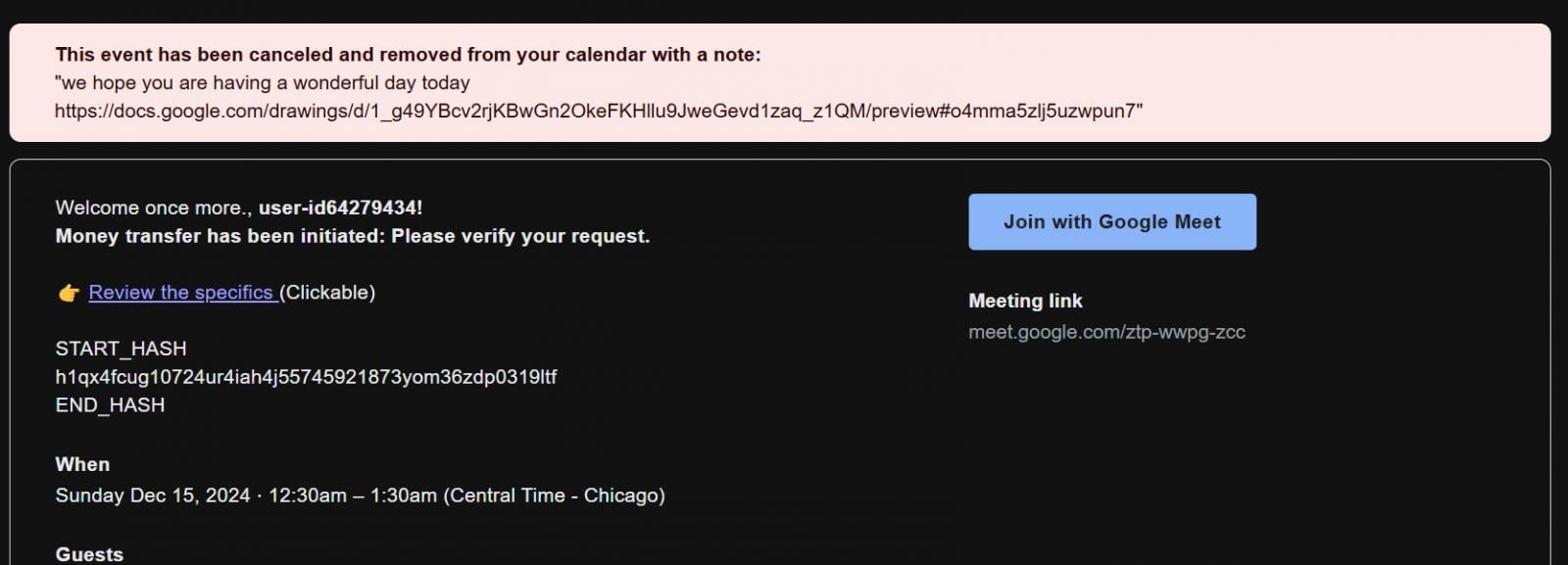

攻擊者設計相似於Google日曆邀請的通知郵件,成功繞過網域金鑰辨識郵件(DomainKeys Identified Mail,DKIM)、發件人策略框架(Sender Policy Framework,SPF)和基於網域郵件驗證、報告和一致性(Domain-based Message Authentication, Reporting, and Conformance,DMARC)等電子郵件安全檢查。這些郵件附帶惡意連結或日曆文件(.ics),並與Google繪圖或Google表單連結搭配使用,誘使受害者點擊偽造的reCAPTCHA或其他按鈕,最終引導至釣魚網站。圖1、圖2與圖3為攻擊者精心設計的Google日曆釣魚郵件。

圖1:Google日曆釣魚郵件標頭範例。圖片來源:Check Point

圖1:Google日曆釣魚郵件標頭範例。圖片來源:Check Point

圖2:Google日曆邀請釣魚郵件範例。圖片來源:Check Point

圖2:Google日曆邀請釣魚郵件範例。圖片來源:Check Point

圖3:結合Google繪圖發送Google日曆釣魚郵件。圖片來源:Check Point

圖3:結合Google繪圖發送Google日曆釣魚郵件。圖片來源:Check Point

當受害者點擊惡意連結或附件後,攻擊者便能利用獲得的敏感資訊進行財務詐騙或未授權交易等不法活動。此外,竊取的敏感資訊甚至可以繞過其他帳戶的安全措施,進一步擴大損害。

Google建議用戶啟用Google日曆中的「已知發件人」設置,當收到聯絡人名單以外或未曾互動的電子郵件地址邀請時,系統將發出告警。

透過這次的攻擊,發現攻擊者在觀察到相關安全產品能夠識別帶有Google表單連結的惡意日曆邀請後,轉而使用偽造Google繪圖的釣魚連結。隨著對廣為人知且受信任服務的攻擊日益增多,攻擊手法層出不窮。民眾與企業應提高警覺,並強化資安意識,以應對日新月異的網路威脅。