雲端服務安全設定強化措施

- 發布單位:TWCERT/CC

- 更新日期:2021-01-18

- 點閱次數:8602

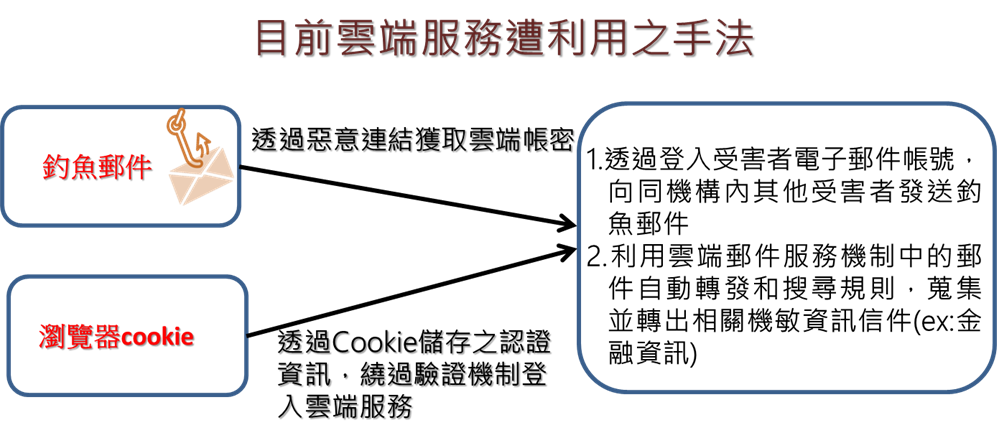

近期雲端服務的攻擊事件頻傳,攻擊者透過釣魚郵件及受害者雲端服務之不安全設定進行攻擊,TWCERT/CC分享相關資安防護與設定手法,以強化雲端服務防護能量。

攻擊手法一:釣魚郵件

透過釣魚郵件之惡意連結,竊取使用者雲端服務帳戶密碼。攻擊者透過寄送貌似安全的信件,或是提供假冒雲端服務登入之頁面連結,誘導受害者提供其帳戶密碼,再由竊取之帳戶密碼登入雲端服務,使用受害者帳戶向機構內其他使用者發送釣魚郵件,進一步擴大受害範圍。

甚至透過更改受害者電子郵件自動轉發規則,將所有信件或搜尋特定信件(如金融相關信件)轉發,藉以竊取所有信件與機敏資訊。且攻擊者為規避釣魚郵件被受害者察覺之狀況,進一步設定轉發規則,將釣魚郵件、已寄出之釣魚郵件副本及其他受害者之回覆信件移至受害者Really Simple Syndication(RSS) Feeds或是RSS subscription郵件夾。因RSS feeds與RSS subscription資料夾未被廣泛使用,故可降低被察覺之風險。

攻擊手法二:瀏覽器cookie

攻擊者可能以瀏覽器cookie成功繞過多因子認證(MFA)登入受害者雲端服務帳戶。此外也有觀察到某些帳戶曾遭受到暴力破解攻擊,嘗試登入雲端服務,但並未成功。

建議防護措施:

- 依據公司使用需求,擬定與落實條件式存取政策 conditional access (CA)。

- 透過落實CA政策,封鎖舊式驗證機制。

- 定期審查系統的Active Directory登入紀錄是否有異常登入狀況。

- 所有帳戶應啟用多因子認證機制(MFA)。

- 定期檢視使用者自訂郵件轉發規則,告警等。

- 進行應變規劃,明定什麼狀況及原因下須重設密碼及取消session token等。

- 考慮規範員工不可使用個人移動設備,或是至少採用安全的Mobile device management (MDM)軟體,以監管、強化員工使用移動設備之安全性。

- 考量限制員工將信件轉至公司外部信箱。

- 只允准員工使用被管理員允許的APP。

- 透過工具稽核郵件發送規則,如偵測異常,產生告警通知管理者。

- 啟用登入紀錄機制,並遞送至安全資訊活動管理系統進行監控與告警。

- 確認所有有公共IP之雲端虛擬系統無開啟遠端桌面(RDP) port。任何有開啟遠端桌面Port之系統需置放於防火牆後,並要求使用者須透過VPN與防火牆進行存取。

- 進行員工資安教育訓練,了解資安威脅、漏洞與攻擊途徑。

- 建立員工通報不究責之機制及異常通報窗口。

- 針對使用M365的建議措施:

甲、成立安全小組,檢視M365環境(信箱、TEAMS、SharePoint、OneDrive)是否有惡意或是可疑之行為。

乙、停用M365之Exchange Online Powershell功能,降低遭受入侵之帳戶進一步透過此功能進行設定更改之風險。

丙、限制登入失敗之次數限制。

丁、考慮採用Sparrow或Hawk等工具蒐集M365資訊,進行調查與稽核異常事件。